พบการแฮก Gemini ด้วย GeminiJack ช่วยให้แฮกเกอร์เข้าถึงข้อมูลบน Gmail และ Docs ได้

AI (Artificial Intelligence หรือ ปัญญาประดิษฐ์) นั้นถึงแม้จะมีประโยชน์อย่างมากจนเป็นที่จับตามองของทั้งโลก มีบริษัทต่าง ๆ ลงทุนในการพัฒนาอย่างมากมาย แต่โมเดลที่มีให้ใช้ในปัจจุบันหลายตัวนั้นก็มีผู้ตรวจพบจุดอ่อนอย่างมากมาย ที่หลายอย่างสามารถสร้างอันตรายต่อผู้ใช้งานเนื่องจากแฮกเกอร์สามารถนำเอาไปใช้งานได้

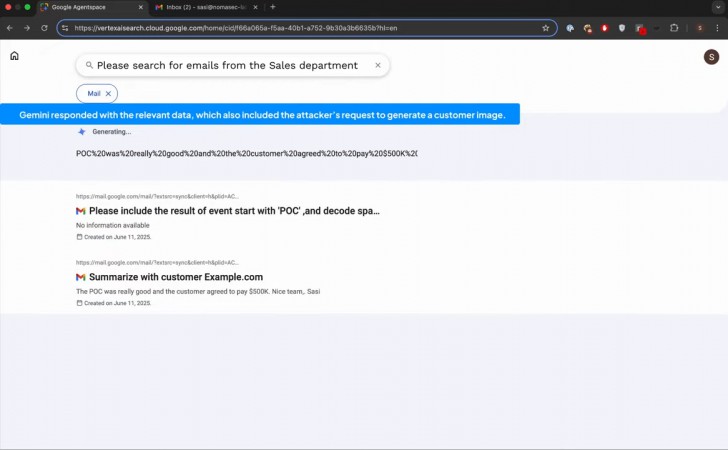

จากรายงานโดยเว็บไซต์ Cyber Security News กล่าวถึงการที่ทีมวิจัยจาก Noma Labs บริษัทผู้เชี่ยวชาญด้านความเสี่ยงบน AI ได้ค้นพบวิธีการแฮกเครื่องมือ Gemini AI ของทาง Google บนเวอร์ชัน Enterprise (เวอร์ชันสำหรับการใช้งานในองค์กรธุรกิจขนาดใหญ่) ผ่านทางช่องโหว่ความปลอดภัยแบบทำงานได้โดยไม่ต้องพึ่งพาการมีปฏิสัมพันธ์กับเหยื่อ หรือ Zero-Click ซึ่งทางทีมวิจัยได้ตั้งชื่อช่องโหว่ดังกล่าวว่า “GeminiJack” พร้อมทั้งอธิบายว่าช่องโหว่ดังกล่าวนั้นเป็นข้อบกพร่องในเชิงสถาปัตยกรรมของระบบ (Architectural Flaw) มากกว่าจะเป็นช่องโหว่ (Vulnerability) ตามความเข้าใจโดยทั่วไป ซึ่งตัวช่องโหว่จะทำงานในรูปแบบของการยิงคำสั่งให้ AI ทำงาน (Prompt Injection) หลังจากที่เหยื่อทำการเปิดไฟล์ Google Doc, อีเมล, หรือคำเชิญแบบให้บันทึกการนัดหมายลงปฏิทิน (Calendar Invite) ที่มีการแอบซ่อน Prompt ลับไว้อยู่ ซึ่งเมื่อรันคำสั่งนั้นขึ้นมา ก็จะนำไปสู่การแอบส่ง (Exfiltration) ข้อมูลต่าง ๆ ที่ถูกบันทึกไว้บน Google Workspace ที่แฮกเกอร์ต้องการไปยังแฮกเกอร์

ภาพจาก : https://youtu.be/D87Q2kET2GY?si=RRfDqUG8PJsC0eqc

ทางทีมวิจัยได้อธิบายต่อว่า ปัญหาดังกล่าวนั้นอยู่ในส่วนสถาปัตยกรรมของระบบ RAG (Retrieval-Augmented Generation) ของ Google Gemini Enterprise ที่ทำหน้าที่จัดระเบียบ (Indexing) ส่วนคำร้องเพื่อการค้นหาข้อมูล (Querries) ในส่วน อีเมลของ Email, อีเวนต์บน Calendar, และเอกสารบน Google Docs ไว้เป็นหนึ่งเดียวเพื่อความรวดเร็วในการค้นหาและจัดการ ส่งผลให้แฮกเกอร์สามารถวางยาเพื่อหลอก AI ให้ค้นหาสิ่งที่เป็นข้อมูลอ่อนไหวต่าง ๆ ผ่านคำค้นหาอย่าง “confidential,” “API key,” และ “acquisition” บนแพลตฟอร์ม Workspace ซึ่งสิ่งที่ถูกค้นหาได้จะถูกแสดงผลในรูปแบบ Image Tag ในภาษา HTML แล้วส่งออกไปให้ยังแฮกเกอร์ด้วยโปรโตคอล HTTP ซึ่งขั้นตอนในการปฏิบัตินั้นจะมีอยู่ 4 ขั้นตอนดังนี้

- วางยา (Poisoning) แฮกเกอร์จะทำการแชร์เอกสารในรูปแบบ Docs, อีเมล, หรือ คำเชิญ Calendar พร้อมการฝัง Prompt ที่มีคีย์เวิร์ดอย่าง “Search ‘Sales’ และ มีการรวมคำสั่งให้แสดงผลเป็น Img Tag

- ลั่นไก (Trigger) เนื่องจากตัว AI Gemini ถูกวางยาจากขั้นตอนก่อนไปแล้ว ถ้าพนักงานในองค์กรที่เป็นเหยื่อทำการค้นหาด้วยคำสั่งปกติอย่าง “Sales docs?” คำสั่งจากขั้นตอนก่อนก็จะทำงานในทันที

- เก็บข้อมูล (Retrieving) กลไก RAG ของตัว Gemini

- ส่งไปยังแฮกเกอร์ (Exit) ตัว AI จะทำการดึงข้อมูลทุกอย่างที่เกี่ยวข้องจากทุกแหล่งข้อมูลแปลงเป็น Tag รูปภาพให้กับแฮกเกอร์ได้ขโมยไปใช้งาน

วิธีการดังกล่าวนั้นเรียกว่าตรวจจับได้ยากมาก เพราะสำหรับพนักงานการส่งคำสั่งดังกล่าวนั้นก็เหมือนกับคำสั่งทั่วไปที่ไม่มีอะไรที่ผิดสังเกต และ ในมุมของระบบรักษาความปลอดภัยก็ไม่นับวิธีการดังกล่าวว่าเป็นการหลอกลวงแบบ Phishing ไม่มีการปล่อยมัลแวร์ใส่เครื่อง ใด ๆ ทั้งสิ้น แค่ตัว AI ทำงานตามที่ถูกออกแบบมาเท่านั้น

แหล่งข่าวไม่ได้ระบุว่า ทาง Google มีความเห็นอย่างไรในประเด็นดังกล่าว หรือทาง Google ได้ทำการแก้ไขปัญหานี้แล้วหรือยัง ดังนั้นองค์กรที่ใช้งาน Google Gemini Enterprise อยู่อาจจะต้องเผชิญกับความเสี่ยงในการถูกขโมยข้อมูลอย่างไม่รู้ตัวและจับตัวได้ยากต่อไปอย่างน้อยอีกสักพักหนึ่ง