กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

ถ้าพูดถึงชาติที่ไม่ได้เป็นมหาอำนาจ แต่มีแฮกเกอร์ที่เก่งติดอันดับโลก ก็คงจะหนีไม่พ้นประเทศเล็ก ๆ อย่างเกาหลีเหนือ ที่สามารถตกเป็นข่าวได้ทุกวันทั้งในด้านการแฮก และการสร้างมัลแวร์ ด้วยผลงานใหม่ล่าสุดจากข่าวนี้อาจทำให้หลายคนต้องวิตกอีกครั้ง

จากรายงานโดยเว็บไซต์ Security Affair ได้กล่าวถึงการตรวจพบแคมเปญใหม่ของกลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI หรือเป็นที่รู้จักในชื่อ Kimsuky, Earth Imp, TA406, Thallium, Vedalia และ Velvet Chollima ซึ่งแคมเปญดังกล่าวนั้นเป็นแคมเปญหลอกลวงเหยื่อด้วยวิธีการ Phishing โดยมุ่งเน้นกลุ่มเหยื่อไปยังกลุ่มนักพัฒนาซอฟต์แวร์ (Developer) ในเขตพื้นที่เอเชียแปซิฟิก หรือ APAC ด้วยการใช้ไฟล์เอกสารโครงการ (Project) แบบปลอม ๆ ที่อ้างว่าเป็นโครงการใหม่ที่เกี่ยวข้องกับเทคโนโลยีบล็อกเชน และคริปโตเคอร์เรนซี เพื่อหลอกให้เหยื่อหลงเชื่อดาวน์โหลดไป ซึ่งพื้นที่ของการแพร่ระบาดของมัลแวร์ไม่ทราบชื่อดังกล่าวนั้นเริ่มต้นจากประเทศเกาหลีใต้ซึ่งเป็นคู่อริของประเทศเกาหลีเหนือมาอย่างยาวนาน และค่อย ๆ แพร่ขยายไปประเทศอื่น ๆ เช่น ญี่ปุ่น, ออสเตรเลีย และ อินเดีย

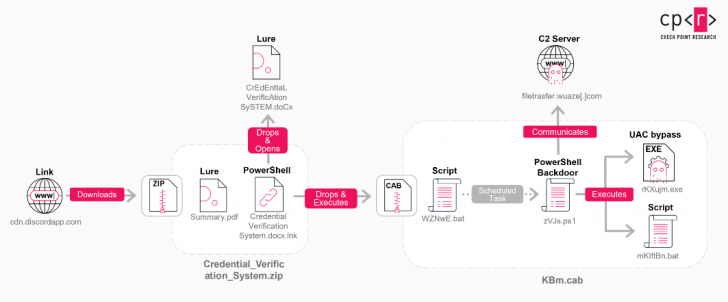

ซึ่งในส่วนของการฝังตัวของมัลแวร์ลงบนเครื่องนั้น แหล่งข่าวได้อธิบายว่า จะเริ่มจากการที่กลุ่มแฮกเกอร์ทำการส่งลิงก์ให้กับเหยื่อ โดยอ้างว่าเป็นโครงการใหม่ที่ต้องการให้เหยื่อเข้าร่วมงานด้วย ซึ่งตัวลิงก์นั้นจะเป็นลิงก์ของไฟล์ที่ถูกฝาก (Host) ไว้บนระบบของเครือข่ายแชท Discord ที่เมื่อเหยื่อกดลิงก์ก็จะเป็นการดาวน์โหลดไฟล์บีบอัดนามสกุล Zip ที่เมื่อแตกไฟล์ออกมาแล้วก็จะมี 2 ไฟล์ปรากฏขึ้นมา ไฟล์หนึ่งเป็นไฟล์ PDF สำหรับการหันเหความสนใจของเหยื่อ (Decoy) และไฟล์ Internet Shortcut สกุล LNK ที่มีการลวงตาด้วยการตั้งชื่อไฟล์ให้มีความคล้ายคลึงกับไฟล์เอกสารสกุล .DOCX ซึ่งถ้าเหยื่อทำการกดเปิดไฟล์ดังกล่าวก็จะนำไปสู่การรันสคริปท์ PowerShell บนตัวไฟล์เพื่อคลายไฟล์ 2 ตัวออกมา ตัวแรกจะเป็นไฟล์ .DOCX ของจริงที่มีชื่อเหมือนกับตัว Shortcut แทบทุกประการ (แต่เป็นเอกสารลวง) และอีกไฟล์จะเป็นไฟล์บีบอัดสกุล CAB ที่เป็นไฟล์มัลแวร์ (Payload) ซึ่งทั้ง 2 ไฟล์นี้ถูกเข้ารหัส (Encoded) ไว้กับไฟล์ LNK ด้วยวิธีการเข้ารหัสแบบ XOR ด้วยการใช้กุญแจแบบไบต์เดียว

ภาพจาก : https://securityaffairs.com/187317/apt/north-korea-linked-konni-uses-ai-to-build-stealthy-malware-tooling.html

หลังจากนั้นตัวสคริปท์ภายในไฟล์ CAB ก็จะทำการสร้างความคงทนของมัลแวร์บนระบบ (Persistence) ด้วยการสร้างตารางการทำงาน (Task Scheduling) และตีเนียนด้วยการตั้งชื่อ Task ให้เปรียบเสมือนว่าเป็นการทำงานปกติของระบบ OneDrive จากนั้นจึงทำการรันมัลแวร์สำหรับการเปิดประตูหลังของระบบ (Backdoor) ในรูปแบบสคริปท์ PowerShell ที่สามารถสร้างความสับสนให้ระบบป้องกัน (Obfuscation) ได้ ซึ่งในส่วนนี้จะเป็นการรันบนหน่วยความจำ (Memory) โดยตรง ทำให้ถูกตรวจจับได้ยาก

และส่วนสำคัญก็อยู่ในจุดของตัว Backdoor ที่มาในรูปแบบสคริปท์ PowerShell นี้เองที่ทางทีมวิจัยจาก Check Point บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือป้องกันภัยไซเบอร์ ซึ่งเป็นกลุ่มที่ตรวจพบมัลแวร์ชุดดังกล่าว ได้กล่าวว่า จากการตรวจสอบตัวโค้ดแล้วพบว่ามีหลายจุดที่ทำให้เชื่อได้ว่าถูกเขียนขึ้นด้วยการใช้งานระบบปัญญาประดิษฐ์ (AI หรือ Artificial Intelligence) ในรูปแบบโมเดลภาษาขนาดใหญ่ (LLM หรือ Large Language Model) เขียนขึ้นมา ซึ่งไม่ว่าจะเป็นการทำเอกสารประกอบในรูปแบบ Verbose (Verbose Documentation), การออกแบบเลย์เอาท์ของตัวโมดูล (Modular Layout), และตัวคอมเมนต์สำหรับการสอน (Instructional Comments) เช่น “Your permanent project UUID” นั้นล้วนบ่งชี้ว่าเป็นการสร้างโดย AI แบบ LLM ทั้งสิ้น และทางทีมวิจัยยังได้กล่าวว่า เมื่อเปรียบเทียบกับมัลแวร์และวิธีการโจมตีอื่น ๆ แล้วสามารถปะติดปะต่อจนสรุปได้ว่า กลุ่ม KONNI นั้นเป็นผู้อยู่เบื้องหลังมัลแวร์และแคมเปญนี้ จากการที่มีการใช้งานไฟล์ LNK กับมัลแวร์ที่มีการทำงานในลักษณะโมดูล ที่เป็นเอกลักษณ์ของกลุ่มแฮกเกอร์กลุ่มนี้เหมือนกัน

นอกจากความน่าทึ่งของการที่มัลแวร์ตัวนี้ถูกสร้างด้วย AI แล้ว แต่มัลแวร์ยังมีความสามารถอีกมากมายหลายอย่าง ไม่ว่าจะเป็น ระบบหลบเลี่ยงการทำงานบนสภาวะจำลอง (Sandbox Evasion), ระบบต่อต้านการถูกวิเคราะห์ (Anti-Analysis), การตรวจสอบตัวผู้ใช้งานมัลแวร์ว่าเป็นผู้ใช้งานที่ได้รับอนุญาตหรือไม่ (User-Interaction Validation), และการบังคับใช้ Instance เดียวผ่านทาง Global Mutex เป็นต้น ไม่เพียงเท่านั้น ยังมีการใช้งานกุญแจแบบ Fingerprint Host เพื่อให้เซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ติดตาม (Tracking) ตามระดับสิทธิ์ในการใช้งานบนระบบของเหยื่อ, ความสามารถในการเล็ดลอดระบบป้องกันบัญชีแบบ UAC (User Account Control) กับ Windows Defender, การใช้งานซอฟต์แวร์แบบ RMM ของจริง (Remote Monitoring and Management) เพื่อสร้าง Persistence ให้แฮกเกอร์สามารถเข้าสู่ระบบของเหยื่อได้ตลอดเวลา รวมไปถึงการลอกเลียนแบบ JavaScript Challenges เพื่อเล็ดลอดระบบป้องกันของเว็บเบราว์เซอร์ เพื่อช่วยให้การรับคำสั่ง (Command) และลักลอบส่งไฟล์ (Exfiltration) ไปยังเซิร์ฟเวอร์ C2 สามารถทำได้อย่างสะดวกอีกด้วย