พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

มัลแวร์หลายตัวมักจะใช้กลเม็ดในการหลอกให้เหยื่อเข้าเว็บไซต์ปลอม ซึ่งหลังจากเข้าไปแล้วก็มักจะมีการเปลี่ยนเป้าหมายการเยี่ยมชม หรือ Redirect ผู้ใช้งานไปยังอีกเว็บไซต์ที่มีการเก็บสคริปท์ หรือไฟล์มัลแวร์ (Payload) ตัวจริงได้อยู่ ซึ่งก็มักจะสังเกตได้ง่ายเนื่องจาก URL บน Address Bar จะเปลี่ยนแปลงไป แต่ในคราวนี้อาจทำให้หลายคนต้องตกเป็นเหยื่ออย่างไม่รู้ตัวได้ง่ายกว่าเดิม

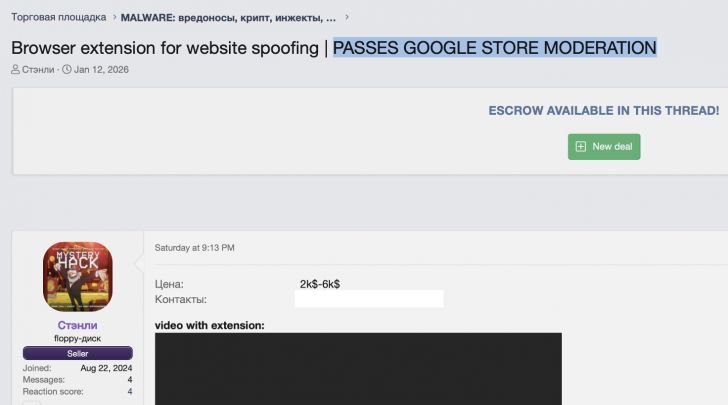

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบมัลแวร์ตัวใหม่ Stanley ซึ่งเป็นมัลแวร์ที่ไม่ได้ถูกระบุประเภทไว้โดยแหล่งข่าว เพียงแต่ว่าระบุไว้ว่าเป็น Toolkit (ชุดเครื่องมือ) ที่ถูกวางขายในตลาดมืดด้วยราคา 2,000 ดอลลาร์สหรัฐ (63,619.99 บาท) ถึง 6,000 ดอลลาร์สหรัฐ (190,938 บาท) ในเว็บบอร์ดใต้ดินของเหล่าแฮกเกอร์ ซึ่งเป็นการขายแบบมัลแวร์เช่าใช้ หรือ Malware-as-a-Service (MaaS) ซึ่งมัลแวร์ตัวนี้มีความสามารถที่โดดเด่นกว่าคู่แข่ง ในจุดที่สามารถเปลี่ยนการเข้าชมเว็บ (Redirect) เหยื่อจากเว็บหนึ่งไปอีกเว็บหนึ่งได้โดยที่ชื่อ URL บนส่วนของ Address Bar ของเว็บเบราว์เซอร์นั้นไม่เปลี่ยนไปด้วย ซึ่งจะนำไปสู่การหลอกขโมยรหัสผ่านของเหยื่อบนเว็บไซต์ปลอมแต่เหยื่อกลับคิดว่ายังใช้งานเว็บไซต์จริงอยู่ โดยทั้งหมดนี้เกิดขึ้นได้ผ่านทางการมัลแวร์ที่ Toolkit ตัวนี้ปลอมตัวให้เป็นส่วนเสริม (Extension) ปลอม ซึ่งในด้านการปลอมตัวนั้นตัวเครื่องมือมัลแวร์ตัวนี้เองก็มีการโฆษณาว่า ส่วนเสริมปลอมที่ถูกสร้างขึ้นจะได้รับการอนุมัติและปล่อยให้ดาวน์โหลดผ่านทาง Chrome Web Store ซึ่งเป็นแหล่งดาวน์โหลดและจัดจำหน่ายส่วนเสริมของเว็บเบราว์เซอร์ Chrome อย่างเป็นทางการของ Google

ภาพจาก : https://cybersecuritynews.com/new-malware-toolkit-sends-users/

เครื่องมือมัลแวร์ตัวนี้ถูกตรวจพบครั้งแรกในช่วงวันที่ 12 มกราคม ที่ผ่านมาโดยมีการวางขายอยู่ในเว็บบอร์ดใต้ดินบนโพสต์ของผู้ใช้งานที่ใช้ภาษารัสเซีย ในชื่อว่า “Стэнли” ทั้งยังมีการพบส่วนเสริมปลอมบน Chrome Web Store ที่ถูกสร้างโดยเครื่องมือมัลแวร์ตัวนี้อีกด้วย ซึ่งส่วนเสริมดังกล่าวนั้นเป็นการปลอมตัวเป็นส่วนเสริมสำหรับการจดบันทึกทั่วไป กับการบันทึกหน้าเว็บไซต์ที่ต้องการเข้าเยี่ยมชมบ่อย ๆ (Bookmark) ที่มีชื่อว่า “Notely” แต่แท้จริงแล้วใช้ในการเปลี่ยนหน้าเว็บไซต์ไปเว็บหลอกลวง ซึ่งเป็นวิธีการหลอกลวงแบบ Sproofing ในรูปแบบหนึ่ง

ส่วนเสริมปลอมเหล่านี้จะถูกควบคุมผ่านทางแผงควบคุม (Control Panel) ที่ใช้งานผ่านทางเว็บไซต์ (Web-based) ที่ใช้งานได้ง่าย ซึ่งผู้ใช้งานจะเห็นหมายเลขไอพี (IP Address) ของเหยื่อที่ติดตั้งส่วนเสริมปลอมที่ถูกสร้างขึ้นด้วยเครื่องมือตัวนี้ โดยหมายเลขไอพีเหล่านี้จะทำหน้าที่เป็นเครื่องมือระบุตัวตน (Identifier) เหยื่อ ซึ่งแฮกเกอร์จะสามารถเลือกเพื่อโจมตีเหยื่อเฉพาะรายบุคคล หรือ อาจจัดกลุ่มตามประเภทของเว็บเบราว์เซอร์ หรือ อุปกรณ์ของเหยื่อก็ได้ และในส่วนของการตั้งค่าการทำ Sproofing เหยื่อนั้น ก็จะมีการให้แฮกเกอร์ที่ใช้งานนั้นทำการกรอก URL ของเว็บไซต์เป้าหมายที่แฮกเกอร์ต้องการทำการเปลี่ยนหน้าเพจเมื่อเหยื่อที่ถูกเลือกทำการเข้าเยี่ยมชม และ URL เพจปลอมที่แฮกเกอร์ต้องการจะเข้าใช้งาน

ในด้านการโจมตีเว็บเบราว์เซอร์นั้นจะเริ่มขึ้นหลังจากที่เหยื่อติดตั้งส่วนเสริมปลอมที่ถูกสร้างขึ้นด้วยชุดเครื่องมือมัลแวร์ตัวดังกล่าวลงบนเบราว์เซอร์ ซึ่งตัวส่วนเสริมนี้จะมีสิทธิ์ (Permission) ในการเข้าถึงตัวเบราว์เซอร์ในระดับที่แทบเรียกได้ว่าสมบูรณ์เลยทีเดียว ซึ่งหลังจากติดตั้งเสร็จเรียบร้อย เมื่อเปิดเว็บไซต์ที่เป็นเป้าหมาย ตัวมัลแวร์ก็จะทำการรันโค้ดอย่างรวดเร็วที่สุดระหว่างที่กำลังโหลดหน้าเพจของเว็บไซต์ดังกล่าว เพื่อทำการแทรกหน้าปลอมขณะที่ยังคงชื่อ URL เหมือนเว็บไซต์ที่เหยื่อต้องการเข้าทุกประการ นำไปสู่การถูกหลอกในท้ายที่สุด

นอกจากความสามารถหลักดังกล่าวแล้ว แหล่งข่าวยังพบอีกว่าตัวมัลแวร์จะมีการติดต่อการเซิร์ฟเวอร์ควบคุม (C2 หรือ Command anc Control) เพื่อรับคำสั่งในการทำงานด้านการเปลี่ยนเป้าหมายการเยี่ยมชมเว็บไซต์คำสั่งใหม่ ๆ ทุก 10 วินาที ทำให้แฮกเกอร์สามารถอัปเดตคำสั่งการทำงานได้ดั่งใจ นอกจากนั้นยังมีความสามารถในการเปลี่ยนมาใช้งานโดเมนสำรอง (Backup Domain Rotation) ในกรณีที่เซิร์ฟเวอร์ C2 ตัวปัจจุบันถูกทางหน่วยงานรัฐสั่งปิดได้อีกด้วย ช่วยเพิ่มความยุ่งยากให้กับที่กลุ่มผู้ปราบปรามไปได้ในอีกระดับหนึ่ง

ด้วยความร้ายกาจเช่นนี้ ทางแหล่งข่าวจึงได้มีการเตือนให้ผู้ใช้งาน โดยเฉพาะในระดับองค์กรนั้นมีนโยบายควบคุมการใช้งานหรือติดตั้งส่วนเสริมบนเว็บเบราว์เซอร์อย่างเข้มงวด เพื่อป้องกันภัยที่อาจจะเกิดขึ้นได้ถ้ามีการติดตั้งส่วนเสริมที่ไม่น่าไว้วางใจ