พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

Windows Defender นั้นมักจะเป็นเครื่องป้องกันภัยไซเบอร์ด่านแรก ๆ สำหรับผู้ใช้งาน Windows เสมอ เนื่องมาจากการที่เป็นเครื่องมือป้องกันแบบฟรีที่ติดตั้งมาพร้อมกับ Windows และนั่นก็ทำให้มัลแวร์หลายตัวพยายามที่จะปิดเครื่องมือป้องกันตัวนี้

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบมัลแวร์นกต่อ หรือ Loader ตัวใหม่ที่ไม่ถูกระบุชื่อ ที่มีความสามารถในการเข้าลอบปิดเครื่องมือป้องกันภัยไซเบอร์ Windows Defender เพื่อที่จะทำการปล่อยมัลแวร์ประเภทเข้าควบคุมเครื่องจากระยะไกล หรือ RAT (Remote Access Trojan) ที่มีชื่อว่า Amnesia RAT ที่มีความสามารถในการเข้าขโมยรหัสผ่านจากเว็บเบราว์เซอร์, ข้อมูลทางการเงิน, เหรียญในกระเป๋าเงินคริปโตเคอร์เรนซี (Crypto Wallet) และการเข้าควบคุมเครื่องจากระยะไกล กับมัลแวร์ประเภทเรียกค่าไถ่จากเหยื่อ หรือ Ransomware ชื่อ Hakuna Matata ที่มีความสามารถในการเข้ารหัสไฟล์บนเครื่องของเหยื่อเป็นไฟล์สกุล NeverMind12F แล้วใช้งาน WinLocker เพื่อล็อกเครื่องของเหยื่อ และนับเวลาถอยหลัง กดดันเหยื่อให้จ่ายเงินค่าไถ่

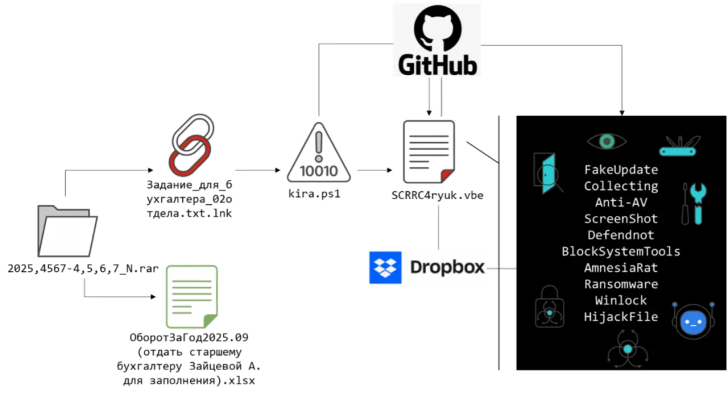

ทางทีมวิจัยจาก Fortinet บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ระดับชั้นนำ ได้เผยข้อมูลรายละเอียดเกี่ยวกับมัลแวร์ Loader ไร้ชื่อดังกล่าวว่า แฮกเกอร์นั้นจะทำการหลอกลวงเหยื่อด้วยการส่งไฟล์ที่อ้างว่าเป็นเอกสารทางธุรกิจให้กับเหยื่อ (คาดว่าเป็นการส่งผ่านทางอีเมล ซึ่งเป็นวิธีการหลอกลวงแบบ Phishing) ในรูปแบบไฟล์บีบอัด ที่เมื่อคลายออกมาก็จะมีไฟล์ Internet Shortcut สกุล LNK ซึ่งถ้าเหยื่อกดเปิด ก็จะนำไปสู่การรันโค้ด PowerShell ที่จะพาไปสู่การดาวน์โหลดสคริปท์มัลแวร์นกต่อตัวแรกมาจากคลังดิจิทัล หรือ Repo (Repository) ที่มีชื่อเสียงอย่าง Github ลงมารันบนเครื่อง ซึ่งสคริปท์ตัวนี้มีการแฝงโค้ดเพื่อสร้างความสับสนให้กับระบบตรวจจับ (Obfuscation)

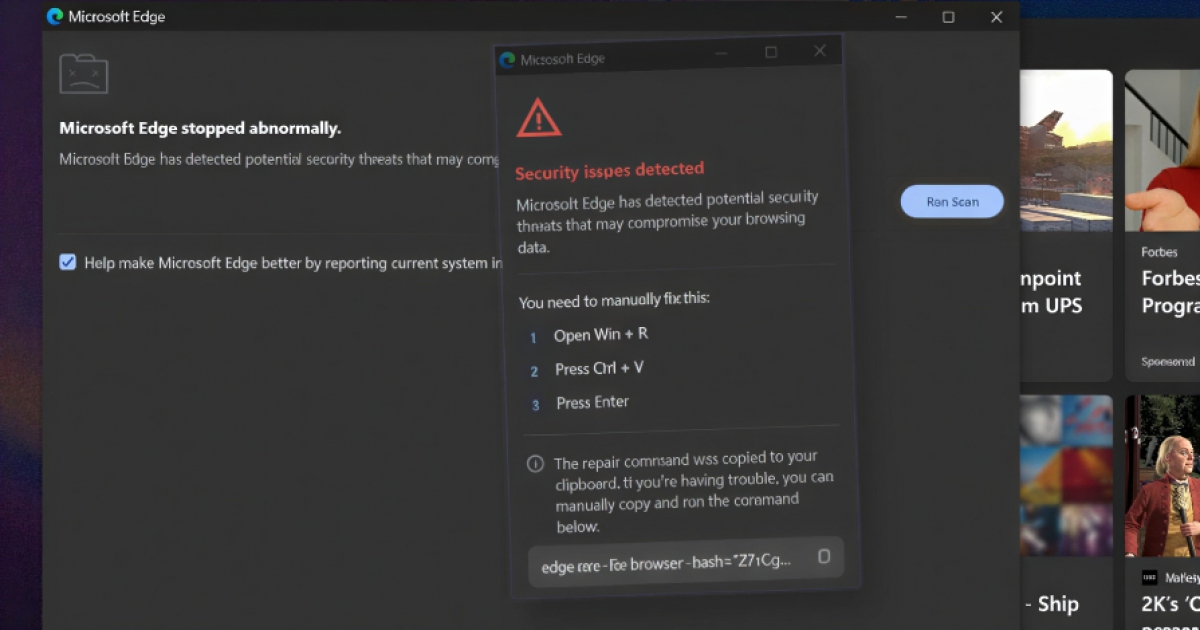

หลังจากนั้นสคริปท์ดังกล่าวก็จะเริ่มทำหน้าที่ในการสร้างความคงทนของมัลแวร์บนระบบ (Persistence), สร้างเอกสารปลอม (Decoy) เพื่อหันเหความสนใจของเหยื่อ และทำการติดต่อการแฮกเกอร์ผ่านทาง Telegram Bot API เพื่อทำการยืนยันว่าได้ทำการฝังตัวเองลงบนเครื่องได้สำเร็จแล้ว จากนั้นตัวมัลแวร์นกต่อก็จะทำการใช้งานซอฟต์แวร์แอนตี้ไวรัสปลอม Defendnot ซึ่งเป็นเครื่องมือที่สร้างขึ้นมาเพื่อวิจัยจุดอ่อนของ Windows Defender มาทำการลงทะเบียนลงบนเครื่องว่าเป็นเครื่องมือแอนตี้ไวรัสตัวใหม่ เพื่อให้ Windows Defender ปิดตัวเอง (Disabled) ลงอย่างอัตโนมัติ

จากนั้นตัวมัลแวร์ก็จะเข้าสู่ช่วงของการสำรวจลาดเลาบนเครื่องของเหยื่อ (Environment Reconnaissance) ซึ่งจะไม่ใช่การสำรวจแบบครั้งเดียวจบ แต่เป็นการทำงานติดตามสถานการณ์บนเครื่องอย่างต่อเนื่อง แล้วจึงทำการปล่อยโมดูล (Module) สำหรับบันทึกภาพหน้าจอลงมาใช้งานเพื่อเก็บข้อมูลพฤติกรรมการใช้งานของเหยื่อ และแอบส่งรูปกลับไป (Exfiltration) ให้กับแฮกเกอร์

ภาพจาก : https://cybersecuritynews.com/new-multi-stage-windows-malware-disables-microsoft-defender/

เมื่อขั้นตอนดังกล่าวเสร็จสิ้นลง ก็จะตามมาด้วยขั้นตอนรุนแรงที่เริ่มจากการล็อคดาวน์เครื่อง (System Lockdown), ปิดเครื่องมือของผู้ดูแล (Administrative Tool), ทำลายกลไกการกู้ระบบ (Recovery), เข้ายึดไฟล์ (File Hijacking) ที่เกี่ยวข้องเพื่อไม่ให้เหยื่อสามารถเปิดใช้งานแอปพลิเคชันของจริงที่จะนำไปสู่การป้องกันการรุกรานได้ แล้วจึงมาถึงขั้นตอนการปล่อยไฟล์มัลแวร์ (Payload) ตัวสุดท้ายซึ่งอาจเป็นมัลแวร์ Amnesia RAT หรือ Hakuna Matata ตามที่กล่าวไว้ข้างต้นก็ได้ เรียกได้ว่าถึงแม้จะเป็นเพียงมัลแวร์ Loader แต่ก็มีความอันตรายอย่างยิ่ง จนทำให้ผู้ที่มีความเสี่ยงอย่างเช่นผู้ใช้งานในกลุ่มธุรกิจจะต้องให้ความระมัดระวังอย่างเข้มงวด