เหนือเมฆ แรนซัมแวร์ Qilin ใช้ Paint และ Notepad หาข้อมูลสำคัญบนเครื่องเหยื่อ

ในช่วงยุคเว็บบอร์ดนั้นเคยมีมุขตลกเกี่ยวกับการแฮกว่า มีผู้ที่ใช้งานซอฟต์แวร์ที่ดูเหมือนจะเป็นไปไม่ได้ที่จะใช้แฮกใครได้ แฮกระบบได้สำเร็จอย่าง การใช้ซอฟต์แวร์วาดรูปอย่าง Paint มาใช้แฮก นำมาสู่เสียงหัวเราะในช่วงเวลานั้นเพราะทุกคนคิดว่าเป็นไปไม่ได้ แต่จากข่าวนี้อาจทำให้หลายคน หัวเราะไม่ออก

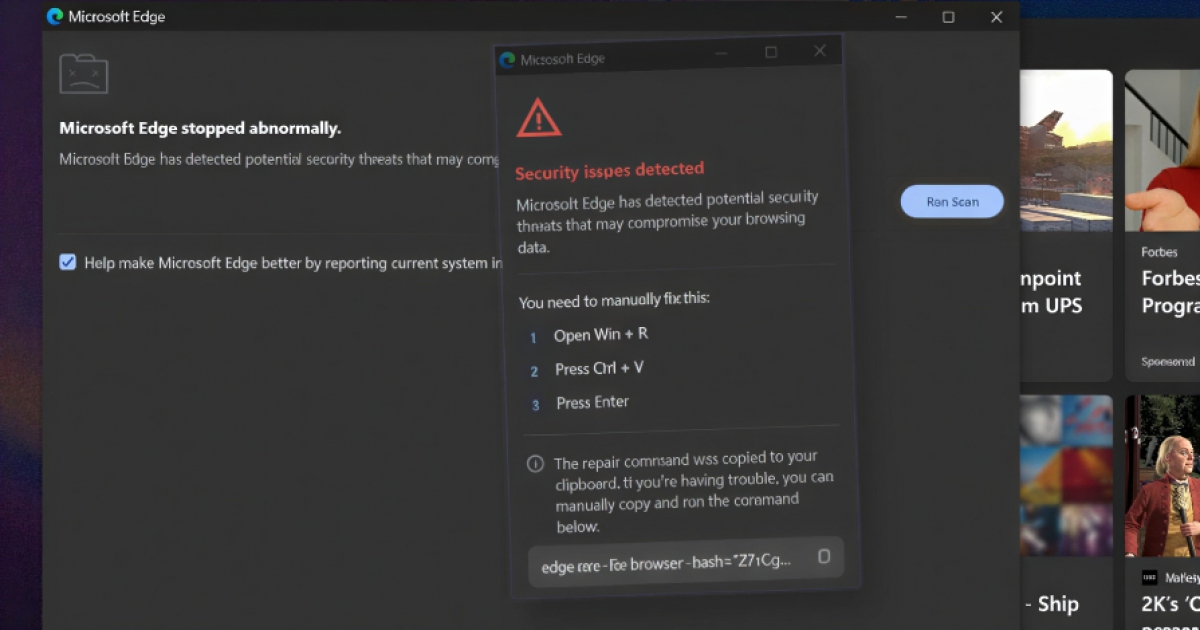

จากรายงานโดยเว็บไซต์ Cyber Press ได้กล่าวถึงการที่ทางทีมวิจัยจาก Cisco Talos บริษัทผู้พัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ขนาดใหญ่ ได้ออกมาเปิดเผยว่ากลุ่ม Qilin Ransomware ซึ่งเป็นกลุ่มแฮกเกอร์ที่อยู่เบื้องหลัง Ransomware หรือ มัลแวร์สำหรับการเรียกค่าไถ่ในชื่อเดียวกัน ได้หันมาใช้เทคนิคที่ดูพิสดารแต่มีความเบสิกมาก นั้นคือ การใช้ซอฟต์แวร์ที่มากับ Windows อย่าง Notepad และ Paint เข้ามาช่วยในการค้นหา เพื่อขโมยข้อมูลสำคัญจากเครื่องของเหยื่อที่ถูกทางทีมแฮกเกอร์แฮกได้ ซึ่งการนำเอาเทคนิคดังกล่าวมาใช้งานนั้น ทางทีมวิจัยระบุว่า เป็นการแสดงให้เห็นถึงทิศทางใหม่ของทีม ที่เน้นไปที่การลักลอบขโมยไฟล์ (Data Exfiltration) อย่างเต็มที่ ก่อนที่จะทำการเข้ารหัสไฟล์ต่าง ๆ บนเครื่องเพื่อเรียกค่าไถ่ข้อมูลของเหยื่อ

ภาพจาก : https://cyberpress.org/qilin-ransomware-3/

ซึ่งเทคนิคดังกล่าวนี้ก็ไม่ได้มีความยุ่งยากซับซ้อนเลย นั่นคือ หลังจากที่แฮกเกอร์สามารถเข้าสู่ระบบของเหยื่อ และขโมยรหัสผ่านมาได้สำเร็จ แฮกเกอร์ก็ทำการใช้งาน Paint และ Notepad ในการตรวจสอบไฟล์ที่ขโมยมาทั้งหมด เพื่อดึงเอาข้อมูลรหัสผ่านที่ซ่อนอยู่ภายในออกมาจากไฟล์ต่าง ๆ ที่ขโมยมาได้ ซึ่งขั้นตอนการปฏิบัติงานนั้นจะเป็นดังนี้

- ใช้เครื่องมือสำหรับการขโมยรหัสผ่าน เช่น Mimikatz, NirSoft, โปรแกรมกู้รหัสผ่าน, หรือ สคริปท์ที่เขียนขึ้นมาเองเพื่อการนี้โดยเฉพาะ

- ทำการรวบรวมข้อมูลที่ขโมยมาได้ด้วยการใช้งานซอฟต์แวร์บีบอัดไฟล์ WinRaR ด้วยการใช้คำสั่งในรูปแบบ Command Line แบบพิเศษเพื่อตัดโฟลเดอร์ที่ไม่จำเป็นออก

- หลังจากนั้นจึงนำเอาไฟล์ที่ขโมยมาได้ มาตรวจสอบด้วยการใช้ซอฟต์แวร์ Paint และ Notepad เพื่อดูว่าไฟล์ใดที่มีค่าพอที่จะส่งกลับไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control)

โดยการที่แฮกเกอร์ใช้วิธีการดังกล่าวนี้ ก็เนื่องจากว่าระบบการรักษาความปลอดภัยในระดับองค์กร (Enterprise) นั้นมักจะมีการตรวจสอบเครื่องมือในการลักลอบขโมยไฟล์อย่างเข้มงวด ดังนั้นจะต้องใช้วิธีการอ้อม ๆ หรือเลือกเฉพาะที่สำคัญ เพื่อหลีกเลี่ยงการถูกตรวจจับจากการใช้เครื่องมือเพื่อขโมยไฟล์แบบไม่เลือกหน้า

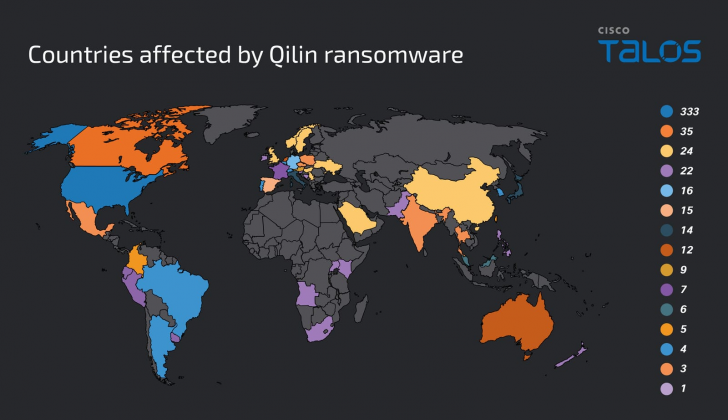

สำหรับแรนซัมแวร์ Qilin นั้น เป็นแรนซัมแวร์ประเภทปล่อยให้เช่าใช้งาน (RaaS หรือ Ransomware-as-a-Service) ที่มีแฮกเกอร์เข้าร่วมเป็นคู่ค้า (Affiliate) อยู่ทั่วโลก โดยมุ่งเน้นการโจมตีไปยังเป้าหมายในประเทศสหรัฐอเมริกา, สหราชอาณาจักร, แคนาดา, ฝรั่งเศส, และ เยอรมนี ซึ่งอุตสาหกรรมที่ได้รับผลกระทบจากการโจมตีของแรนซัมแวร์ตัวนี้มากที่สุดคือ อุตสาหกรรมการผลิตที่มากถึง 23%, อุตสาหกรรมบริการด้านการให้คำปรึกษาและด้านวิทยาศาสตร์ 18%, และ อุตสาหกรรมค้าส่ง ที่ 10% โดยในช่วงครึ่งปีหลังของปีนี้ ทางทีมวิจัยพบว่ามีเหยื่อมากถึง 40 ราย ต่อเดือน เลยทีเดียว

นอกจากนั้นในการโจมตีครั้งล่าสุดนี้ ทางทีมวิจัยยังพบว่าตัวมัลแวร์นั้นได้มีการใช้งานเครื่องมือสำหรับการเข้ารหัส (Encryptor) มากถึง 2 ตัวในเวลาเดียวกัน โดยใช้งาน encryptor_1.exe ผ่านทาง PsExec เพื่อเข้ารหัสไฟล์ต่าง ๆ บนโฮสต์ของเครือข่าย ขณะที่ใช้งาน encryptor_2.exe ผ่านทางระบบ Single System เผื่อเข้ารหัสเครื่องต่าง ๆ ที่แชร์เครือข่ายอยู่

ในส่วนของการหลบเลี่ยงระบบตรวจจับก็เรียกได้ว่าร้ายกาจพอตัวเลยทีเดียว เพราะมีความสามารถในการลบเครื่องมือตรวจจับในรูปแบบ EDR (Endpoint Detection and Response) ทิ้งลงได้ด้วยการใช้งานเครื่องมืออย่าง dark-kill และ HRSword นอกจากนั้นยังมีความสามารถปิดระบบป้องกันแบบ ASMI (Antivirus Scan Interface) ทั้งยังมีการใช้คำสั่ง PowerShell เพื่อตีรวนระบบตรวจจับได้อีกด้วย