Android ตกเป็นเหยื่ออีกครั้งกับมัลแวรฺ์ SEEDSNATCHER ที่สามารถเข้าขโมย Seed คริปโตได้

เมื่อพูดถึงมัลแวร์กับระบบปฏิบัติการ Android นั้น เรียกได้ว่าทั้ง 2 อย่างแทบจะเป็นของคู่กันไปแล้ว และมัลแวร์แต่ละตัวที่ถูกปล่อยออกมาเล่นงานผู้ใช้งาน Android นั้นก็มักจะมีความร้ายกาจเสียด้วย เช่นดังในข่าวนี้

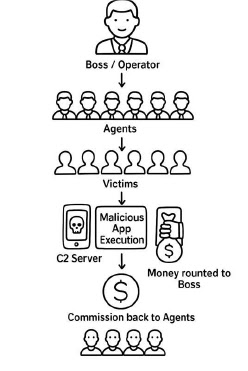

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ตัวใหม่ โดยมีเป้าหมายไปยังกลุ่มผู้ใช้งานโทรศัพท์สมาร์ทโฟนในระบบ Android ด้วยจุดประสงค์เพื่อการขโมยเหรียญคริปโตเคอร์เรนซีจากกระเป๋าคริปโตที่ถูกติดตั้งบนเครื่องของเหยื่อ ซึ่งมัลแวร์ดังกล่าวนั้นมีชื่อว่า SEEDSNATCHER โดยทีมวิจัยจาก Cyfirma บริษัทผู้เชี่ยวชาญในการพัฒนาโซลูชันเพื่อการจัดการภัยไซเบอร์ สำหรับมัลแวร์ตัวนี้ทางทีมวิจัยไม่ได้กล่าวไว้ว่าเป็นมัลแวร์ประเภทใด (ตามความสามารถแล้วคาดว่าเป็นมัลแวร์ประเภทดูดเงินจากบัญชี หรือ Banking Trojan ประเภทหนึ่ง) โดยทางทีมวิจัยได้ตรวจสอบหลายอย่างแล้วนำไปสู่การสันนิษฐานว่าตัวมัลแวร์นั้นอาจถูกพัฒนาโดยกลุ่มแฮกเกอร์จากประเทศจีน เนื่องจากหน้าจอการใช้งาน (User Interface) นั้นมีการใช้งานภาษาจีนเป็นส่วนใหญ่

สำหรับด้านการแพร่กระจายของตัวมัลแวร์นั้น มัลแวร์ SEEDSNATCHER จะแฝงตัวอยู่ในแพ็คเกจไฟล์ที่ถูกตั้งชื่อว่า “Coin” หรือ com.pureabuladon.auxes โดยไฟล์ดังกล่าวนั้นถูกแจกจ่ายผ่านทางช่องของแฮกเกอร์บนบริการแชทยอกนิยมอย่าง Telegram ซึ่งตามชื่อและตามที่กล่าวมาข้างต้น มัลแวร์ตัวนี้มุ่งเน้นการโจมตีไปยังกลุ่มนักลงทุนและนักเทรดเหรียญคริปโตเคอร์เรนซีเป็นหลัก ด้วยการอ้างว่าตัวมัลแวร์นั้นเป็นแอปพลิเคชันกระเป๋าเงินคริปโตเคอร์เรนซี (Cryptocurrency Wallet) ด้วยการสร้างหน้าจอการทำงานที่คล้ายคลึงกับแอปพลิเคชัน Waller ชื่อดัง ไม่ว่าจะเป็น Trust Wallet, TokenPocket, imToken, MetaMask, Coinbase Wallet, TronLink, TronGlobal, Binance Chain Wallet, และ OKX Wallet เพื่อหลอกให้เหยื่อกรอกรหัสกู้กระเป๋าเงิน (Seed Phrases) ทำให้แฮกเกอร์ ทำให้แฮกเกอร์สามารถได้ครอบครองกระเป๋าเงิน และเงินทั้งหมดที่อยู่ภายในไปได้ทั้งหมด

ซึ่งในส่วนการทำงานของส่วนการขโมยรหัสกู้กระเป๋านั้น เรียกได้ว่าตัวมัลแวร์สามารถเลียนแบบกระเป๋าเงินคริปโตเคอร์เรนซีชื่อดังได้อย่างแนบเนียนมาก อย่างเช่น การเลียนแบบตัวกระเป๋าเงิน Trust Wallet นั้นก็ได้มีการดึงข้อมูลแบบค่าคงที่ (Hardcoded) มาจากแพ็คเกจ com.wallet.crypto.trustapp เพื่อสร้างหน้าตากระเป๋าที่มีความแนบเนียนสูงจนเหยื่อเชื่อหลงกรอกรหัสกู้กระเป๋าลงไป ซึ่งตัวรหัสที่ได้มาก็จะถูกนำไปยืนยันความถูกต้อง (Validation) กับพจนานุกรม BIP39 เพื่อคัดกรองให้สามารถขโมยรหัสกู้ในรูปแบบ mnemonic Phrases ที่ถูกต้องตามมาตรฐานรูปแบบเท่านั้น ซึ่งข้อมูลรหัสนั้นจะถูกลักลอบส่งออกไปจากเครื่องของเหยื่อ (Exfiltration) หลังจากนั้นแฮกเกอร์ก็จะใช้รหัสดังกล่าวเข้าสู่กระเป๋าและโอนเงินไปยังกระเป๋าของตัวเองทั้งหมด เพื่อปิดทางการกู้คืนอย่างถาวร

ภาพจาก : https://cybersecuritynews.com/seedsnatcher-android-malware-attacking-users/

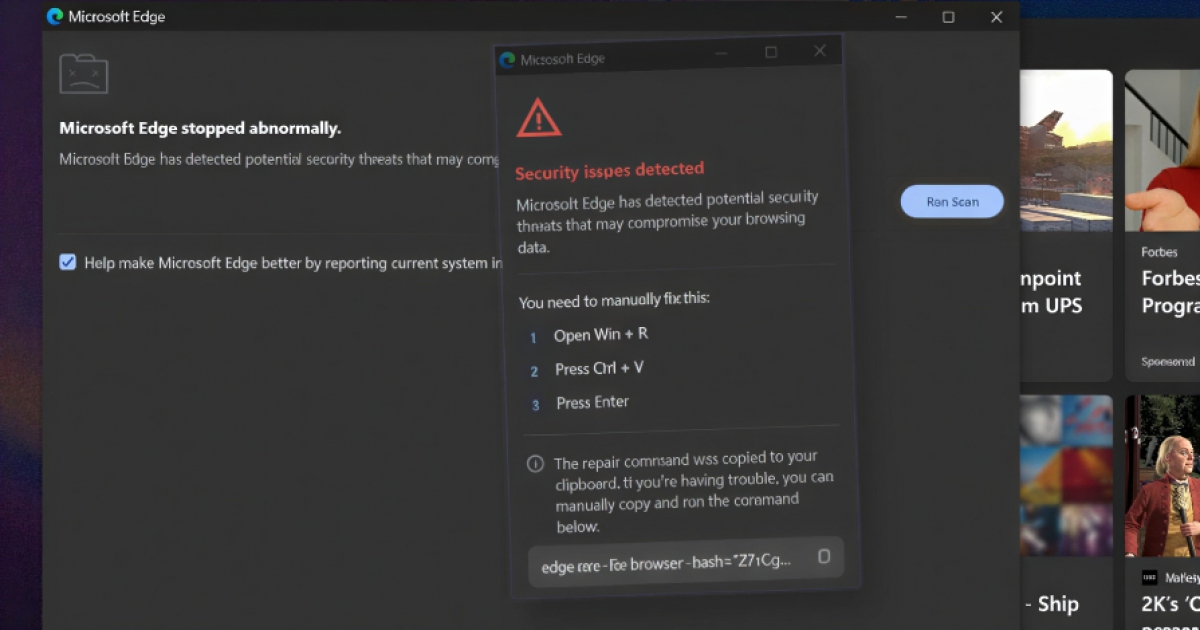

สำหรับในด้านข้อมูลทางเทคนิคของมัลแวร์นั้น ทางทีมวิจัยได้กล่าวไว้ว่าโครงสร้างของมัลแวร์แสดงให้เห็นถึงความชำนาญอย่างลึกซึ้งของผู้พัฒนาในด้านโครงสร้างของระบบปฏิบัติการ Android นับตั้งแต่ระดับแรกหลังจากที่เข้าสู่ระบบที่มีการขอสิทธิ์ในการเข้าถึงระบบ (Permission) ที่น้อยที่สุด โดยขอแค่เพียงการเข้าถึงข้อความสั้น (SMS หรือ Short Message Service) เท่านั้นแล้วหลังจากที่ติดตั้งสำเร็จแล้วค่อยทำการขอสิทธิ์ที่สูงมากขึ้นไปเรื่อย ๆ เพื่อลดความน่าสงสัย ไปจนถึงวิธีการระดับสูงอย่างการใช้งาน Dynamic Class Loading, การยิงคอนเทนต์เพื่อแสดงขึ้น WebView หลอกผู้ใช้งานแบบล่องหนจนจับไม่ได้ว่าคอนเทนต์ที่เห็นนั้นเป็นของปลอม, และการเข้ารหัสคำสั่ง (Commands) ที่ได้รับจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) แบบตัวแปรเต็มจำนวน (Interger) แทนแบบระบุชัด หรือ Descriptive ซึ่งเป็นการหลอกลวงระบบตรวจจับ (Obfuscation) ให้สามารถตรวจจับได้ลำบากยิ่งขึ้น