มัลแวร์ ClayRat ขโมยข้อความ SMS และใช้กล้องแอบถ่ายเจ้าของมือถิอ Android

ในด้านความเสี่ยงจากมัลแวร์นั้น เรียกได้ว่าผู้ใช้งานระบบปฏิบัติ Android อยู่ในสภาวะที่ "ซวยไม่เลิก" จากการที่มีมัลแวร์ใหม่ ๆ ออกมาเพิ่มความเสี่ยงให้ทุกวัน ดังเช่นข่าวนี้

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ประเภทเข้าควบคุมเครื่องของเหยื่อ หรือ RAT (Remote Access Trojan) ตัวใหม่ที่มีชื่อว่า ClayRat ที่มุ่งเน้นในการเล่นงานกลุ่มผู้ใช้งานระบบปฏิบัติการ Android ซึ่งแคมเปญนี้เป็นแคมเปญของมัลแวร์สายพันธุ์ย่อยตัวใหม่ของมัลแวร์ดังกล่าว โดยมัลแวร์เวอร์ชันแรกของ ClayRat นั้นถูกตรวจพบในช่วงเดือนตุลาคมที่ผ่านมาด้วยฝีมือของทีมวิจัยจาก zLabs บริษัทผู้พัฒนาเครื่องมือตรวจจับมัลแวร์ด้วยปัญญาประดิษฐ์ หรือ AI (Artificial Intelligence) ก่อนที่จะถูกตรวจพบแคมเปญปัจจุบันโดยทีมวิจัยจากบริษัทพัฒนาเครื่องมือต่อต้านมัลแวร์อีกแห่งหนึ่งอย่าง Zimposium โดยทางทีมวิจัยผู้ตรวจพบการแพร่ระบาดครั้งล่าสุดได้กล่าวว่า ตัวมัลแวร์ดังกล่าวได้ระบาดไปทั่วโลกเป็นที่เรียบร้อยแล้ว

ในการเข้าสู่เครื่องของเหยื่อนั้น ตัวมัลแวร์จะทำการปลอมตัวเป็นแอปพลิเคชันชื่อดัง เช่น Youtube, แอปพลิเคชันส่งข้อความต่าง ๆ, รวมไปถึงแอปพลิเคชันท้องถิ่นของรัสเซีย เช่น บริการรถแท็กซี่ และ บริการเช่าพื้นที่จอดรถ ทำให้คาดว่ามัลแวร์ดังกล่าวอาจมีที่มาจากประเทศรัสเซีย โดยแอปพลิเคชันเหล่านี้จะแพร่กระจายผ่านทางเว็บไซต์หลอกลวงแบบ Phishing ซึ่งทางทีมวิจัยตรวจพบว่ามีโดเมนที่เกี่ยวข้องกับแคมเปญนี้มากถึง 25 โดเมนเลยทีเดียว นอกจากนั้นแฮกเกอร์ที่อยู่เบื้องหลังยังได้ใช้งานบริการแหล่งฝากไฟล์แบบคลาวด์ อย่าง Dropbox ในการแพร่กระจายมัลแวร์ดังกล่าวอีกด้วย เพื่อช่วยให้มัลแวร์ดังกล่าวสามารถแพร่กระจายในวงกว้างได้มากยิ่งขึ้น

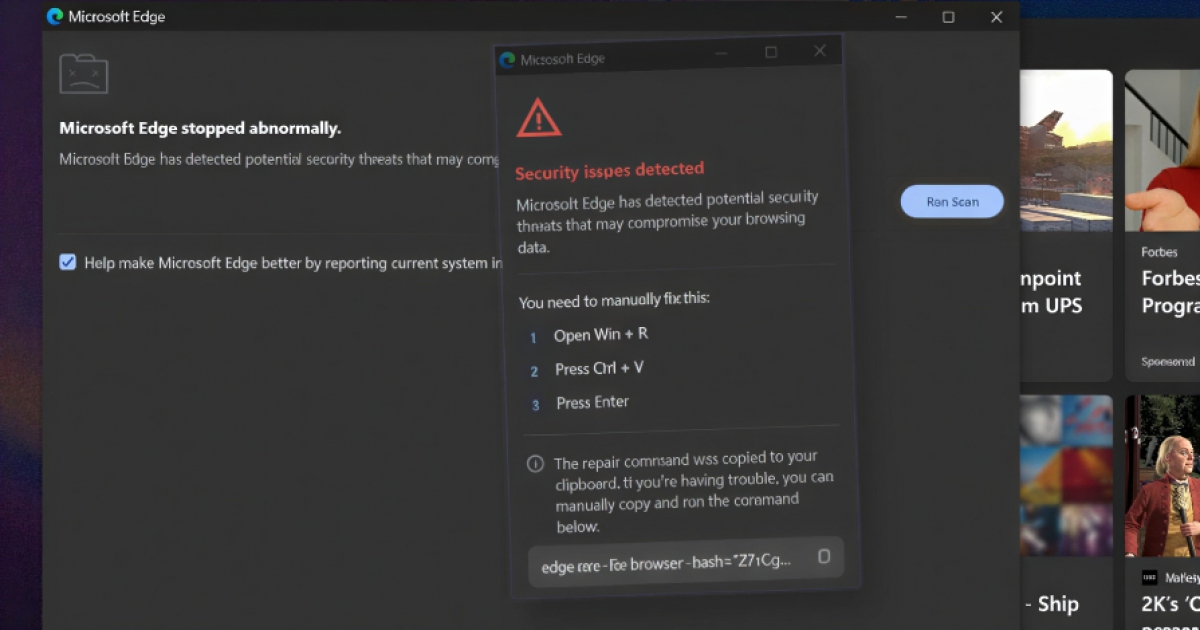

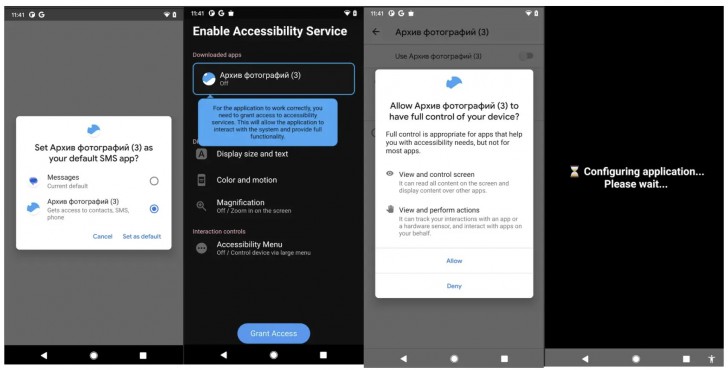

หลังจากที่มัลแวร์ได้เข้าสู่เครื่องของเหยื่อ ระหว่างการติดตั้งนั้นจะมีการขอสิทธิ์ในการเข้าถึง (Permission) ข้อความสั้น (SMS หรือ Short Message Service) และโหมดการช่วยเหลือผู้ใช้งานที่พิการ (Accesibility) เพื่อช่วยให้แฮกเกอร์สามารถเข้าควบคุมเครื่องได้ ซึ่งในขั้นแรกของการติดตั้งนั้นจะยังไม่ใช่มัลแวร์ ClayRat ตัวจริง แต่เป็นมัลแวร์นกต่อ (Dropper) ที่ถูกสร้างขึ้นมาเพื่อแทรกซึมลงเครื่องและหลบเลี่ยงระบบตรวจจับ โดยตัว Dropper นี้เองหลังจากที่เข้าสู่เครื่องได้แล้วก็จะทำการถอดรหัสไฟล์มัลแวร์ตัวจริง (Payload) ซึ่งถูกเข้ารหัสไว้อยู่ด้วยวิธีการเข้ารหัสแบบ AES/CBC ด้วยการใช้กุญแจถอดรหัส (Decryption Key) ที่ถูกฝัง (Embedded Key) ระหว่างช่วง Runtime ทำให้ถูกตรวจจับได้ยากมากขึ้นไปอีก ซึ่งหลังจากที่ติดตั้งสำเร็จนั้น ตัวมัลแวร์ก็จะขอสิทธิ์ในการเข้าถึงสิ่งดังกล่าวที่ได้กล่าวไว้ในข้างต้นและเริ่มทำงานในทันที

ภาพจาก : https://cybersecuritynews.com/clayrat-android-malware-steals-sms-messages/

โดยในการเข้าถึง Accessibility Mode นี้จะช่วยให้มัลแวร์ทำการจัดการปิดระบบป้องกันต่าง ๆ เช่น Google Play Protect และ Google Play Store โดยที่เหยื่อไม่ทันได้รู้ตัวได้ นอกจากนั้นตัวมัลแวร์จะทำการแอบเก็บข้อมูลระหว่างช่วงหน้าจอล็อก (Lock Screen) เพื่อเก็บข้อมูลสำหรับใช้ในการปลดล็อกหน้าจอ เช่น การวาดลวดลาย (Pattern), รหัส PIN, และรหัสผ่านที่ใช้ในการปลดล็อก ซึ่งข้อมูลเหล่านี้จะถูกเก็บไว้ใน SharedPreferences ภายในกุญแจ (Key) ที่มีชื่อว่า lock_password_storage โดยข้อมูลเหล่านี้จะถูกนำไปใช้ในการปลดล็อกหน้าจอด้วยการใช้คำสั่ง auto_unlock ต่อไป

นอกจากความสามารถดังกล่าวแล้ว ตัวมัลแวร์ยังมีความสามารถในการเข้าถึงกล้องบนโทรศัพท์มือถือของเหยื่อเพื่อใช้ในการแอบถ่ายภาพเหยื่อ ด้วยการใช้งาน MediaProjection API, การลักลอบขโมยความ SMS จากการใช้สิทธิ์ในการเข้าถึงที่ได้ขอไปในขั้นตอนติดตั้ง, การเข้าถึงบันทึกการโทรเข้าออก, การสร้างหน้าจอแจ้งเตือนปลอมเพื่อดักจับข้อมูลอ่อนไหวที่เหยื่อทำการตอบการแจ้งเตือนปลอมนั้นอีกด้วย