แฮกเกอร์เจาะโปรแกรม HR สำเร็จ จนสามารถขโมยเงินเดือนของพนักงานมาเป็นของตนได้ !

การขโมยเงินของแฮกเกอร์นั้น โดยมากมักจะใช้การหลอกให้เหยื่อติดตั้งมัลแวร์เพื่อขโมยเงินจากธนาคาร หรืออาจจะใช้งานมัลแวร์ประเภทเรียกค่าไถ่ (Ransomware) เพื่อปล้นเงินของเหยื่ออย่างอุกอาจก็ได้ แต่วิธีการบนข่าวนี้อาจจะทำให้ผู้อ่านหลายรายต้องระแวงมากขึ้น

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการที่ทางทีมวิจัยจากทางไมโครซอฟท์ที่มีชื่อว่า Microsoft Threat Intelligence ได้ทำการเตือนผู้ใช้งานซอฟต์แวร์ประเภทเช่าใช้ (SaaS หรือ Software-as-a-Service) สำหรับการทำงานด้านทรัพยากรบุคคล (HR หรือ Human Resources) เช่น Workday ซึ่งเป็นซอฟต์แวร์ที่ได้รับความนิยมสูง โดยเฉพาะภายในอุตสาหกรรมด้านการศึกษา นั้นมีความเสี่ยงที่จะถูกกลุ่มแฮกเกอร์ Storm-2657 ทำการโจมตีในรูปแบบ “Payroll Pirates” เพื่อเปลี่ยนเป้าหมายการโอนเงินเดือนของพนักงานไปยังบัญชีม้าของกลุ่มแฮกเกอร์ ซึ่งในขณะนี้แฮกเกอร์กลุ่มดังกล่าวได้มุ่งเน้นในการเล่นงานธุรกิจภายในประเทศสหรัฐอเมริกาเป็นหลัก

โดยสิ่งที่น่าสนใจคือ ทางทีมวิจัยได้ระบุว่าการแฮกของแฮกเกอร์นั้นไม่ได้มีการใช้ช่องโหว่ความปลอดภัย หรือรอยรั่วของระบบใด ๆ ทั้งสิ้น แต่แฮกเกอร์จะใช้การหลอกลวงด้วยวิธีวิศวกรรมทางสังคม (Social Engineering) ร่วมกับความเลินเล่อของผู้ดูแลระบบ ที่ไม่ได้มีการตั้งค่า หรือมีการตั้งค่าที่ไม่เพียงพอ ในการยืนยันตัวตนแบบหลายช่องทาง (MFA หรือ Multi-Factors Authentication) เพื่อเข้าถึงบัญชีของพนักงาน แล้วจึงทำการเปลี่ยนบัญชีการโอนเงินในส่วนของ Payroll ไปยังบัญชีม้าของกลุ่มแฮกเกอร์

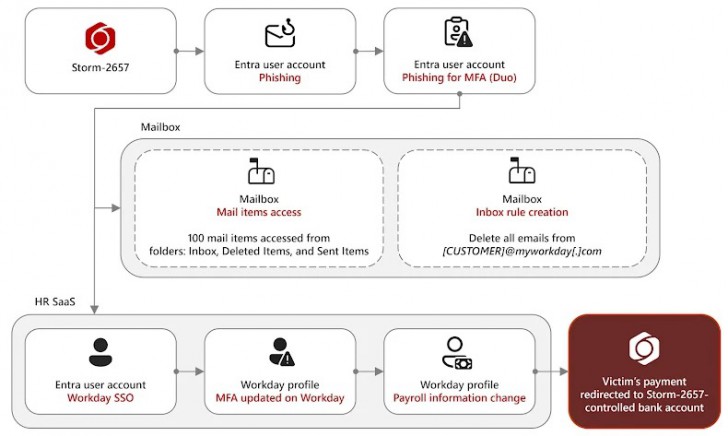

ทางทีมวิจัยได้ยกตัวอย่างแคมเปญหนึ่งซึ่งเกิดขึ้นในช่วงต้นปีที่ผ่านมา ซึ่งตัวแฮกเกอร์นั้นได้รหัสผ่านในการเข้าสู่ระบบจากการส่งอีเมลหลอกลวงแบบ Phishing ที่ถูกออกแบบมาเพื่อหลอกเก็บรหัสผ่าน และรหัสยืนยันตัวตนแบบ MFA โดยเฉพาะ จากการหลอกให้เหยื่อกดลิงก์ภายในที่มีระบบดักจับข้อมูลแบบ Adversary-in-the-Middle (AitM) หลังจากนั้นแฮกเกอร์ก็จะใช้ข้อมูลที่ถูกขโมยมา เข้าสู่ระบบ Exchange Online ซึ่งเป็นระบบจัดการอีเมลสำหรับบริษัท แล้วใช้อีเมลในนั้นในการเข้าถึงระบบของ Workday ผ่านการล็อกอินด้วยวิธีการ “ล็อกอินครั้งเดียว” หรือ SSO (Single Sign-On) นอกจากการแฮกแล้ว แฮกเกอร์ยังได้มีการตั้งกฎ (Rule) สำหรับในส่วนของ Inbox ให้ทำการลบการแจ้งเตือนที่ได้รับจาก Workday ผ่านอีเมล เพื่อไม่ให้เหยื่อเอะใจถึงการเปลี่ยนแปลงต่าง ๆ ที่เกิดขึ้นบนบัญชี Workday อีกด้วย

ภาพจาก : https://thehackernews.com/2025/10/microsoft-warns-of-payroll-pirates.html

ไม่เพียงเท่านั้น เพื่อรับประกันว่าแฮกเกอร์จะเข้าถึงบัญชี Workday ได้ตลอดเวลา (Persistence) แฮกเกอร์ยังได้มีการเพิ่มเบอร์โทรของตัวเองให้ใช้เป็นเครื่องยืนยันตัวตนแบบ MFA สำหรับการเข้าถึงบัญชีของเหยื่อ นอกจากนั้นแฮกเกอร์ยังได้นำเอาบัญชีอีเมลของเหยื่อที่โดนแฮก ไปใช้ในการทำ Phishing ต่ออีกด้วย

จากการตรวจสอบของทีมวิจัยพบว่า มีการแฮกด้วยวิธีการดังกล่าวสำเร็จไปแล้วมากถึง 11 ครั้ง โดยตั้งแต่ช่วงเดือนมีนาคมที่ผ่านมานั้น แฮกเกอร์ได้ทำการส่งอีเมล Phishing มากกว่า 6,000 ฉบับไปยังมหาวิทยาลัยมากถึง 25 แห่ง โดยอีเมลส่วนมากมักจะเป็นการหลอกลวงเหยื่อในประเด็นอ่อนไหวต่าง ๆ เช่น การเจ็บป่วย หรือ การกระทำผิดกฎของมหาวิทยาลัย แล้วหลอกให้เหยื่อทำการกดลิงก์ที่แนบไป

ทางทีมวิจัยได้ทำการแนะนำกลุ่มผู้ที่ตกอยู่ใต้ความเสี่ยง ให้ทำการปรับปรุงระบบความปลอดภัยเช่น การเพิ่มการแจ้งเตือนไปยังอีเมลอื่น ๆ เมื่อเกิดการเปลี่ยนแปลงขึ้นบนระบบ (Additional Email Notification), และระบบ MFA ที่มีความแข็งแกร่งมากพอที่จะต่อต้านการทำ Phishing เช่น ระบบ MFA ที่ใช้กุญแจความปลอดภัย (Security Key) ตามมาตรฐาน FIDO2 รวมทั้งผู้ดูแลระบบต้องทำการตรวจสอบสิ่งผิดปกติต่าง ๆ เช่น การใช้ MFA จากเครื่องที่ไม่คุ้นเคย, หรือแม้แต่การตั้งค่า Inbox Rule ที่ผิดปกติ ซึ่งส่งสัญญาณว่าระบบอาจจะกำลังถูกรุกรานอยู่