แฮกเกอร์ปล่อยเกมและ VPN ปลอมทาง Mediafire และ Discord ดาวน์โหลดแล้วอาจติดมัลแวร์ Stealit ได้

ชื่อ Mediafire อาจไม่เป็นที่รู้จักมากนักในกลุ่มคนรุ่นใหม่ แต่ชื่อดังกล่าวนั้นกลับเป็นความทรงจำของผู้ใช้งานคอมพิวเตอร์ยุค 2000 มากมาย เนื่องมาจากชื่อดังกล่าวนั้นเป็นชื่อของเว็บไซต์ฝากไฟล์ชื่อดัง ที่มักจะเป็นแหล่งแจกจ่ายแคร็ก และซอฟต์แวร์เถื่อน แน่นอนหลายไฟล์ก็มักจะมาพร้อมกับมัลแวร์ อย่างเช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ Security Affair ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ที่ไม่มีการระบุประเภทชัดเจนที่มีชื่อว่า Stealit (โดยทางทีมวิจัยได้ระบุว่า มัลแวร์ดังกล่าวมีความสามารถทั้งของมัลแวร์ประเภทเรียกค่าไถ่ หรือ Ransomware และมัลแวร์ประเภทเข้าควบคุมเครื่องจากทางไกล (RAT หรือ Remote Access Trojan) รวมกัน) ซึ่งมัลแวร์ตัวดังกล่าวนี้ทางทีมวิจัยจาก FortiGuard หน่วยงานย่อยของ Fortinet บริษัทผู้พัฒนาโซลูชันด้านความปลอดภัยไซเบอร์สำหรับองค์กรขนาดใหญ่ ได้ระบุว่ามัลแวร์ดังกล่าวนั้นถูกแพร่กระจายผ่านทางวิดีโอเกม และแอปพลิเคชัน VPN (Virtual Private Network หรือ เครือข่ายส่วนบุคคลเสมือน) ปลอม ที่มีการปล่อยให้ดาวน์โหลดผ่านทางช่องทางอย่าง Mediafire และทางบริการแชทยอดนิยมในกลุ่มวัยรุ่น Discord

ซึ่งการตรวจพบดังกล่าวนั้นมาจากการที่ทางทีมวิจัยได้มีการสังเกตระบบตรวจมัลแวร์ของทาง Fortinet ว่ามีการจับสคริปท์ Visual Basic ที่ผิดปกติที่พุ่งสูงมากขึ้นในช่วงเวลาหนึ่ง ซึ่งหลังจากการวิเคราะห์แล้วพบว่าเป็นกลไกของมัลแวร์ตัวดังกล่าวสำหรับการสร้างความคงทนบนระบบ (Persistence)

สำหรับข้อมูลในเชิงเทคนิคนั้น อย่างที่ได้อธิบายไปก่อนหน้านั่นคือ แฮกเกอร์จะใช้ไฟล์วิดีโอเกม หรือ VPN ปลอมในการหลอกล่อให้เหยื่อดาวน์โหลด และติดตั้ง ซึ่งที่มาของมัลแวร์นั้นจะมาจากตัวติดตั้งแบบในรูปแบบ JavaScript ที่ถูกเรียกว่า Node.js Single Executable Application (SEA) โดยตัวติดตั้งดังกล่าวจะถูกมัดรวม (Bundle) กับไฟล์ติดตั้งซอฟต์แวร์ปลอม ทำให้สามารถติดตั้งลงบนเครื่องของเหยื่อได้โดยที่เครื่องของเหยื่อไม่จำเป็นต้องมีการติดตั้ง Node.js อยู่ก่อนหน้า

โดยในขั้นตอนการติดตั้งนั้น หลังจากที่มีการรันเพื่อติดตั้งซอฟต์แวร์ปลอมขึ้นมา ก็จะนำไปสู่การรัน Node.js Single Executable Application (SEA) ขึ้นมาในเวลาเดียวกัน ซึ่งตัวติดตั้งดังกล่าวนั้นถูกสร้างขึ้นมาอย่างซับซ้อนเพื่อหลอกลวงระบบตรวจจับ (Obfuscation) ด้วยการทำการรันบนหน่วยความจำโดยตรงแบบหลายชั้น (In-Memory) แล้วจึงทำการใช้งานระบบต่อต้านการถูกตรวจสอบ (Anti-Analysis) ผ่านทาง VM/timing/process/registry/DLL/parent-process เพื่อตรวจสอบว่าตัวมัลแวร์กำลังถูกรันอยู่บนสภาวะจำลอง หรือ Virtual Machine อยู่หรือไม่ ? โดยถ้าตรวจสอบผ่านก็จะนำไปสู่การรันเพื่อติดตั้งมัลแวร์ตัวจริง เริ่มด้วยการสร้างกุญแจยืนยันตัวตน (Authentication Key) สำหรับใช้ในการยืนยันตัวตนของมัลแวร์กับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ในรูปแบบกุญแจยาว 12 ตัวอักษรที่ถูกเข้ารหัสในรูปแบบ Base64 โดยกุญแจดังกล่าวจะถูกบันทึกไว้ที่ %temp%cache.json

หลังจากนั้นตัวมัลแวร์ก็จะทำการดาวน์โหลดองค์ประกอบ (Component) ซึ่งเป็นไฟล์บีบอัดด้วยการบีบอัดแบบ Broti มาจาก root.iloveanimals[.]shop แล้วทำการบันทึกลงบนโฟลเดอร์ที่มีชื่อว่า %UserProfile%AppDataLocal{RandDir}*.exe หลังจากนั้นตัวมัลแวร์ก็จะทำการเพิ่มโฟลเดอร์ดังกล่าวลงบนรายชื่อยกเว้น (Exclusion List) บน Windows Defender เพื่อเป็นการสั่งให้ระบบป้องกันไม่ทำการตรวจสอบโฟลเดอร์ดังกล่าว

เมื่อขั้นตอนดังกล่าวเสร็จสิ้นลง ก็จะนำไปสู่การดาวน์โหลดมัลแวร์ตัวจริง (Payload) ซึ่งเป็นแพ็คเกจในรูปแบบไฟล์ .Pkg ที่มีการสร้าง Persistence ด้วยการใช้ไฟล์สคริปท์ startup.vbs ตามที่ได้กล่าวไว้ข้างต้น โดยไฟล์หลัก ๆ ที่เป็นแกนกลางของมัลแวร์นั้นมี ดังนี้

- save_data.exe (ใช้ ChromElevator เพื่อขโมยข้อมูลจากเว็บเบราว์เซอร์ที่ถูกสร้างบนพื้นฐานของ Chromium)

- stats_db.exe (ใช้ในการเก็บรวบรวมข้อมูลของเว็บเบราว์เซอร์ และแอปพลิเคชันต่าง ๆ)

- game_cache.exe (ทำหน้าที่เป็น C2 Client เพื่อใช้ในการสื่อสารกับเซิร์ฟเวอร์ C2)

ภาพจาก : https://securityaffairs.com/183290/malware/stealit-malware-spreads-via-fake-game-vpn-installers-on-mediafire-and-discord.html

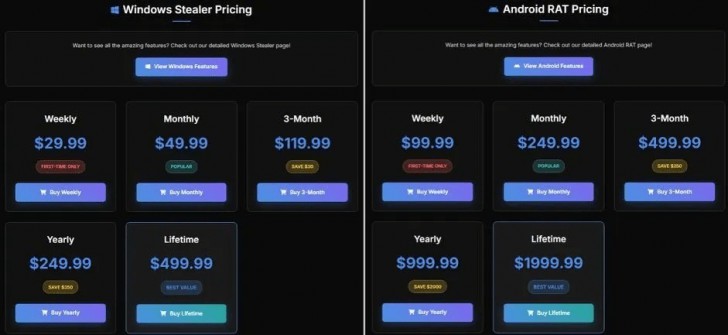

มัลแวร์ Stealit นั้นเป็นมัลแวร์ประเภทเช่าใช้งาน (MaaS หรือ Malware-as-a-Service) ที่มีการให้บริการหลากหลายแพ็คเกจ ซึ่งแพ็คเกจตลอดชีพนั้นจะมีราคาแตกต่างกันไปตามระบบปฏิบัติการเป้าหมาย โดยแฮกเกอร์จะคิดราคาตลอดชีพสำหรับเวอร์ชัน Windows ที่ 500 ดอลลาร์สหรัฐ (16,346.50 บาท) และ 2,000 ดอลลาร์สหรัฐ (65,386 บาท) สำหรับเวอร์ชัน Android โดยในเวอร์ชันล่าสุดได้มีการย้ายแผงควบคุมเซิร์ฟเวอร์ C2 (C2 Panel) จากโดเมน stealituptaded[.]lol ไปยัง iloveanimals[.]shop โดยบนเว็บไซต์ขายมัลแวร์ดังกล่าวนั้นได้มีการอวดคุณสมบัติมากมายเพื่อเชิญชวนผู้ใช้งาน ดังนี้

- Live Screen View สอดส่องเหยื่อได้ตามเวลาจริง (Real-Time)

- Live Webcam Access แอบใช้งานกล้องเว็บแคมของเหยื่อ

- System Management เข้าควบคุมเครื่องเพื่อทำการชัตดาวน์, รีสตาร์ต, และควบคุมพฤติกรรมเครื่องของเหยื่อได้

- Ransom Chat Panel แชทเพื่อข่มขู่เหยื่อ

- Fake Alert Message สร้างข้อความแจ้งเตือนปลอม

- Log Refresh ขอบันทึก (Log) ตัวอัปเดตล่าสุดจากเครื่องของเหยื่อ

- CMD Executor ยิงคำสั่งไปยังเครื่องของเหยื่อ

- Remote Audio Player เล่นคลิปเสียง หรือ เพลงบนเครื่องของเหยื่อ

- EXE Installer + Startup Binder อัปโหลด และติดตั้งซอฟต์แวร์ (หรือมัลแวร์) ในรูปแบบ EXE บนเครื่องของเหยื่อ และสั่งให้สิ่งที่ติดตั้งลงไปนั้นถูกรันขึ้นมาขณะบูทเครื่อง

- File Grabber ใช้ขโมยไฟล์ที่อยู่บน Desktop, Documents, Downloads, และ โฟลเดอร์สำคัญอื่น ๆ

- Wallpaper Changer ใช้ในการแก้ไขภาพหลังจอ (Wallpaper) บนเครื่องของเหยื่อ