มัลแวร์ ChaosBot เปิดช่องให้แฮกเกอร์เข้าควบคุมเครื่องเหยื่อด้วยการใช้ Discord

โดยทั่วไปนั้น การควบคุมมัลแวร์มักจะทำผ่านเซิร์ฟเวอร์ทั่วไปที่ถูกตั้งค่าให้เป็นเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) แต่ในปัจจุบันได้มีการใช้บริการแชทอย่าง Telegram และ Discord ซึ่งเป็นบริการแชทมากความสามารถ มาใช้เป็นเซิร์ฟเวอร์ C2 แทนเซิร์ฟเวอร์ทั่วไปกันอย่างแพร่หลาย อย่างเช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึง การตรวจพบแคมเปญการแพร่กระจายมัลแวร์ประเภทเปิดประตูหลังของระบบ หรือ Backdoor ตัวใหม่ที่มีชื่อว่า ChaosBot โดยทางทีมวิจัยจาก eSentire บริษัทผู้พัฒนาโซลูชันด้านความปลอดภัยไซเบอร์จากประเทศแคนาดา ซึ่งทางทีมวิจัยได้ตรวจพบมัลแวร์ดังกล่าวในช่วงเดือนกันยายนที่ผ่านมา จากการที่ทางทีมวิจัยได้ทำการตรวจสอบมัลแวร์ที่แฝงตัวอยู่ภายในระบบของลูกค้าซึ่งเป็นธุรกิจในอุตสาหกรรมด้านการเงิน

หลังจากที่ทางทีมวิจัยได้ทำการวิเคราะห์นั้น ก็พบว่าตัวมัลแวร์มีความน่าสนใจหลายอย่าง เช่น ตัวมัลแวร์นั้นถูกสร้างขึ้นด้วยภาษา Rust, มีความสามารถในการสำรวจลาดเลาภายในระบบที่มัลแวร์ฝังตัวอยู่ (Reconnaissance) และมีความสามารถในการรันโค้ดจากระยะไกลโดยไม่ได้รับอนุญาต (Remote Code Execution หรือ RCE) แต่ที่น่าสนใจที่สุดคือ มัลแวร์ดังกล่าวนั้นมีการใช้งานบริการของ Discord มาเป็นเซิร์ฟเวอร์ C2 ผ่านทาง 2 บัญชีบน Discord ที่มีชื่อว่า "chaos_00019" และ “lovebb0024” เพื่อใช้ในการส่งคำสั่งให้กับมัลแวร์จากทางระยะไกล

ภาพจาก : https://thehackernews.com/2025/10/new-rust-based-malware-chaosbot-hijacks.html

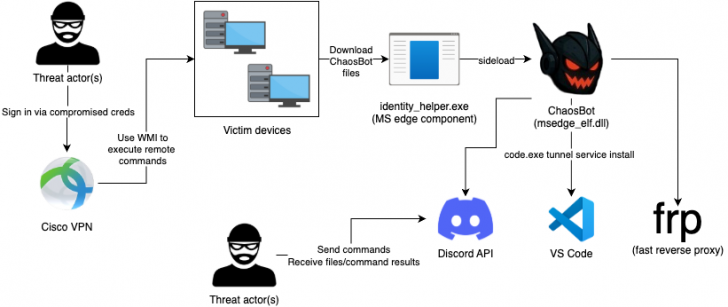

สำหรับการฝังมัลแวร์ลงบนระบบนั้น แฮกเกอร์จะทำการเข้าขโมยรหัสผ่าน (Credential) ที่มีความเชื่อมโยงกับแอปพลิเคชันสำหรับการใช้งานเครือข่ายส่วนบุคคลเสมือน (Virtual Private Network หรือ VPN) ของ Cisco VPN และบัญชี Active Directory ที่ได้รับสิทธิ์มากเกินไป (Over-Privileged) ที่มีชื่อว่า 'serviceaccount' ซึ่งหลังจากที่แฮกเกอร์ได้รับรหัส และเข้าถึงบัญชีในกลุ่มดังกล่าวได้แล้ว แฮกเกอร์ก็จะใช้งาน WMI (Windows Management Instrumentation) เพื่อทำ RCE ในการทำการฝังมัลแวร์ ChaosBot ลงบนระบบของเหยื่อ นอกจากวิธีการดังกล่าวในการฝังมัลแวร์ลงสู่ระบบแล้ว ยังพบว่ามีการใช้วิธียอดนิยมอย่างการส่งข้อความหลอกลวงแบบ Phishing เพื่อหลอกให้เหยื่อกดเปิดไฟล์ Internet Shortcut สกุล .LNK ที่มีการแฝงโค้ด PowerShell ที่ทำหน้าที่ในการดาวน์โหลด และติดตั้งมัลแวร์ ขณะที่ไฟล์ .PDF ซึ่งทำหน้าที่เป็นตัวล่อ (Decoy) นั้นจะเป็นเอกสารที่แอบอ้างว่าเป็นเอกสารจากธนาคาร State Bank of Vietnam เพื่อล่อลวงเหยื่อให้คิดว่าข้อความที่ส่งมานั้นเป็นของจริง ปลอดภัย วางใจได้

ในส่วนข้อมูลเชิงเทคนิคของมัลแวร์นั้น ตัวไฟล์หลัก (Payload) ซึ่งเป็นไฟล์ DLL ที่มีชื่อว่า "msedge_elf.dll" โดยแฮกเกอร์จะทำการดาวน์โหลดไฟล์ดังกล่าวลงมาด้วยวิธีการ Sideloading ผ่านทางเครื่องมือที่เป็นองค์ประกอบ (Component) ของเว็บเบราว์เซอร์ Microsoft Edge ที่มีชื่อว่า "identity_helper.exe" ซึ่งหลังจากที่ตัว Payload ฝังตัวลงบนเครื่อง ก็จะทำการดาวน์โหลดเครื่องมือที่มีชื่อว่า Fast Reverse Proxy (FRP) เพื่อใช้ในการทำ Reverse Proxy ในการรับ Request จากภายนอก โดยเป็นขั้นตอนเพื่อสร้างความมั่นใจว่าตัวมัลแวร์จะสามารถคงอยู่บนระบบได้ (Persistence)

นอกจากนั้น ตัวมัลแวร์ยังมีการสร้างประตูหลังของระบบอีกทางหนึ่ง ด้วยการใช้งาน Visual Studio Code Tunnel (Code.exe) เพื่อให้แฮกเกอร์สามารถส่งคำสั่งให้กับมัลแวร์ได้อีกทาง ขณะที่ช่องทางหลักนั้นแฮกเกอร์จะใช้ Discord API เพื่อเชื่อมต่อตัวมัลแวร์กับบัญชีของแฮกเกอร์ที่อยู่บน Discord ในการรับส่งคำสั่ง โดยคำสั่งต่าง ๆ ที่ใช้งานบนมัลแวร์นั้น มีดังนี้

- Shell ใช้ในการรันโค้ด Shell ผ่านทาง PowerShell

- Scr ใช้ในการบันทึกหน้าจอ (Screenshot)

- Download ใช้ในการดาวน์โหลดไฟล์ (เช่นมัลแวร์) ลงบนเครื่องของเหยื่อ

- Upload ใช้ในการอัปโหลดไฟล์ยังช่อง Discord ของแฮกเกอร์

ทางทีมวิจัยยังได้เปิดเผยว่า มัลแวร์ ChaosBot รุ่นใหม่นั้น ยังมีความสามารถในการหลบเลี่ยงเครื่องมือตรวจจับแบบ ETW (Event Tracing for Windows) และเครื่องมือการวิเคราะห์ในรูปแบบสภาพการทำงานจำลอง หรือ Virtual Machine ได้อีกด้วย ซึ่งเทคนิคในการหลบเลี่ยงการตรวจจับนั้น มีดังนี้

- หลบเลี่ยงเครื่องมือ ETW ด้วยการใช้งานคำสั่งแบบ Instruction ดังนี้: ntdll!EtwEventWrite (xor eax, eax -> ret)

- หลบเลี่ยงการทำงานบน Virtual Machine ด้วยการตรวจสอบ MAC Address ว่าเป็น MAC Address ของ Virtual Machine ที่ขึ้นต้นว่า VMware หรือ VirtualBox หรือไม่ ? ซึ่งถ้าตรวจพบ มัลแวร์ก็จะหยุดทำงานในทันที