มัลแวร์ Xworm กลับมาแล้ว พร้อมปลั๊กอินแรนซัมแวร์ และปลั๊กอินใหม่มากถึง 35 ตัว

มัลแวร์ประเภทเปิดประตูหลังของระบบ หรือ Backdoor อย่าง Xworm นั้นเคยได้ตกเป็นข่าวอยู่พักหนึ่ง ก่อนที่จะเงียบหายไปเนื่องจากทีมพัฒนาอย่าง XCoder ได้ละทิ้งโครงการนี้ไปในช่วงปี ค.ศ. 2024 (พ.ศ. 2567) แต่ในตอนนี้ได้กลับมาอีกครั้งพร้อมทั้งประสิทธิภาพที่เหนือกว่าเดิม

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ Xworm ครั้งใหม่โดยทีมวิจัยจาก Trellix บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือตรวจจับมัลแวร์ ได้กล่าวว่า มัลแวร์ดังกล่าวได้กลับมาจำหน่ายอีกครั้งบนเว็บบอร์ดใต้ดิน โดยแฮกเกอร์ที่ใช้ชื่อคล้ายกับผู้พัฒนารายเก่าว่า XCoderTools โดยจัดจำหน่ายมัลแวร์ดังกล่าวในราคา 500 ดอลลาร์สหรัฐ (16,286 บาท) พร้อมสิทธิ์การใช้งานแบบตลอดชีพ ซึ่งเมื่อเทียบกับราคามัลแวร์แบบเช่าใช้ หรือ MaaS (Malware-as-a-Service) ของเจ้าอื่นนั้นก็เรียกได้ว่าราคาจับต้องได้ง่ายมากเลยทีเดียว

สำหรับมัลแวร์ Xworm นั้น หลังจากที่ตัวโครงการถูกละทิ้งไปแล้ว ตัวมัลแวร์ก็ไม่ได้หายไปเสียทีเดียวในระหว่างก่อนมีการตรวจพบแคมเปญของรุ่นใหม่นี้ โดยรุ่นที่ถูกใช้อยู่ในกลุ่มแฮกเกอร์ในช่วงนั้นจะเป็น Xworm รุ่น 6.0, 6.4, และ 6.5 โดยมัลแวร์ Xworm นั้นไม่ว่าจะเป็นรุ่นไหนก็มักจะมีจุดร่วมกันคือ ความสามารถในการเข้าขโมยข้อมูลอ่อนไหว เช่น รหัสผ่านต่าง ๆ, ข้อมูลของกระเป๋าเงินคริปโตเคอร์เรนซี และข้อมูลทางการเงิน โดยจะมาพร้อมกับความสามารถอื่น ๆ อย่าง ดักจับการพิมพ์ของเหยื่อ (Keylogging) และขโมยข้อมูลบนคลิปบอร์ด (Clipboard) นอกจากนั้น ยังมีความสามารถในการนำไปใช้ในแคมเปญรวมตัวกันยิงระบบที่ใหญ่กว่าให้หยุดทำงาน หรือ DDoS (Distribute Denial-of-Service) และใช้เป็นนกต่อในการดาวน์โหลด และติดตั้งมัลแวร์ตัวอื่น ๆ ลงบนเครื่องของเหยื่ออีกด้วย

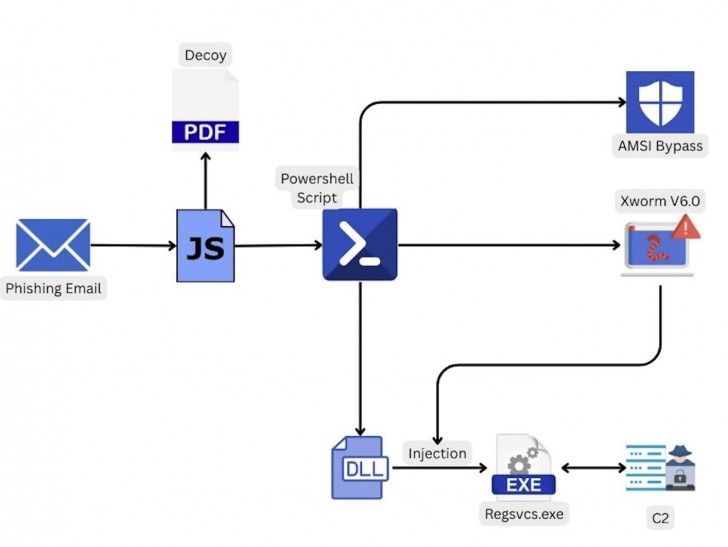

ซึ่งสำหรับมัลแวร์ Xworm รุ่นใหม่นี้ โดยทั่วไปนั้นแฮกเกอร์ที่ซื้อมาใช้งานจะใช้การแพร่กระจายมัลแวร์ด้วยการส่งอีเมลหลอกลวงแบบ Phishing พร้อมกับไฟล์ PDF ที่เป็นเอกสารหลอก และตัวไฟล์ JavaScript ซึ่งจะนำไปสู่การรันสคริปท์ PowerShell ซึ่งจะทำหน้าที่ในการดาวน์โหลด และรันมัลแวร์ Xworm ขณะเดียวกันก็จะทำหน้าที่ในการช่วยให้มัลแวร์หลบเลี่ยงระบบป้องกันแบบ Antimalware Scan Interface (AMSI) บน Windows และมีการดาวน์โหลดไฟล์ DLL ที่ทำงานร่วมกับตัวมัลแวร์ในการ “ยิง” (Injection) เข้าไปแฝงตัวใน Process ที่มีชื่อว่า Regsvsc.exe แล้วจึงทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อการโจมตีในขั้นตอนถัดไป

นอกจากการลักลอบเข้าเครื่องของเหยื่อด้วยวิธีการดังกล่าวแล้ว ทางทีมวิจัยยังพบอีกว่าแฮกเกอร์บางกลุ่มยังมีการสร้างสรรค์ ใช้วิธีการอื่น ๆ ที่แตกต่างออกไปอย่างเช่น การใช้ไฟล์แบบ Internet Shortcut เพื่อหลอกให้เข้าไปสู่หน้าเพจปลอม หลอกให้ดาวน์โหลดไฟล์ Exe ที่ดูไม่มีพิษมีภัยโดยปลอมตัวเป็นแอปพลิเคชันยอดนิยมอย่าง Discord, การใช้แคมเปญหลอกลวงว่าเป็นเครื่องมือ AI แล้วทำการฝังมัลแวร์ผ่านทางเครื่องมือเข้าควบคุมเครื่องทางไกลอย่าง ScreenConnect, ไปจนถึงวิธีการที่ดูซับซ้อนมากขึ้นอย่างการใช้การรัน Shellcode ที่ฝังไว้บนไฟล์ Excel นามสกุล .XLAM

ภาพจาก : https://www.bleepingcomputer.com/news/security/xworm-malware-resurfaces-with-ransomware-module-over-35-plugins/

ในส่วนที่พัฒนาขึ้นมาจนเป็นจุดเด่นมากที่สุด นั่นคือ การที่มัลแวร์ Xworm เวอร์ชันล่าสุดนั้นสนับสนุนการเสริมสร้างสมรรถภาพในการทำงานด้วยปลั๊กอิน (Plug-In) ที่มากถึง 35 ตัวด้วยกัน โดยจะมาในรูปแบบไฟล์ DLL ซึ่งปลั๊กอินชุดดังกล่าวนั้นบางตัวก็มีความสามารถที่น่ากลัวมาก อย่างเช่น Ransomware.dll ที่มีความสามารถในการเข้ารหัสเพื่อล็อกไฟล์ และตั้งภาพหลังจอ (Wallpaper) เพื่อแจ้งเตือน โดยจะเป็นการแจ้งเตือนให้ชำระค่าไถ่ตามกำหนด พร้อมทั้งหมายเลขกระเป๋าคริปโตเคอร์เรนซีสำหรับการโอนเงิน และอีเมลสำหรับติดต่อหาแฮกเกอร์ ซึ่งไฟล์ที่ถูกเข้ารหัสนั้นจะมีนามสกุล .ENC ต่อท้าย ซึ่งการเข้ารหัสนั้นตัวมัลแวร์จะหลีกเลี่ยงไฟล์ระบบ และมุ่งเน้นไฟล์ส่วนตัวของผู้ใช้งานที่อยู่ภายใน %USERPROFILE% เท่านั้น โดยเหยื่อจะสามารถชำระเงินให้กับแฮกเกอร์ได้ผ่านทางไฟล์ HTML ที่ตัวมัลแวร์วางไว้บนหน้า Desktop

นอกจากปลั๊กอินตัวดังกล่าวแล้ว ทางทีมวิจัยยังได้เปิดเผยความสามารถของปลั๊กอินอีก 14 ตัว โดยมีรายละเอียดด้านความสามารถคร่าว ๆ ดังนี้

- RemoteDesktop.dll: ใช้ในการเข้าควบคุมเครื่องของเหยื่อจากระยะไกล

- WindowsUpdate.dll, Stealer.dll, Recovery.dll, merged.dll, Chromium.dll, and SystemCheck.Merged.dll: ใช้ในการขโมยข้อมูลจากเครื่องของเหยื่อ

- FileManager.dll: ใช้ในการเข้าถึงไฟล์และใช้งานไฟล์ต่าง ๆ บนเครื่องของเหยื่อ

- Shell.dll: ใช้ในการรันคำสั่งแบบ Shell Command ที่แฮกเกอร์ส่งมา ผ่านทาง Process cmd.exe ที่ถูกซ่อนไว้

- Informations.dll: ใช้ในการเก็บข้อมูลระบบบนเครื่องของเหยื่อ

- Webcam.dll: ใช้ในการลักลอบบันทึกวิดีโอและภาพของเหยื่อผ่านทางกล้องเว็บแคม

- TCPConnections.dll, ActiveWindows.dll, and StartupManager.dll: ใช้ในการส่งรายชื่อการเชื่อมต่อแบบ TCP ที่กำลังทำงานอยู่, เปิดใช้งาน Windows, และรัน Startup Programs ตามลำดับไปยังเซิร์ฟเวอร์ C2

โดยความอันตรายของปลั๊กอินเหล่านี้มีสูงมากในระดับที่ทางทีมวิจัยระบุว่า เพียงแค่ปลั๊กอินในส่วนของการขโมยข้อมูลนั้นก็มีความสามารถในการลักลอบขโมยข้อมูลอ่อนไหว เช่น รหัสผ่านสำหรับการล็อกอินต่าง ๆ จากเว็บเบราว์เซอร์มากกว่า 35 ตัว รวมไปถึงแอปพลิเคชัน Email Client, เครื่องมือ FTP Client, กระเป๋าคริปโตเคอร์เรนซี ไปจนถึง แอปแชทต่าง ๆ

ถึงแม้จะร้ายกาจมาก แต่ทางทีมวิจัยก็ได้แนะนำให้ทำการป้องกันตัวเองด้วยการใช้งานเครื่องมือปกป้องเครื่องมือปลายทางอย่าง EDR (Endpoint Detection and Response) ซึ่งมีความสามารถในการบล็อกมัลแวร์ดังกล่าวได้เข้ามาใช้งาน ก็จะสามารถเพิ่มความสามารถในการป้องกันตัวเองจากมัลแวร์ดังกล่าวได้