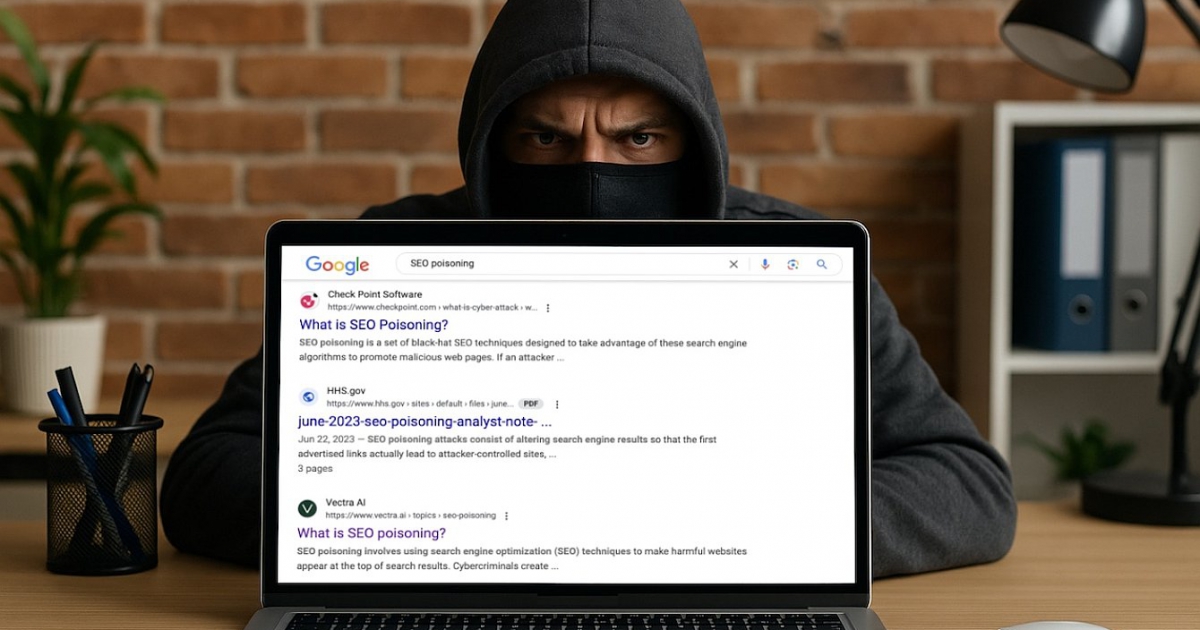

แฮกเกอร์กลุ่ม Black Cat ทำการวางยา SEO ลวงคนค้นหาแอปดังเข้าเว็บปลอมเพื่อปล่อยมัลแวร์

SEO หรือ Search Engine Optimization นั้นเป็นกลยุทธ์การจัดการเว็บไซต์ที่นักการตลาดนิยมใช้เพื่อให้ตัวเว็บไซต์นั้นสามารถติดอันดับต้น ๆ เมื่อค้นหาด้วยชุดคำ (Keywords) ที่ถูกกำหนดไว้ แต่ก็เป็นอีกวิธีหนึ่งที่ทางกลุ่มแฮกเกอร์ชอบนำเอามาใช้ในการแพร่กระจายมัลแวร์เช่นเดียวกัน

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ด้วยวิธีการวางยา SEO (SEO Poisoning) โดยกลุ่มแฮกเกอร์จากจีนชื่อว่า Black Cat ซึ่งทางองค์กรด้านความปลอดภัยไซเบอร์จากจีน National Computer Network Emergency Response Technical Team/Coordination Center of China (CNCERT/CC) และ Beijing Weibu Online (หรือ ThreatBook) ได้ออกมาทำการเปิดเผยแคมเปญดังกล่าวว่า กลุ่มแฮกเกอร์จะใช้วิธี SEO ในการดันเว็บไซต์ที่อ้างตัวว่าเป็นแหล่งดาวน์โหลดแอปพลิเคชันชื่อดัง เช่น Google Chrome, Notepad++, QQ International และ iTools ให้ติดระดับสูง ๆ บน Search Engine ยอดนิยมอย่าง Bing เพื่อหลอกให้เหยื่อนั้นหลงเชื่อเข้าสู่เว็บไซต์ในกลุ่มดังกล่าวโดยมีจุดประสงค์ที่จะให้ดาวน์โหลดแอปพลิเคชันของปลอม และติดตั้งมัลแวร์ลงเครื่อง

ซึ่งหลังจากที่เหยื่อหลงเชื่อเข้าสู่เว็บไซต์ในกลุ่มดังกล่าวเป็นที่เรียบร้อยแล้ว ตัวเว็บไซต์ก็จะใช้เทคนิคต่าง ๆ ในการดึงเหยื่อให้ไปถึงหน้าดาวน์โหลดแอปพลิเคชันปลอม โดยถ้าเหยื่อดาวน์โหลดแอปพลิเคชันดังกล่าว พอติดตั้งเสร็จ ก็จะนำไปสู่การติดตั้งมัลแวร์ประเภทเปิดประตูหลังของระบบ หรือ Backdoor (ทางแหล่งข่าวไม่ได้ระบุชื่อว่าเป็นมัลแวร์ชื่ออะไร) โดยที่เหยื่อไม่รู้ตัว นำไปสู่การสูญเสียข้อมูลสำคัญต่าง ๆ ในท้ายที่สุด

ภาพจาก : https://thehackernews.com/2026/01/black-cat-behind-seo-poisoning-malware.html

กลุ่มแฮกเกอร์ Black Cat นั้นไม่ได้เริ่มทำแคมเปญดังกล่าวในปีนี้ แต่เริ่มมาตั้งแต่ปี ค.ศ. 2022 (พ.ศ. 2565) ด้วยการใช้งานเทคนิคเดียวกันเพื่อแพร่กระจายมัลแวร์ประเภทเข้าควบคุมเครื่องของเหยื่อจากระยะไกล หรือ RAT (Remote Access Trojan) และในปี ค.ศ. 2023 (พ.ศ. 2566) ทางกลุ่มก็ได้ปล่อยแอปพลิเคชันแฝงมัลแวร์ที่ปลอมตัวเป็นแอปพลิเคชันเกี่ยวกับเงินคริปโตเคอร์เรนซีที่มีชื่อว่า AICoin จนสามารถขโมยเงินคริปโตไปได้มากกว่า 160,000 ดอลลาร์สหรัฐ (4,963,200 บาท)

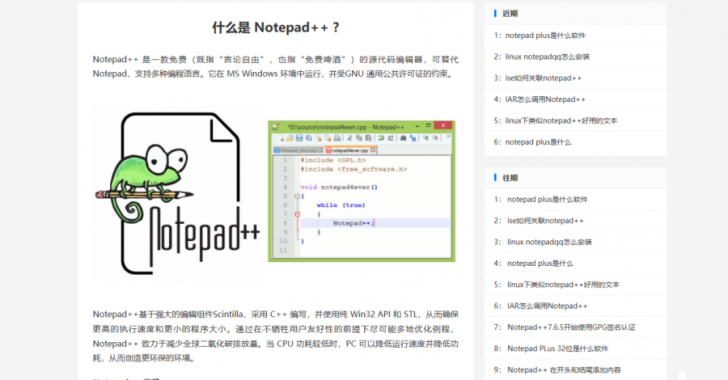

และในแคมเปญล่าสุดนี้เอง ก็เป็นการหลอกลวงเหยื่อให้ดาวน์โหลดแอปพลิเคชันจัดการข้อความ Notepad++ ของปลอม ผ่านทางเว็บไซต์ที่ปลอมตัวจนเหมือนเว็บไซต์ต้นฉบับที่มีชื่อโดเมนว่า "cn-notepadplusplus[.]com" ซึ่งนอกจากโดเมนดังกล่าวแล้ว แฮกเกอร์ยังได้มีการจดโดเมนอื่น ๆ ไว้อีก เช่น "cn-obsidian[.]com," "cn-winscp[.]com," และ "notepadplusplus[.]cn" โดยตัว cn บนโดเมนนั้นเป็นการแสดงความตั้งใจที่ชัดเจนว่า ตั้งใจที่จะมุ่งหน้าเล่นงานกลุ่มผู้ใช้งานชาวจีน หรือ ผู้ใช้ภาษาจีนโดยเฉพาะ โดยปุ่ม Download บนเว็บไซต์เหล่านี้ถ้าเหยื่อกด ตัวเว็บไซต์ก็จะทำการเปลี่ยนเป้าหมายการเยี่ยมชม (Redirect) เหยื่อไปยังเว็บไซต์ปลอมอีกแห่งที่ปลอมตัวเหมือนคลังดิจิทัล (Repo หรือ Repository) ชื่อดัง Github ซึ่งจะมีชื่อโดเมนคือ "github.zh-cns[.]top" โดยไฟล์ที่เหยื่อดาวน์โหลดไปนั้นจะเป็นไฟล์บีบอัดในสกุล .Zip ที่มีไฟล์ติดตั้งปลอมอยู่ ซึ่งหลังติดตั้งเสร็จก็จะมีการสร้างทางลัด (Shortcut) บนหน้าจอเดสก์ท็อป โดยไฟล์นี้จะทำหน้าที่ในการดาวน์โหลดไฟล์มัลแวร์ (Payload) ในรูปแบบไฟล์ DLL ลงมาฝังตัวบนเครื่อง

มัลแวร์หลังจากฝังตัวเองลงบนเครื่องแล้ว ก็จะทำการติดต่อการเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่มีชื่อโดเมนคือ "sbido[.]com:2869" โดยโดเมนดังกล่าวนั้นจะถูกฝังเป็นค่าคงที่บนโค้ดของมัลแวร์ (Hardcoded) ซึ่งตัวมัลแวร์ที่มีความสามารถที่หลากหลายในการขโมยข้อมูล ไม่ว่าจะเป็นข้อมูลบน Clipboard, เว็บเบราว์เซอร์, การพิมพ์ของคีย์บอร์ด, และข้อมูลสำคัญต่าง ๆ บนเครื่องนั้น หลังขโมยข้อมูลได้มัลแวร์ก็จะทำการส่งข้อมูลไปยังเซิร์ฟเวอร์แห่งนี้

โดยจากการประเมินของทางองค์กรด้านความปลอดภัยไซเบอร์นั้น พบว่าในประเทศจีนมีผู้ตกเป็นเหยื่อของแฮกเกอร์กลุ่มดังกล่าวไปแล้วมากกว่า 277,800 ราย เพียงแค่ในช่วงเวลาไม่กี่วันระหว่างวันที่ 7 - 20 ธันวาคม ค.ศ. 2025 (พ.ศ. 2568) ซึ่งจำนวนเหยื่อต่อวันนั้นเคยพุ่งสูงสุดถึง 62,167 รายภายในวันเดียวเลยทีเดียว ดังนั้น ผู้ใช้งานจำเป็นจะต้องให้ความระมัดระวังตัวเป็นอย่างมากในการค้นหาซอฟต์แวร์ที่ต้องการ และต้องหมั่นสังเกตชื่อเว็บไซต์อย่างสม่ำเสมอไม่ให้เข้าเว็บไซต์ผิด เพื่อความปลอดภัยในการใช้งาน