พบมัลแวร์ FvncBot สามารถดักการพิมพ์ของผู้ใช้ Android และติดตั้งมัลแวร์เพิ่มได้

เหมือนกับว่าความคล่องตัวในการใช้ Android นั้นจำเป็นจะต้องแลกด้วยความเสี่ยงในการใช้งาน เนื่องจากว่าการที่เป็นระบบเปิดให้มีนักพัฒนาที่หลากหลายเข้ามามีส่วนร่วม ทำให้มีแฮกเกอร์เข้ามา “ร่วม” สร้างมัลแวร์จนมีเกิดขึ้นมา สร้างความหวาดหวั่นกับผู้ใช้ไม่เว้นแต่ละวัน เช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ GB Hackers ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ประเภทดูดเงินจากบัญชีธนาคาร หรือ Banking Trojan ตัวใหม่ที่มีชื่อว่า FvncBot โดยมัลแวร์ตัวนี้จะมุ่งเน้นการโจมตีไปยังกลุ่มผู้ใช้งานโทรศัพท์มือถือบนระบบปฏิบัติการ Android ซึ่งการตรวจพบดังกล่าวนั้นเป็นฝีมือของทีมวิจัยจาก Intel471 องค์กรผู้เชี่ยวชาญด้านการตรวจสอบภัยไซเบอร์ โดยทางทีมวิจัยพบว่ามัลแวร์ดังกล่าวนั้นถูกตรวจพบในเดือนพฤศจิกายนที่ผ่านมา ซึ่งตัวมัลแวร์นั้นระบาดอยู่ภายในประเทศโปแลนด์ด้วยการปลอมตัวแอบอ้างเป็นแอปพลิเคชันของธนาคาร mbank ธนาคารที่มีชื่อเสียงในประเทศโปแลนด์ ภายใต้ชื่อแพ็คเกจว่า “com.fvnc.app”

สำหรับข้อมูลในเชิงเทคนิคนั้น ทางทีมวิจัยได้เผยว่า ตัวมัลแวร์ FvncBot จากการตรวจแล้วพบว่าเป็นมัลแวร์ที่ถูกเขียนขึ้นมาใหม่ทั้งหมด ไม่ได้มีการพึ่งพาโค้ดต้นฉบับ (Source Code) จากมัลแวร์ประเภทเดียวกันที่เป็นที่นิยมในหมู่แฮกเกอร์นักพัฒนามัลแวร์ตัวอื่น ๆ เช่น Ermac หรือ Hook แต่อย่างใด โดยในการฝังตัวลงบนเครื่องของเหยื่อนั้นจะถูกแบ่งเป็น 2 ขั้นตอน คือ

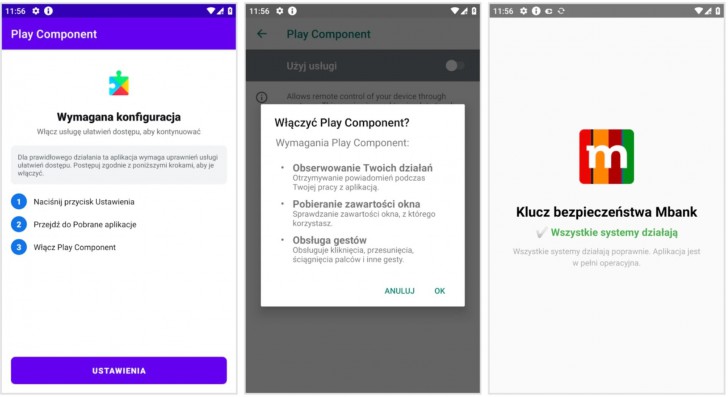

- ขั้นแรก จะเป็นการใช้ตัวแอปพลิเคชันปลอมเป็นมัลแวร์นกต่อ หรือ Loader ที่อ้างตัวว่าเป็นองค์ประกอบหนึ่งของ Google Play (Play Component) ที่จะช่วยให้ใช้งานแอปพลิเคชันของธนาคารได้อย่างปลอดภัยและมีเสถึยรภาพมากขึ้น

- ขั้นที่สอง หลังจากที่ติดตั้งลงเสร็จเรียบร้อยแล้ว ตัว Loader ก็จะทำการคลายไฟล์มัลแวร์ตัวจริง (Payload) ที่ซ่อนอยู่ภายในส่วนทรัพยากร (Asset) ของตัวแอปพลิเคชันปลอมลงมาบนเครื่องของเหยื่อ

ซึ่งทั้ง 2 องค์ประกอบนั้นได้มีการใช้เครื่องมือเข้ารหัสอย่าง apk0day Crypting Service เพื่อสร้างความสับสนให้กับระบบป้องกันภัยของเครื่อง (Obfuscation) ทำให้สามารถเล็ดลอดลงบนเครื่องของเหยื่อได้

ภาพจาก : https://gbhackers.com/fvncbot-android-malware-steals-keystrokes/

หลังจากที่ตัวมัลแวร์ฝังลงบนเครื่องของเหยื่อเสร็จเรียบร้อยแล้ว ตัวมัลแวร์ก็จะทำการขอการสิทธิ์ (Permission) ในการเข้าถึงโหมดสำหรับช่วยเหลือผู้ใช้งานพิการ (Accessibility Mode) เพื่อที่จะนำมาใช้ในการดักจับการพิมพ์ของเหยื่อ (Keylogging) ซึ่งในการดักจับนี้มีจุดประสงค์เพื่อที่จะทำการขโมยรหัสผ่าน และข้อมูลอ่อนไหวต่าง ๆ ของเหยื่อ โดยเน้นไปทางข้อมูลทางการเงิน โดยข้อมูลที่เก็บได้จะถูกนำไปเก็บไว้ในส่วนหน่วยความจำ Buffer ที่สามารถเก็บข้อมูลได้ถึง 1,000 ชิ้น ก่อนที่จะส่งกลับไปให้แฮกเกอร์ผ่านทางการส่ง HTTP Request ไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control)

นอกจากนั้นตัวมัลแวร์ยังมีการใช้การซ้อนหน้าจอ (Overlay Attack) ด้วยการใช้งาน WebView ด้วยวิธีการยิงข้อมูลคอนเทนต์เว็บ (Web-Inject Attacks) ด้วยการใช้งาน JavaScript ในช่วงที่เหยื่อกำลังเปิดแอปพลิเคชันธนาคาร โดยแทนที่เหยื่อจะได้เข้าสู่แอปธนาคารจริง ๆ การแสดงผลบนจอกลับแสดงหน้าจอหลอกลวงคล้ายกับตัวแอปที่ถูกเปิดขึ้นด้วย WebView แทน เพื่อหลอกเก็บรหัสผ่านในการเข้าใช้งานแอปพลิเคชันธนาคาร โดยข้อมูลรายชื่อของแอปพลิเคชันที่ตัวมัลแวร์เพ่งเล็ง และตัว URL ของเว็บ Phishing ที่จะนำมาแสดงผลเป็นหน้าจอหลอกนั้นจะถูกดาวน์โหลดลงมาจากเซิร์ฟเวอร์ C2 ลงมาเก็บไว้บนเครื่อง

ไม่เพียงเท่านั้น ตัวมัลแวร์ยังมีความสามารถอีกมากมาย ไม่ว่าจะเป็น การเปิดช่องให้แฮกเกอร์เข้าควบคุมเครื่องผ่านทาง Web Socket ซึ่งจะทำให้แฮกเกอร์สามารถเลื่อน คลิ๊ก ปัดหน้าจอได้อย่างอิสระ หรือแม้แต่เปิดแอปพลิเคชันต่าง ๆ เพื่อกรอกข้อมูลเอง กระทั่งเข้าควบคุมข้อมูลในส่วนของ Clipboard ได้อีกด้วย และที่ร้ายไปกว่านั้นคือ แฮกเกอร์ยังสามารถสร้างจอดำซ้อนหน้าจอปกติเพื่อปกปิดกิจกรรมของตนเอง, สั่งปิดเสียง หรือ แม้แต่สั่งล็อกเครื่องของเหยื่อได้ อีกทั้งยังสามารถทำการสตรีมสดหน้าจอไปให้แฮกเกอร์ดู ผ่านทาง MediaProjection API ด้วยการใช้งาน Codec H.264 Video Encoding ได้

มากไปกว่านั้น เพื่อสร้างความสะดวกมากยิ่งกว่าให้แฮกเกอร์ ตัวมัลแวร์ยังมีการใช้งานโหมดตัวอักษร หรือ Text Mode ผ่านทางฟังก์ชันเครือข่ายคอมพิวเตอร์เสมือน (Virtual Network Computing หรือ VNC) ที่จะเป็นการเก็บข้อมูลโครงสร้างของการแสดงผลบนหน้าจอผ่านทาง Accesibility Mode มาสร้างใหม่ (Recontruction) โดยไม่มีความจำเป็นต้องใช้การดักจับภาพหน้าจอตามปกติ (Screenshot) อีกด้วย