แฮกเกอร์ใช้มัลแวร์เข้ายึดครองเครื่อง Android ได้อย่างเบ็ดเสร็จ ด้วยการควบคุมผ่าน Telegram

การเข้าฝังมัลแวร์เพื่อควบคุมโทรศัพท์มือถือของเหยื่อนั้น เรียกได้ว่าในปัจจุบันแฮกเกอร์ได้มีการงัดสารพัดกลยุทธ์และเครื่องมืออันหลากหลายขึ้นมาใช้งาน โดยเฉพาะโทรศัพท์มือถือที่ทำงานบนระบบปฏิบัติการ Android มักจะมีข่าวมากเป็นพิเศษ และข่าวนี้ก็เป็นอีกครั้งหนึ่งที่โทรศัพท์มือถือ Android ได้กลับมาตกเป็นเหยื่ออีกครั้งหนึ่ง

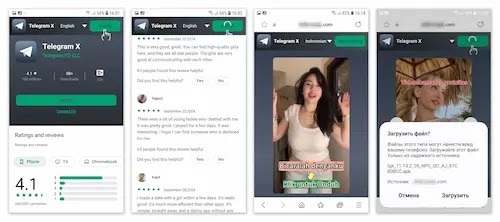

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบการแพร่กระจายของมัลแวร์ประเภทเปิดประตูหลังของระบบ หรือ Backdoor ที่มีชื่อว่า Android.Backdoor.Baohuo.1.origin ซึ่งมัลแวร์ดังกล่าวนั้นได้ฝังตัวอยู่ภายในแอปพลิเคชันส่งข้อความ Telegram X ที่ถูกแฮกเกอร์ดัดแปลงแฝงมัลแวร์เอาไว้ ผ่านทางแคมเปญโฆษณาปลอมเพื่อแพร่กระจายมัลแวร์ (Malvertising) แบบ โฆษณาภายในแอปพลิเคชัน (In-App Advertising) และ แอปสโตร์แบบ 3rd Party ซึ่งทั้งในโฆษณาและแอปสโตร์นั้นก็จะเป็นการแอบอ้างว่าเป็นการดาวน์โหลดแอปพลิเคชันสำหรับการสื่อสาร หรือ แอปพลิเคชันสำหรับการหาคู่ออนไลน์ (Dating App) โดยปัจจุบันมีรายงานว่ามีผู้ตกเป็นเหยื่อแล้วมากกว่า 58,000 เครื่อง ครอบคลุมอุปกรณ์ Android หลากรูปแบบ ไม่ว่าจะเป็น โทรศัพท์สมาร์ทโฟน, แทปเล็ต, กล่องโทรทัศน์ และอุปกรณ์สำหรับยานพาหนะมากกว่า 3,000 โมเดล

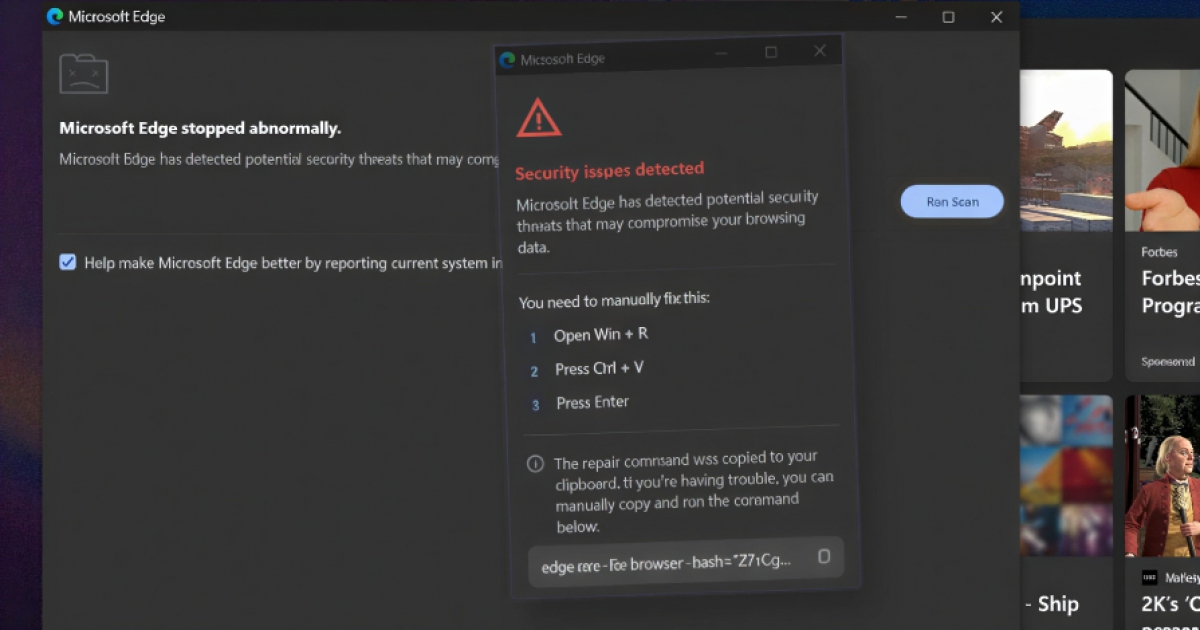

แคมเปญในการแพร่กระจายมัลแวร์ดังกล่าวนั้นเริ่มขึ้นในปี ค.ศ. 2024 (พ.ศ. 2567) โดยแคมเปญดังกล่าวนั้นในแรกเริ่มจะมุ่งเน้นการโจมตีผู้ที่ใช้งานอุปกรณ์ Android ในประเทศบราซิล และอินโดนีเซีย ด้วยการใช้แม่แบบ (Template) ภาษาโปรตุเกส และภาษาอินโดนีเซียน ซึ่งการปรากฏตัวของโฆษณาสำหรับแพร่กระจายมัลแวร์นั้นจะปรากฏเป็นโฆษณาแบบ In-App บนแอปทั่ว ๆ ไปที่ไม่ได้มีความเกี่ยวข้องกับมัลแวร์ดังกล่าว ซึ่งถ้าเหยื่อทำการกดบนโฆษณา ตัวโฆษณาก็จะพาไปยังเว็บหลอกลวงที่มีการสร้างขึ้นมาอย่างแนบเนียน ที่มีทั้งรีวิว แบนเนอร์โฆษณาว่า “Free Video Chats” และคำโปรยล่อใจว่าถ้าดาวน์โหลดแล้วจะมีโอกาสได้หาคู่เดทมากขึ้น

ภาพจาก : https://cybersecuritynews.com/hackers-weaponizing-telegram-messenger/

ซึ่งถ้าเหยื่อหลงเชื่อกดดาวน์โหลดก็จะนำไปสู่การดาวน์โหลดแอปพลิเคชัน Telegram X ในรูปแบบไฟล์ติดตั้งบนอุปกรณ์ Android แบบ APK ที่ดูเหมือนจะเป็นแอปพลิเคชันธรรมดาที่ไม่มีอะไร แต่แท้จริงแล้วมีมัลแวร์ตัวดังกล่าวแอบซ่อนไว้อยู่ โดยนอกจาก การใช้งานเว็บไซต์ปลอมมาล่อลวงเหยื่อให้ดาวน์โหลดแล้ว ยังมีการใช้งานแอปสโตร์แบบ 3rd Party เช่น APKPure, ApkSum และ AndroidP พร้อมทั้งตีเนียนใช้ชื่อบริษัทพัฒนาแอปพลิเคชันที่มีอยู่จริง แต่มีการใช้งานลายเซ็นดิจิทัลที่ต่างกัน เรียกได้ว่าเป็นการแอบอ้างตนอย่างแนบเนียนเลยทีเดียว

นอกจากความเนียนในการแพร่กระจายมัลแวร์แล้ว ตัวมัลแวร์ก็ยังมีความสามารถอย่างมากมายในการจัดการกับเครื่องของเหยื่อ ซึ่งทางทีมวิจัยจาก Dr.Web บริษัทผู้พัฒนาแอนตี้ไวรัส ได้เผยว่า ตัวมัลแวร์ดังกล่าวมีความสามารถในการขโมยข้อมูลอ่อนไหวหลากรูปแบบ ไม่ว่าจะเป็น รหัสผ่าน (Password), ข้อมูลสำหรับใช้ในการล็อกอิน และ ประวัติการแชทอย่างสมบูรณ์ นอกจากนั้น ตัวมัลแวร์ยังมีความสามารถแอบซ่อนตัวบนบัญชีที่มันแฮกได้สำเร็จ ด้วยการแอบซ่อนเครื่องของแฮกเกอร์ที่ใช้งานเชื่อมต่อกับบัญชีดังกล่าวอยู่จากรายชื่อเครื่องที่กำลังใช้งานบัญชีอยู่ (Active Session List) ทำให้เหยื่อไม่รู้ตัวว่าถูกแฮกแล้ว ไม่เพียงเท่านั้น ตัวมัลแวร์ยังมีความสามารถในการใช้งานบัญชี Telegram ของเหยื่อในการสร้างหรือลบห้อง (Channel) เอง, เข้าร่วมแชทอื่น ๆ แทนเหยื่อ และใช้งานบัญชีที่ถูกแฮกมาเพื่อเพิ่มสมาชิกช่องของแฮกเกอร์ให้ดูมีผู้เข้าร่วมเยอะมากจนเกินจริง

ทางทีมวิจัยยังพบสิ่งที่แปลกไปจากมัลแวร์ Android ตัวอื่นนั่นคือ ตัวมัลแวร์นี้มีการใช้งานฐานข้อมูลของ Redis สำหรับในการสั่งการควบคุมมัลแวร์ (C2 หรือ Command and Control) ซึ่งเรียกได้ว่าเป็นครั้งแรกของมัลแวร์บน Android เลยทีเดียว ซึ่งตามปกติแล้วตัวมัลแวร์จะใช้งานเซิร์ฟเวอร์ที่ทำหน้าที่เป็น C2 แต่การหันมาใช้ฐานข้อมูล Redis นี้จะช่วยลดความจำเป็นในการพึ่งพาเซิร์ฟเวอร์เพื่อทำหน้าที่ในการควบคุมมัลแวร์ในรูปแบบ C2 ลง ซึ่งตัวมัลแวร์หลังจากที่ถูกติดตั้งลงสู่เครื่องของเหยื่อแล้ว ก็จะทำการติดต่อกับเซิร์ฟเวอร์ C2 เพื่อขอการตั้งค่า (Configuration) ที่ครอบคลุมถึงรหัสสำหรับการติดต่อกับฐานข้อมูล Redis เพื่อเปิดทางให้แฮกเกอร์สามารถติดต่อเพื่อส่งคำสั่งให้มัลแวร์จากระยะไกลได้

นอกจากนั้นทางทีมวิจัยยังพบว่า ตัวมัลแวร์มีการใช้งานฟังก์ชันของแอปพลิเคชันส่งข้อความ (Messenger) อย่างมากมายในการทำงานโดยแนบเนียนจนจับไม่ได้ ซึ่งการปฏิบัติการของมัลแวร์นั้นจะไม่มีการเข้าไปยุ่งกับฟีเจอร์แกนกลางของแอป (App Core Features) ซึ่งเทคนิคดังกล่าวนั้น แฮกเกอร์จะใช้งาน Messenger ในรูปแบบ Mirror ที่ถูกเตรียมไว้ก่อนแล้วเพื่อแยกส่วนการรับผิดชอบตัวโค้ดสำหรับแต่ละงาน (Task) ภายในสถาปัตยกรรม Android โดยตัว Mirrors เหล่านี้จะมีการแสดงข้อความ Phishing ภายในตัวหน้าต่างของมัน ที่เลียนแบบมาจากอินเตอร์เฟสของแอปพลิเคชัน Telegram X อย่างแนบเนียน สำหรับการทำงานที่ไม่เป็นไปตามมาตรฐานที่ต้องการการเชื่อมต่อกับระบบในเชิงลึกนั้น ตัวมัลแวร์จะใช้งานเฟรมเวิร์ก Xposed เพื่อดัดแปลงตัวแอปพลิเคชันได้ตามความเหมาะสม (Dynamic) นำไปสู่การเปิดใช้งานความสามารถเพิ่มเติมบางอย่าง เช่น การซ่อนแชทที่ถูกกำหนดไว้, การแอบซ่อนเครื่องที่ได้รับการเชื่อถือจากตัวแอปพลิเคชัน, และ การลักลอบเข้าขโมย หรือเปลี่ยนแปลงข้อมูลบน Clipboard

และที่มากไปกว่านั้นคือ คำสั่งที่ตัวมัลแวร์ได้รับมาจากเซิร์ฟเวอร์ C2 และ ฐานข้อมูล Redis นั้นจะครอบคลุมการสั่งการในการทำงานที่หลากหลายเพื่อสนับสนุนการทำงานของฟีเจอร์ข้างต้น เช่น การอัปโหลดข้อมูลข้อความสั้น (SMS หรือ Short Message Service), ข้อมูลผู้ติดต่อ, และข้อมูล Clipboard ในช่วงที่เหยื่อทำการย่อหน้าจอแอปพลิเคชัน และช่วงที่เปิดหน้าจอแอปพลิเคชันกลับมาใหม่ ซึ่งความสามารถในส่วนของการขโมยข้อมูล Clipboard นั้นจะนำไปสู่การขโมยข้อมูลสำคัญมากมายอย่างเช่นรหัสผ่านต่าง ๆ จนนำไปสู่การเข้าควบคุมระบบของเหยื่อ หรือสร้างความเสียหายทางการเงินอย่างเช่น การขโมยกระเป๋าเงินคริปโตเคอร์เรนซีได้