นักวิจัยพบบั๊กบน WatchGuard VPN ที่ร้ายแรงระดับแฮกเกอร์ใช้เข้ายึดอุปกรณ์ได้

เครือข่ายส่วนตัวเสมือน หรือ VPN (Virtual Private Network) ในปัจจุบันเป็นที่นิยมมากสำหรับกลุ่มผู้ใช้งานที่ชื่นชอบความเป็นส่วนตัว ทั้งยังใช้งานได้ง่ายกว่าแต่ก่อน เพียงแค่ดาวน์โหลดแอปพลิเคชัน และล็อกอินเท่านั้น แต่ตัวแอปพลิเคชันนี้เองที่หลายครั้งก็มีข่าวการตรวจพบช่องโหว่ความปลอดภัยที่แฮกเกอร์สามารถนำมาใช้เล่นงานผู้ใช้งานได้

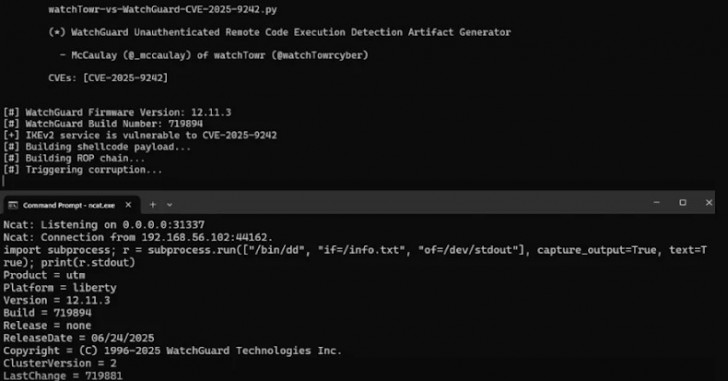

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบช่องโหว่ความปลอดภัยบนแอปพลิเคชัน VPN ที่มีชื่อว่า WatchGuard Fireware โดยช่องโหว่ดังกล่าวได้มีการระบุด้วยรหัสว่า CVE-2025-9242 มีความร้ายแรง หรือคะแนน CVSS Score ที่สูงถึง 9.3 ที่เรียกได้ว่าเป็นช่องโหว่ที่มีความร้ายแรงมาก โดยจะส่งผลกระทบต่อแอปพลิเคชัน Fireware OS รุ่นต่าง ๆ ดังนี้

- 11.10.2 หรือสูงกว่า และรวมไปถึง 11.12.4_Update1

- 12.0 หรือสูงกว่า และรวมไปถึง 12.11.3 and 2025.1

โดยทาง WatchGuard ซึ่งเป็นผู้พัฒนาแอปพลิเคชันได้ทำการออกแพทช์เพื่ออุดช่องโหว่ดังกล่าวเป็นที่เรียบร้อยแล้ว โดยมีการระบุรายละเอียดของรุ่นที่เป็นปัญหา และรุ่นที่ถูกแก้ไขไว้ตามนี้

- 2025.1 - ถูกแก้ไขในรุ่น 2025.1.1

- 12.x - ถูกแก้ไขในรุ่น12.11.4

- 12.3.1 (FIPS-certified release) - ถูกแก้ไขในรุ่น 12.3.1_Update3 (B722811)

- 12.5.x (T15 & T35 models) - ถูกแก้ไขในรุ่น12.5.13

- 11.x - ไม่ถูกแก้ไข เนื่องจากหมดช่วงเวลาได้รับการสนับสนุนแล้ว (End-of-Life)

ซึ่งรายละเอียดของช่องโหว่ดังกล่าวนั้น ตัวช่องโหว่ Out-of-Bound Write หรือช่องโหว่ที่เกิดขึ้นจากการที่โปรแกรมเขียนข้อมูลนอกเหนือขอบข่ายที่ถูกกำหนดไว้ในส่วนของ Process ของตัว VPN ที่มีชื่อว่า iked ส่งผลให้แฮกเกอร์สามารถเข้าถึงได้โดยไม่ได้รับอนุญาต และทำการรันโค้ดอันตรายเพื่อปล่อยมัลแวร์ประเภทมัลแวร์สำหรับการเรียกค่าไถ่ หรือ Ransomware และมัลแวร์อื่น ๆ ลงบนเครื่องของเหยื่อได้ ซึ่งช่องโหว่ดังกล่าวจะส่งผลกระทบทั้งผู้ที่ใช้งานเวอร์ชันโทรศัพท์มือถือ และ เวอร์ชันสำหรับการใช้งานแบบตามออฟฟิศสาขา (Branch Office) ที่มีการใช้งาน IKEv2 เมื่อมีการตั้งค่าให้ใช้งาน Gateway Peer แบบผันแปร (Dynamic)

ภาพจาก : https://thehackernews.com/2025/10/researchers-uncover-watchguard-vpn-bug.html

ทางทีมวิจัยจาก watchTowr Labs บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ยังได้มีการอธิบายเพิ่มเติมเกี่ยวกับช่องโหว่นี้ว่า ช่องโหว่นั้นเกิดขึ้นจากปัญหาบนฟังก์ชัน "ike2_ProcessPayload_CERT" ซึ่งอยู่ภายในไฟล์ "src/ike/iked/v2/ike2_payload_cert.c" ที่ถูกออกแบบมาเพื่อคัดลอกรหัสระบุตัวตน (Identification) ของตัว Client ที่ใช้งานไปยังหน่วยความจำ Buffer ขนาด 520 ไบต์ (Byte) และจัดการยืนยันความถูกต้อง (Validation) ตัวใบรับรอง SSL ของ Client

แต่ปัญหาจะเกิดขึ้นเมื่อขาดการตรวจสอบความยาว (Length Check) ในส่วนของ Identification Buffer ทำให้แฮกเกอร์สามารถสร้างสภาวะหน่วยความจำล้น หรือ Overflow และทำการรันโค้ดจากระยะไกล (RCE หรือ Remote Code Execution) ระหว่างการใช้งานฟังก์ชัน IKE_SA_AUTH เพื่อยืนยันตัวตนและติดต่อกับเครือข่าย VPN ผ่านการใช้งานโปรโตคอลสำหรับการบริหารจัดการกุญแจ IKE