พบช่องโหว่บน Microsoft Defender ให้แฮกเกอร์เล็ดลอดระบบตรวจจับ และอัปโหลดไฟล์มัลแวร์ขึ้นเครื่องได้

หนึ่งในเครื่องมือระบบป้องกันที่เรียกได้ว่า “มากับเครื่อง” คงหนีไม่พ้น Microsoft Defender (หรือเดิม Windows Defender) ที่ผู้ใช้งานหลายรายให้ความเชื่อใจด้วยความที่ใช้งานง่าย, ฟรี และถูกพัฒนาโดยทางไมโครซอฟท์ซึ่งเป็นผู้พัฒนา Windows เอง กระนั้น ตัวซอฟต์แวร์ตัวนี้ก็ได้ตกเป็นข่าวด้านช่องโหว่ความปลอดภัยบ่อย ๆ เช่นเดียวกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบช่องโหว่บน Microsoft Defender for Endpoint หรือ DFE ที่ส่งผลให้แฮกเกอร์สามารถหลบเลี่ยงการยืนยันตัวตน (Authentication) และเข้าปล่อยมัลแวร์ลงสู่ระบบได้ โดยช่องโหว่ดังกล่าวนี้ถูกตรวจพบโดยทีมวิจัยจาก InfoGuard Labs บริษัทผู้เชี่ยวชาญด้านการวิเคราะห์ภัยไซเบอร์ ซึ่งหลังจากที่ทางทีมวิจัยได้ตรวจพบช่องโหว่ดังกล่าว ทางทีมก็ได้ทำการส่งข้อมูลรายงานไปยังทาง Microsoft Security Response Center (MSRC) ในช่วงเดือนกรกฎาคมที่ผ่านมาในทันที แต่ก็ได้รับการตอบกลับว่า ทางไมโครซอฟต์มองว่าช่องโหว่ดังกล่าวมีอันตรายต่ำ และไม่มีการออกแพทช์มาเพื่อแก้ไขช่องโหว่ดังกล่าว แม้กระทั่ง ณ เวลานี้ ก็ยังไม่มีการปล่อยแพทช์ออกมาแก้ไขแต่อย่างใด ?

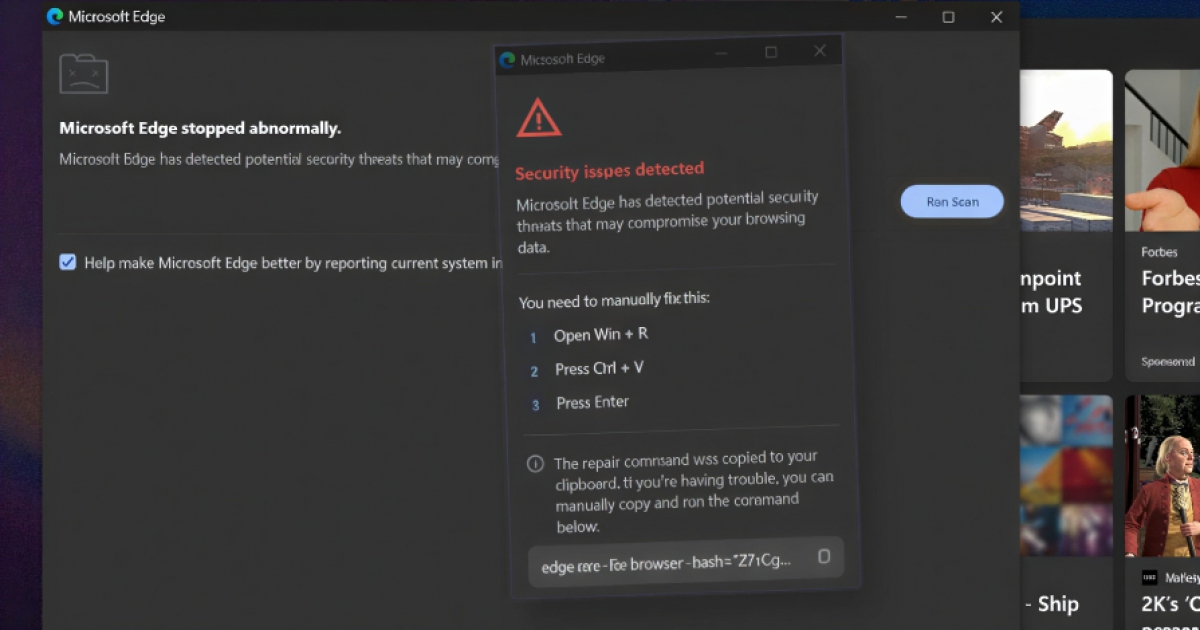

ภาพจาก : https://cybersecuritynews.com/microsoft-defender-authentication-bypass/

การวิจัยช่องโหว่นี้เป็นการวิจัยต่อเนื่องจากการวิจัยการโจมตี EDR ผ่านทาง Backend Agent ที่เชื่อมต่อการทำงานระหว่าง EDR และบริการคลาวด์ ด้วยการใช้เครื่องมืออย่าง Blurp Suite ในการเข้าแทรกแซงข้อมูลการสื่อสาร (Traffic) ทำให้สามารถข้ามระบบป้องกันแบบปักหมุดใบรับรอง (Certificate Pinning) ด้วยการแพทซ์หน่วยความจำในส่วนของ WinDbg เพื่อแก้ไขฟังก์ชัน CRYPT32!CertVerifyCertificateChainPolicy ให้มีค่าเป็น Valid (ถูกต้อง) ตลอดเวลา รวมทั้งทำการแพทซ์ในส่วนของ SenseIR.exe ในเวลาเดียวกันเพื่อทำให้การเข้าแทรกแซง Traffic สมบูรณ์ ส่งผลให้ทีมวิจัยสามารถมองเห็น HTTP Traffic ในรูปแบบข้อมูลที่ไม่ถูกเข้ารหัส (Plaintext) ได้ รวมไปถึงสามารถแทรกแซงในส่วนของการอัปโหลด Azure Blob ได้ด้วย โดยการวิจัยในรอบนั้นพบว่า MsSense.exe ของ DFE นั้นเป็นตัวจักรสำคัญในการจัดการในส่วนของคำสั่ง (Command) และการอัปโหลดต่าง ๆ

สำหรับช่องโหว่ล่าสุดนั้น จะเกิดขึ้นที่จุดการเชื่อมต่อกันระหว่าง DFE และระบบการให้บริการคลาวด์ ซึ่งเป็นการทำงานแบบเบื้องหลัง (Backend) ซึ่งช่องโหว่นั้นจะอยู่ที่การส่ง Request ของ Cloud Agent ไปยัง Endpoint อย่างเช่น https://[location-specific-host]/edr/commands/cnc ซึ่งที่อยู่ดังกล่าวนั้นจะเป็นที่สำหรับใช้ในการส่งคำสั่ง (Command) สำหรับการทำ การแยกสิ่งต้องสงสัยออกต่างหาก (Isolation), วิเคราะห์ (Forensic Collection) และ สแกน ซึ่งปัญญาอยู่ที่ว่า ถึงแม้จะมีการใช้งานการยืนยันตัวตนผ่านทาง Authentication Token และ Msadeviceticket Header แล้วก็ตาม ตัวระบบหลังบ้านจะเมินเฉยต่อการยืนยันตัวตนในทันที ทำให้แฮกเกอร์ที่มีหมายเลข Machine ID และ Tenant ID สามารถสร้างบัญชีผู้ใช้งานแบบสิทธิ์การเข้าถึงระบบต่ำผ่านทางการอ่าน Registry เพื่อปลอมตัวเองเป็น Agent ดังกล่าว และใช้เครื่องมือดักจับข้อมูลอย่าง Burp Suite เพื่อดักจับข้อมูลอย่าง Request และ Query ต่าง ๆ ได้ก่อนที่ Agent ตัวจริงจะได้รับ

โดยแฮกเกอร์จะสามารถเข้าแทรกแซง Traffic ทำให้สามารถส่งการตอบโต้แบบหลอกลวงสมอ้าง (Sproofing Responses) เช่น การส่งคำสั่ง isolationcommand ไปยัง Microsoft Defender ว่า ตัวเครื่องที่มีความเสี่ยงได้ถูกกักกันแยกจากระบบเป็นที่เรียบร้อยแล้ว (Already Isolated) ทั้งที่ไม่เป็นเช่นนั้น โดยในขณะเดียวกันระบบรายงานของ Microsoft Defender Portal ก็รายงานว่า ตัวเครื่องอยู่ในสถานะที่ปลอดภัย (Secured) แล้ว

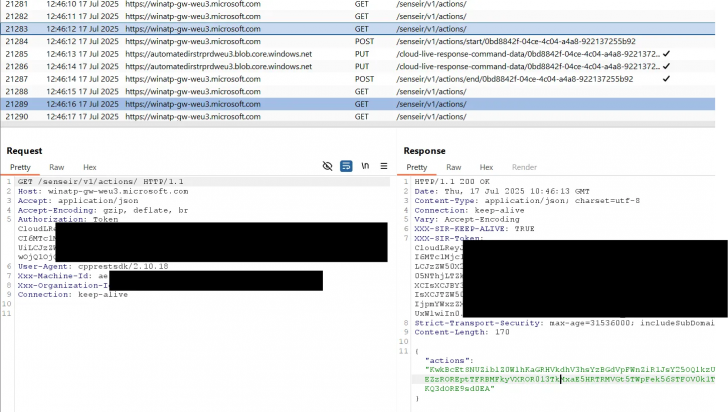

ในขณะเดียวกันก็มีการตรวจพบช่องโหว่คู่ขนานในส่วนของ /senseir/v1/actions/ ซึ่งช่องโหว่นี้จะส่งผลต่อ Endpoints ในส่วนของ Live Response และ Automated Investigations ซึ่งก็คล้ายคลึงกับช่องโหว่ที่กล่าวไปก่อนหน้า คือ Token เพื่อการยืนยันตัวตนอย่าง CloudLR Tokens จะถูกเมินเฉย (Ignored) โดยตัวระบบ และในขณะเดียวกันแฮกเกอร์ก็สามารถที่จะรับ Token ดังกล่าวโดยที่ไม่ต้องทำการยืนยันตัวตน เพียงแค่ใช้ Machine ID เพื่อรับ Token ที่กล่าวมาเท่านั้น

ด้วยช่องโหว่ทั้งหมดที่กล่าวมา ทำให้ผู้ไม่ประสงค์ดีสามารถถอดรหัส (Decode) ไฟล์มัลแวร์ (Payload) ด้วยการใช้สคริปท์ที่สร้างขึ้นมาด้วยการใช้โมเดล AI ประเภทโมเดลภาษาขนาดใหญ่ (LLM หรือ Large Language Model) สำหรับการทำ Bond Deserialization หลังจากนั้นจึงอัปโหลดข้อมูลที่ถูกสร้างขึ้นมาเพื่อให้ Azure Blob ทำการสร้าง URIs (Uniform Resource Identifier หรือค่าสตริงสำหรับระบุตำแหน่งของทรัพยากร) ขึ้นมาผ่านการใช้งาน SAS Tokens โดยตัว URL นั้นจะมีอายุการใช้งานที่นานนับเดือนเลยทีเดียว

นอกจากนั้น ทางทีมวิจัยยังได้เปิดเผยอีกว่า การเข้าถึงระบบโดยไม่ได้รับอนุญาตนั้นยังครอบคลุมไปถึงการสร้างข้อยกเว้น (Exclusion) ในส่วนของ Incident Response หรือ IR (เครื่องมือสำหรับใช้ในการบวนการตรวจจับ ตอบสนอง และฟื้นฟู เมื่อถูกโจมตีทางไซเบอร์) ผ่านทางระบบการลงทะเบียนอุปกรณ์ปลายทาง (Registration Endpoint) โดยที่ไม่ต้องใข้การยืนยันตัวตนอื่นใดนอกจากการใช้หมายเลข Organization ID ที่ดึงมาจากในส่วน Registry เท่านั้น

โดยในส่วนนี้ ทางทีมวิจัยยังได้กล่าวถึงสิ่งที่น่ากังวลที่สุดอย่างหนึ่งคือ แฮกเกอร์สามารถที่จะทำการสอบถามข้อมูล หรือ Polling จาก /edr/commands/cnc โดยที่ไม่ต้องใช้รหัสยืนยันตัวตน ซึ่งข้อมูลนั้นจะครอบคลุมในส่วนของ RegistryMonitoringConfiguration, DriverReadWriteAccessProcessList และ ASR Rules ซึ่งจะส่งผลให้แฮกเกอร์เข้าถึงไฟล์ระบบที่สำคัญต่าง ๆ ได้