แฮกเกอร์ใช้หน้าจอ Windows Update ปลอม แพร่กระจายมัลแวร์ลงเครื่อง

ClickFix หรือ การใช้หน้าจอหลอกด้วยข้อความข้อผิดพลาดปลอมเพื่อหลอกเหยื่อให้ทำตามคำสั่งที่จะนำไปสู่การติดตั้งมัลแวร์ นั้นเรียกได้ว่าเป็นวิธีการยอดนิยมในยุคปัจจุบันที่มีการพัฒนาวิธีการหลอกลวงอย่างต่อเนื่องจนเกินคาดหมายของเหยื่อหลายรายไปแล้ว เช่นวิธีการนี้

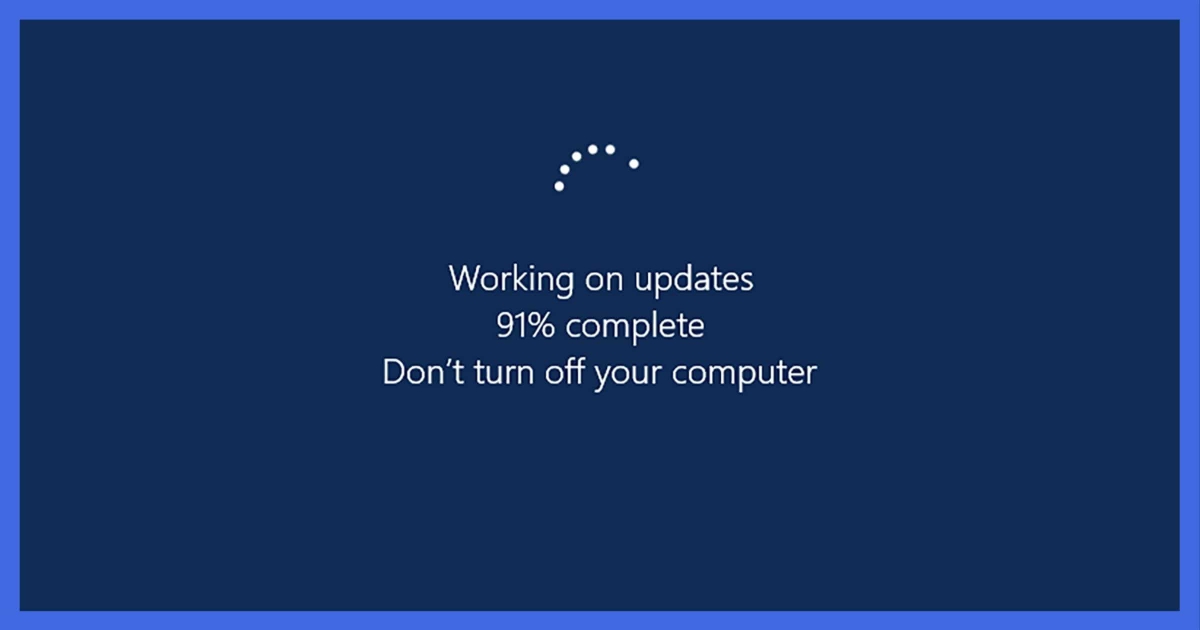

จากรายงานโดยเว็บไซต์ Techradar ได้รายงานถึงการตรวจพบการใช้งานวิธีการ ClickFix รูปแบบใหม่โดยทีมวิจัยจาก Huntress บริษัทผู้เชี่ยวชาญด้านการพัฒนาโซลูชันเพื่อการจัดการภัยไซเบอร์ โดยวิธีการแบบใหม่ดังกล่าวนั้นไม่ได้เป็นวิธีการใช้หน้าจอเด้ง (Pop Up) แบบดั้งเดิม แต่เป็นการใช้งานเว็บเบราว์เซอร์แบบโหมดเต็มจอ (Full-Screen) พร้อมหน้าจอ Windows Update ปลอม ที่มาพร้อมกับขั้นตอนกดปุ่มบนหน้าจอ ซึ่งถ้าเหยื่อทำตามก็จะนำไปสู่การดาวน์โหลด และติดตั้งมัลแวร์ในที่สุด

ภาพจาก : https://www.huntress.com/blog/clickfix-malware-buried-in-images

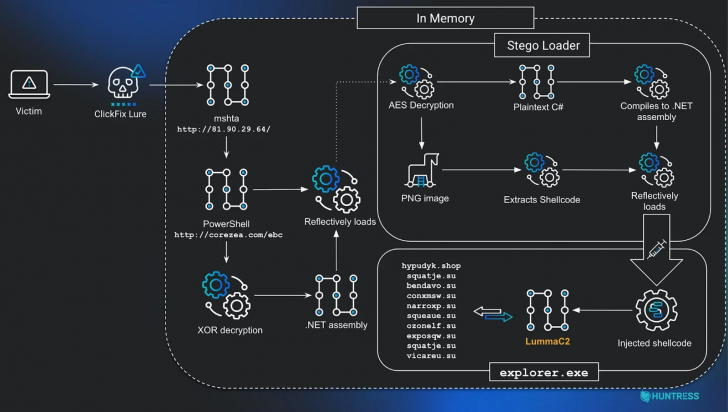

โดยมัลแวร์ดังกล่าวนั้นทางทีมวิจัยพบว่าเป็นมัลแวร์ประเภทขโมยข้อมูลจากเหยื่อ หรือ Infostealer ชื่อดังอย่าง LummaC2 และ Rhadamanthys ที่มีการใช้งานวิธีการ Steganography หรือการซ่อนโค้ดไว้บนไฟล์ที่ดูธรรมดาไม่น่าสงสัยอย่างไฟล์ PNG ที่มีการเข้ารหัสโค้ดดังกล่าวด้วยอัลกอริทึมแบบ AES ซึ่งหลังจากดาวน์โหลดลงบนเครื่องด้วย ตัวโค้ดชุดดังกล่าวก็จะถูกนำมาประกอบรวมกันใหม่ (Reconstruction) ด้วยเครื่องมือแบบ .NET Assembly ที่มีชื่อว่า Stego Loader (จากชื่อคาดว่าเป็นมัลแวร์นกต่อ หรือ Loader)

ซึ่งตัว Loader ดังกล่าวนั้นจะทำการถอด Shellcode ออกมาจากไฟล์ดังกล่าวด้วยรูทีน C# ที่ถูกสร้างขึ้นมาเพื่อการนี้โดยเฉพาะ (Custom) แล้วนำมาทำแพ็คเกจใหม่ (Repack) ด้วยเครื่องมืออย่าง Donut Tool ทำให้มัลแวร์สามารถรันไฟล์และโค้ดแบบ VBScript, JScript, EXE, ไฟล์ DLL, และ .NET ทั้งหมดได้บนหน่วยความจำอย่างไร้รอยต่อ ซึ่งด้วยวิธีการเช่นนี้จะช่วยให้มัลแวร์สามารถหลีกเลี่ยงการถูกตรวจจับด้วยระบบตรวจจับภัยไซเบอร์ส่วนมากได้ นอกจากนั้นยังมีการใช้วิธีการตีรวนระบบ (Obfuscation) ด้วยวิธี Ctrampoline ที่เป็นการเรียกฟังก์ชันเปล่าที่ใช้งานอะไรขึ้นมาไม่ได้มากกว่าพันฟังก์ชันเพื่อรบกวนระบบวิเคราะห์อีกด้วย

แต่ก็ยังนับว่าเป็นโชคดี นั้นคือ โครงสร้างพื้นฐานของการปล่อยมัลแวร์แบบ ClickFix ดังกล่าวนี้ได้ถูกหน่วยงานผู้บังคับใช้กฎหมายทำการบุกทลายไปแล้วตั้งแต่ช่วงเดือนตุลาคม ถึงเดือนพฤศจิกายน ที่ผ่านมา ภายใต้ปฏิบัติการที่มีชื่อว่า Operation Endgame ซึ่งเป็นการขัดขวางไม่ให้มีการดาวน์โหลดไฟล์มัลแวร์ (Payload) ตัวสุดท้ายลงมาจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ทำให้ผู้ที่อาจตกเป็นเหยื่อสามารถอยู่ได้อย่างปลอดภัยไปได้อีกอย่างน้อยสักพักหนึ่ง

ในการนี้ ทางแหล่งข่าวก็ได้มีการแนะนำให้ผู้ที่สงสัยว่าเครื่องอาจติดมัลแวร์ ให้ทำการตรวจสอบ Process อย่าง explorer.exe ว่าได้มีการสร้าง (Spawning) Process ตัวใหม่อย่าง mshta.exe หรือเรียกใช้ PowerShell หรือไม่ รวมทั้งให้ตรวจสอบ Registry Key ที่มีชื่อว่า RunMRU ว่าได้มีการรันคำสั่งต้องสงสัยหรือไม่ ? ทั้งยังแนะนำให้ใช้งานเครื่องมือปราบปรามมัลแวร์ อย่างเครื่องมือประเภท Malware Removal เพื่อถอนรากถอนโคนมัลแวร์จากระบบ และปกป้องระบบซ้ำด้วยการเปิด Firewall เพื่อป้องกันการติดต่อที่ไม่พึงประสงค์จากภายนอกเข้ามาสู่ตัวระบบ