นักวิจัยค้นพบเทคนิคใหม่ Pixnapping ชี้ว่าเทคนิคนี้ขโมย 2FA บน Android ได้ใน 30 วินาที

ระบบป้องกันการเข้าถึงบัญชีที่เป็นที่คุ้นเคยที่สุดคงจะหนีไม่พ้นระบบการยืนยันตัวตนแบบ 2 ชั้น หรือ 2FA (2 Factors Authentication) ที่เรียกได้ว่าแฮกได้ยากพอสมควร และที่ผ่านมาก็เป็นการดักรหัสผ่าน หรือการขอรหัสผ่านด้วยการหลอกลวงอย่างอุกอาจเป็นส่วนใหญ่ แต่ตอนนี้ได้มีการค้นพบวิธีการใหม่ที่แฮกเกอร์จะสามารถใช้ในการขโมย 2FA มาได้แล้ว

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการที่กลุ่มนักวิจัยด้านความปลอดภัยไซเบอร์จากมหาวิทยาลัยชื่อดังในประเทศสหรัฐอเมริกาอย่าง University of California (Berkeley), University of Washington, University of California (San Diego) และ Carnegie Mellon University ได้ร่วมกันทำการวิจัยวิธีการโจมตีแบบ Pixnapping ซึ่งทางเหล่านักวิจัยได้กล่าวว่า สามารถใช้ขโมยรหัส 2FA อย่างว่องไวภายในเวลา 30 วินาที เท่านั้น นอกจากนั้น ยังสามารถใช้ในการขโมยไทม์ไลน์ของ Google Map และข้อมูลสำคัญต่าง ๆ บนสมาร์ทโฟนที่ใช้ระบบปฏิบัติการ Android

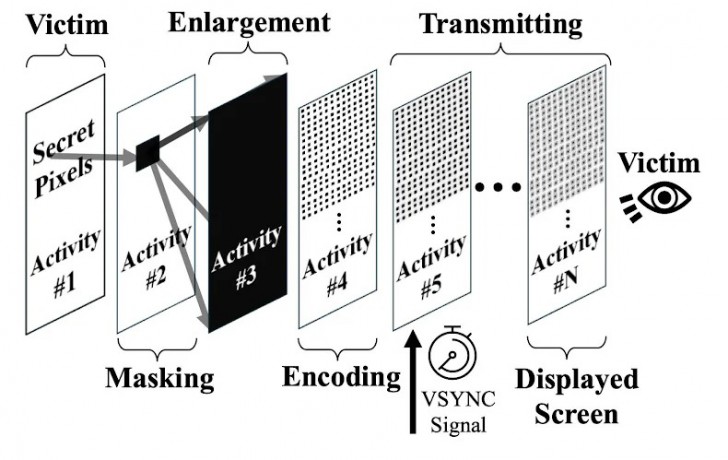

ซึ่งวิธีการโจมตีแบบ Pixnapping เบื้องต้นนั้น จะเป็นเฟรมเวิร์ก (Framework) สำหรับการขโมยผ่านทาง Pixel การแสดงผลของสมาร์ทโฟนระบบ Android ในรูปแบบที่หลบเลี่ยงการดึงข้อมูลจากเว็บเบราว์เซอร์ แต่ไปดึงข้อมูลจากแอปพลิเคชันบนสมาร์ทโฟน อย่างเช่น แอปพลิเคชันยืนยันตัวตน Google Authentication ผ่านทาง Android API และผ่านทางช่องทางทางฮาร์ดแวร์ ทำให้แฮกเกอร์สามารถใช้แอปพลิเคชันในรูปแบบมัลแวร์ ขโมยข้อมูลรหัส 2FA ได้ในระยะเวลาที่น้อยมาก เพียง 30 วินาที เท่านั้น ซึ่งทางทีมนักวิจัยได้กล่าวว่า ตามรายงานวิจัยแล้ว การโจมตีดังกล่าวจะใช้วิธีให้มัลแวร์บังคับให้ตัว Pixel ทำการสร้าง Rendering Pipeline ผ่านทาง Android Intent แล้วทำการคำนวณตัว Pixel บนเครื่องเหยื่อ ด้วยการใช้งานกิจกรรมกึ่งโปร่งใสของตัว Android (Semi-Transparent Activities) นำไปสู่การดูดข้อมูลจากหน้าจอของเหยื่อในท้ายที่สุด

ภาพจาก : https://thehackernews.com/2025/10/new-pixnapping-android-flaw-lets-rogue.html

สิ่งที่เป็นประเด็นสำคัญแต่สามารถสร้างความกังวลได้นั่นคือ การที่การโจมตีนี้สามารถทำงานได้ถึงแม้ตัวแอปพลิเคชัน หรือมัลแวร์ที่ใช้งานสำหรับการปฏิบัติการโจมตีนั้น จะไม่ได้ทำการขอสิทธิ์ในการเข้าถึงระบบ (Permission) จากเครื่องของเหยื่อแต่อย่างใด ถึงกระนั้น การที่จะทำให้การโจมตีด้วยวิธีนี้จะสามารถทำได้ ผู้โจมตีก็ต้องหากลเม็ดให้เหยื่อทำการดาวน์โหลด, ติดตั้ง และรันใช้งานแอปพลิเคชัน (หรือมัลแวร์) อยู่ดี

สำหรับในส่วนช่องทางข้างเคียง (Side-Channel) ซึ่งเป็นช่องทางในการขโมยข้อมูลที่รั่วไหลจากทางฮาร์ดแวร์ในเชิงกายภาพนั้น แฮกเกอร์จะสามารถใช้วิธีนี้ได้ผ่านทางการใช้เทคนิค GPU.zip ซึ่งเป็นเทคนิคที่ถูกค้นพบในปี ค.ศ. 2023 (พ.ศ. 2566) โดยเทคนิคดังกล่าวจะเป็นการใช้ประโยชน์ของฟีเจอร์บีบอัด (Compression) ที่อยู่บน GPU รุ่นใหม่ ๆ เพื่อนำมาใช้ในการขโมยข้อมูล Pixel ที่มาจากหลากแหล่ง (Cross-Origin Pixel) โดยจะเป็นการขโมยจากเว็บเบราว์เซอร์ด้วยการใช้งานฟิลเตอร์สำหรับไฟล์แบบ SVG ซึ่งเทคนิคนี้จะถูกนำมาใช้ควบคู่กับ Android Window Blur API เพื่อนำมาประมวลผลรูป (Rendering) เป็นข้อมูล และขโมยข้อมูลจากแอปพลิเคชันของเหยื่อ โดยให้มัลแวร์ หรือ แอปพลิเคชันที่ถูกสร้างขึ้นมาเพื่อการนี้ ทำการส่งข้อมูล Pixel ที่เก็บมาได้ไปยัง Rendering Pipeline แล้วทำการแอบซ้อนหน้าจอ (Overlay) บนกิจกรรมแบบ Semi-Transparent ด้วยการใช้งาน Android Intent ด้วยวิธีนี้ทำให้แฮกเกอร์สามารถขโมยข้อมูล 2FA และข้อมูลสำคัญต่าง ๆ บนหน้าจอในรูปแบบ Pixel เอามารวมกันเป็นภาพเต็มให้กับแฮกเกอร์นำไปใช้งานได้

ทางทีมวิจัยได้ทำการสรุปว่า การที่โทรศัพท์มือถือที่ใช้งานระบบ Android สามารถใช้วิธีการแฮกด้วยวิธีนี้ได้นั้น มาจากสาเหตุ 3 ประการรวมกัน นั่นคือ

- การส่งกิจกรรมของแอปพลิเคชันต่าง ๆ บน Android ผ่านทางการใช้งาน Intents ไปยัง Rendering Pipeline

- การทำงานของระบบกราฟิกบน Android เช่น การเบลอ ของตัว Pixel เมื่อมีการใช้งานด้วยแอปพลิเคชันอื่น ๆ

- การประมาณการผลข้างเคียงแบบ Pixel Color-Dependent จากการปฏิบัติการทางกราฟิกของตัวระบบ

ทางทีมวิจัยได้การทดสอบวิธีการแฮกดังกล่าวบนโทรศัพท์มือถือที่ใช้งานระบบ Android 5 เครื่อง โดยทั้ง 5 เครื่องนั้นถูกผลิตโดน Google และ Samsung โดยเป็นการทดสอบบนระบบปฏิบัติการ Android เวอร์ชัน 13-16 ทำให้ไม่สามารถสรุปผลได้ว่า การแฮกด้วยวิธีการดังกล่าวจะสามารถใช้งานได้บน Android เวอร์ชันอื่น ๆ หรือบนโทรศัพท์มือถือ Android จากผู้ผลิตรายอื่นนอกจากนี้ได้หรือไม่ ?

หลังจากที่ทางทีมวิจัยได้ค้นพบวิธีการดังกล่าวแล้ว ทางทีมวิจัยก็ได้ทำการแจ้งไปยังทาง Google ทันทีโดยช่องโหว่ดังกล่าวนั้นได้รหัสว่า CVE-2025-48561 มีความรุนแรง หรือคะแนน CVSS อยู่ที่ 5.5 โดยเว็บไซต์ NVD ซึ่งเป็นเว็บไซต์รวมข้อมูลช่องโหว่ด้านความปลอดภัยได้มีการระบุว่า ช่องโหว่ดังกล่าวนั้นเปิดช่องให้เกิดการขโมยข้อมูลที่รั่วไหลในเชิงกายภาพซึ่งเกิดขึ้นบนหน้าจอของเครื่องได้ ซึ่งทาง Google ได้กล่าวว่า ทาง Google ได้ทำการออกแพทช์เพื่ออุดช่องโหว่บางส่วนไปเป็นที่เรียบร้อยแล้วในช่วงเดือนกันยายนที่ผ่านมา และกำลังจะออกแพทช์มาเพิ่มเติมเพื่ออุดช่องโหว่ส่วนนี้ทั้งหมดภายในเดือนธันวาคมนี้ และทาง Google ก็ได้ยืนยันว่า ยังไม่พบรายงานการถูกใช้งานโดยแฮกเกอร์ภายนอก นอกเหนือจากการทำการวิจัยในครั้งนี้แต่อย่างใด