แก๊งแรนซัมแวร์ LunaLock ขู่แพลตฟอร์มขายงานศิลปะจะเอาผลงานศิลป์เผยแพร่แบบสาธารณะถ้าไม่จ่ายเงิน

หนึ่งในกลุ่มที่มักจะมีความเดือดร้อนสูงมากถ้างานถูกขโมย คงจะหนีไม่พ้นเหล่าศิลปิน และสายงานการออกแบบที่แต่ละผลงานนั้นถูกสร้างขึ้นมาอย่างยากลำบาก เพื่อหวังที่จะทำการขายในราคาที่พอใจ แต่ถ้าผลงานเหล่านั้นถูกขโมยไปเรียกค่าไถ่ จะเป็นอย่างไร ?

จากรายงานโดยเว็บไซต์ Cyber Press ได้กล่าวถึงเหตุการณ์ที่ทางกลุ่มแฮกเกอร์ได้เข้าทำการโจมตีตลาดขายผลงานศิลปะแบบดิจิตอล Artists & Clients ซึ่งผู้ใช้บริการมักจะเป็นเหล่าศิลปินอิสระ และเหล่านักสะสมศิลปะแบบดิจิตอล โดยทางแฮกเกอร์นั้นได้ใช้งานมัลแวร์สำหรับการเรียกค่าไถ่ หรือ Ransomware ที่มีชื่อว่า LunaLock ในช่วงวันที่ 8 กันยายน ที่ผ่านมา โดยทางทีมแฮกเกอร์ได้ประกาศว่าทางกลุ่มได้ทำการขโมยข้อมูลอ่อนไหว (Sensitive Information) ต่าง ๆ รวมทั้งได้ทำการเข้ารหัสเพื่อล็อกในส่วนของระบบฐานข้อมูล (Database) ไว้เป็นที่เรียบร้อยแล้ว ซึ่งข้อมูลต่าง ๆ นั้นครอบคลุมผลงานศิลปะทั้งส่วนที่วางขายอยู่และในส่วนของลูกค้าที่สั่งซื้อไป รวมไปถึงข้อมูลสำคัญอื่น ๆ เช่น ข้อมูลส่วนบุคคล, ข้อมูลการติดต่อ และข้อมูลการชำระเงิน ในการนี้ทางแฮกเกอร์ได้ทำการเรียกค่าไถ่จากทางแพลตฟอร์มเป็นเงินคริปโตเคอร์เรนซีจำนวนมหาศาลโดยขู่ว่าถ้าไม่จ่าย ทางแฮกเกอร์จะทำการปล่อยข้อมูลทั้งหมดลงบนเว็บไซต์สาธารณะ สร้างแรงกดดัน และความเครียดให้กับทั้งทางกลุ่มผู้ใช้บริการและทางแพลตฟอร์มอย่างมาก

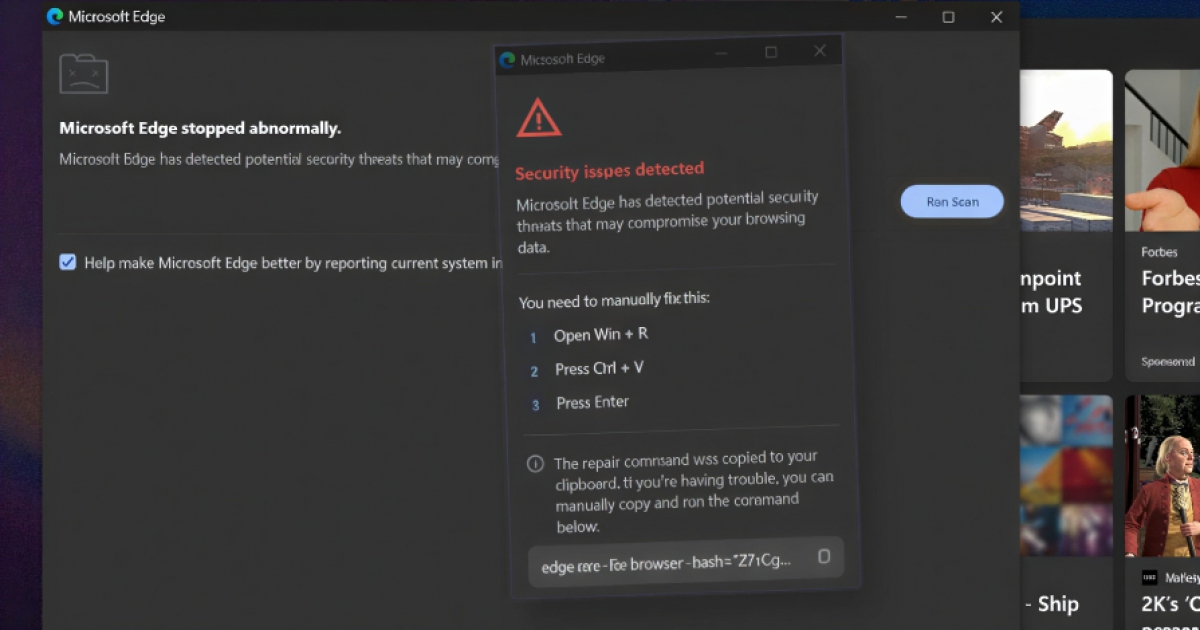

โดยในการโจมตีดังกล่าวนั้น ทางทีมตรวจสอบระบบหลังการถูกโจมตี (Forensic Analyst) ได้เข้าทำการตรวจสอบระบบว่า ตัวระบบถูกแฮกเกอร์เข้าแทรกซึมและฝังแรนซัมแวร์ลงระบบได้อย่างไร จนได้นำมาสู่การตรวจพบช่องโหว่แบบ Zero-Day (ช่องโหว่ความปลอดภัยที่เกิดขึ้นระหว่างการพัฒนาระบบ) บนระบบแอปพลิเคชันบนเว็บไซต์ (Web Application) ในส่วนของการล็อกอินเข้าสู่ระบบจากเครื่องมือปลายทาง (Endpoint) ซึ่งเปิดช่องให้แฮกเกอร์สามารถทำการยิงโค้ด SQL (SQL Injection) ฝ่าระบบยืนยันตัวตนหลายชั้น (MFA หรือ Multi-Factors Authentication) นำไปสู่การอัปเกรดสิทธิ์ในการเข้าถึงระบบไปสูงถึงขั้นระดับผู้ดูแลระบบได้ ซึ่งหลังจากที่ได้สิทธิ์ในการเข้าถึงระบบขั้นสูงสุดแล้ว แฮกเกอร์จะทำการปฏิบัติการภายในดังนี้

- ทำการปล่อยมัลแวร์นกต่อ (Loader) ที่ถูกเขียนขึ้นในภาษา Go เพื่อสร้างฐานภายในให้รับประกันได้ว่าตัวมัลแวร์จะทำงานทุกครั้งที่มีการรันระบบขึ้นมาใหม่ (Persistence) พร้อมทั้งปิดฟีเจอร์ป้องกันการดัดแปลงระบบ (Anti-Tamper) ของเครื่องมือป้องกันอย่าง Windows Defender ด้วยการดัดแปลง Registry ในส่วนของ (HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows DefenderDisableRealtimeMonitoring=1).

- ปล่อยโมดูล (Module) ของมัลแวร์ที่ทำหน้าที่ในการขโมยไฟล์ผลงานศิลปะแบบความละเอียดสูงที่มีนามสกุลไฟล์เช่น .psd, .ai, และ .png รวมทั้งข้อมูลส่วนบุคคลของผู้ใช้บริการ นำมาเข้ารหัสในมาตรฐาน AES-256-GCM เพื่อแอบส่งออกไป (Exfiltration) ให้กับทางแฮกเกอร์ จับไว้เป็นข้อต่อรองในการเจรจาระดับหนึ่ง

- หลังจากนั้นจึงทำการปล่อยแรนซัมแวร์ LunaLock เพื่อทำการเข้ารหัสไฟล์ต่าง ๆ บนระบบเป็นนามสกุล .luna ด้วยการใช้กุญแจเข้ารหัส (Key) แบบ Asymmetric RSA-4096

นอกจากนั้นในการตรวจสอบเครือข่ายที่เชื่อมโยงกับการโจมตีดังกล่าวแล้ว ได้มีการตรวจพบว่าไฟล์ที่ถูกขโมยทั้งหมดนั้นจะถูกส่งไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่มีหมายเลขที่อยู่แบบ IPv6 ที่ถูกตั้งค่าที่อยู่ให้เป็นนิรนาม (Anonymous) โดยเป็นการส่งไฟล์ผ่านทางพอร์ต 8443 ด้วยการใช้ใบรับรอง TLS แบบเซ็นต์เอง (Self-Signing) เพื่อหลีกเลี่ยงการถูกตรวจจับ นอกจากนั้น ตัวมัลแวร์ยังได้ทำการกลบร่องรอยการทำงานด้วยการปิดระบบการบันทึกการทำงานของ Windows (Windows Event Logging) เพื่อทำให้การตรวจสอบ สืบสวน ทำได้ยากขึ้นอีกด้วย

กลับมาทางฝั่งของแพลตฟอร์ม Artists & Clients ซึ่งปัจจุบันยังไม่มีความชัดเจนว่าจะมีการจ่ายเงินให้กับทางแฮกเกอร์หรือไม่ แต่ได้มีการปิดระบบด้วยการตัดการเชื่อมต่อกับเครือข่าย (Offline), รีเซ็ตรหัสผ่านใหม่ทั้งหมดสำหรับผู้ใช้งานทุกราย, รวมไปถึงทำการติดต่อขอความช่วยเหลือกับบริษัทผู้เชี่ยวชาญด้านการกู้ระบบคืนจากการถูกโจมตีด้วยแรนซัมแวร์เป็นที่เรียบร้อยแล้ว นอกจากนั้น ทางแพลตฟอร์มยังได้ทำการนำเอาระบบป้องกันและตรวจจับภัยไซเบอร์สำหรับเครื่องมือปลายทาง (EDR หรือ Endpoint Detection and Response) เข้ามาช่วยในการวิเคราะห์การถูกโจมตีในครั้งนี้ ทั้งยังมีการอัปเดตแพทช์เพื่ออุดช่องโหว่เป็นที่เรียบร้อยแล้วอีกเช่นกัน

แต่ในด้านการจัดการข้อมูลที่ถูกขโมยไปนั้นยังไม่มีความชัดเจนว่าจะเป็นอย่างไร ถ้าผู้อ่านเป็นผู้ใช้บริการที่ได้รับผลกระทบ ขอให้ติดตามข่าวอย่างใกล้ชิดต่อไป