พัฒนาการใหม่ของ Android Dropper สามารถปล่อยมัลแวร์ขโมย SMS และสปายแวร์ ลงอุปกรณ์ Android ได้แล้ว

การปล่อยมัลแวร์ลงบนเครื่องของเหยื่อนั้น ในปัจจุบันมักจะไม่ใช่การปล่อยมัลแวร์แบบตรง ๆ อีกต่อไป แต่มักจะใช้มัลแวร์นกต่อ (Loader หรือ Dropper) ในการฝ่าระบบความปลอดภัย และใช้เป็นฐานในการปล่อยมัลแวร์ลงบนเครื่องของเหยื่อในท้ายที่สุด

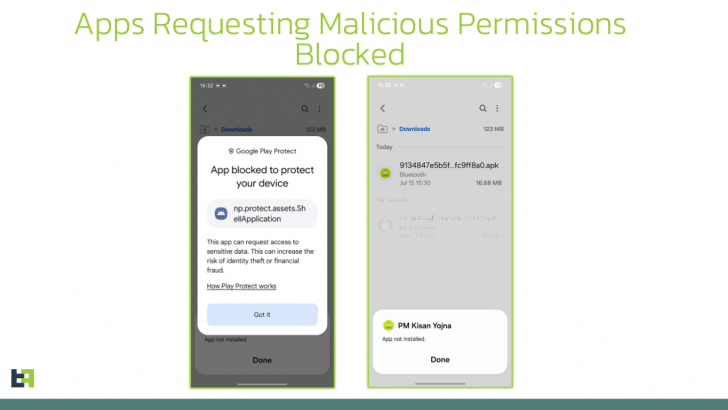

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบพัฒนาใหม่ของมัลแวร์บน Android ประเภท Dropper ซึ่งเป็นการตรวจพบโดยทีมวิจัยจาก ThreatFabric บริษัทผู้เชี่ยวชาญด้านการต่อต้านภัยต่อระบบธนาคารออนไลน์ ซึ่งพัฒนาการใหม่ที่ตรวจพบนี้ทางทีมวิจัยกล่าวว่าเป็นความสามารถใหม่ที่สร้างขึ้นมาเพื่อท้าทายระบบป้องกันรูปแบบใหม่ของทาง Google ที่ทำการนำร่อง (Pilot Program) ในการห้ามการทำการดาวน์โหลดแอปพลิเคชันจากนอกแอปสโตร์ (Sideloading) ที่มีการขอสิทธิ์ต้องสงสัย เช่น สิทธิ์ในการเข้าถึงข้อความสั้น (SMS หรือ Short Message Service) และ โหมดสำหรับช่วยเหลือคนพิการ (Accessibility Mode) ใน 4 ประเทศ คือ สิงคโปร์, อินเดีย, บราซิล และไทย เพื่อป้องกันแอปพลิเคชันอันตรายต่อผู้ใช้งาน ซึ่งเรียกได้ว่าเป็นการป้องกันการติดตั้งก่อนที่ตัวแอปอันตรายจะสามารถเข้าถึงตัวผู้ใช้งานได้ ทว่า แฮกเกอร์ก็ได้เห็นจุดอ่อนของระบบนี้ และพยายามหาทางฝ่า

และความพยายามของทาง Google ในการป้องกัน ก็ถ่ายทอดมาสู่ความพยายามของนักพัฒนามัลแวร์ที่จะพัฒนาให้มัลแวร์นกต่อในคราบแอปปลอมของพวกตนสามารถฝ่าการตรวจจับนี้ได้ ด้วยการพัฒนาให้มีความสามารถในการปล่อยมัลแวร์ (Payload) ที่เรียบง่ายไม่ยุ่งยากซับซ้อนอย่างเช่น มัลแวร์ประเภท Spyware แบบพื้นฐานและ มัลแวร์ประเภทขโมยข้อความ SMS ทั่วไป ที่สามารถทำงานได้โดยที่ไม่ต้องขอสิทธิ์ (Permission) ระดับสูง จากที่เดิมนั้นมัลแวร์แบบ Dropper มักจะใช้เพื่อปล่อยมัลแวร์ที่มีความซับซ้อนสูงอย่างมัลแวร์เพื่อการดูดเงินจากธนาคาร หรือ Banking Trojan ที่ต้องอาศัย Permission ในระดับสูงรวมทั้งการเข้าถึง Accesibility Mode เท่านั้นถึงจะสามารถทำงานได้ แต่ด้วยพัฒนาการใหม่นี้ ทำให้มัลแวร์ประเภทดังกล่าวนั้นสามารถตีเนียนเป็นแอปพลิเคชันที่ดูไม่มีพิษมีภัย เล็ดลอดฝ่าระบบป้องกันแบบใหม่เข้าสู่เครื่องของเหยื่อได้อย่างง่ายดาย

ภาพจาก : https://thehackernews.com/2025/09/android-droppers-now-deliver-sms.html

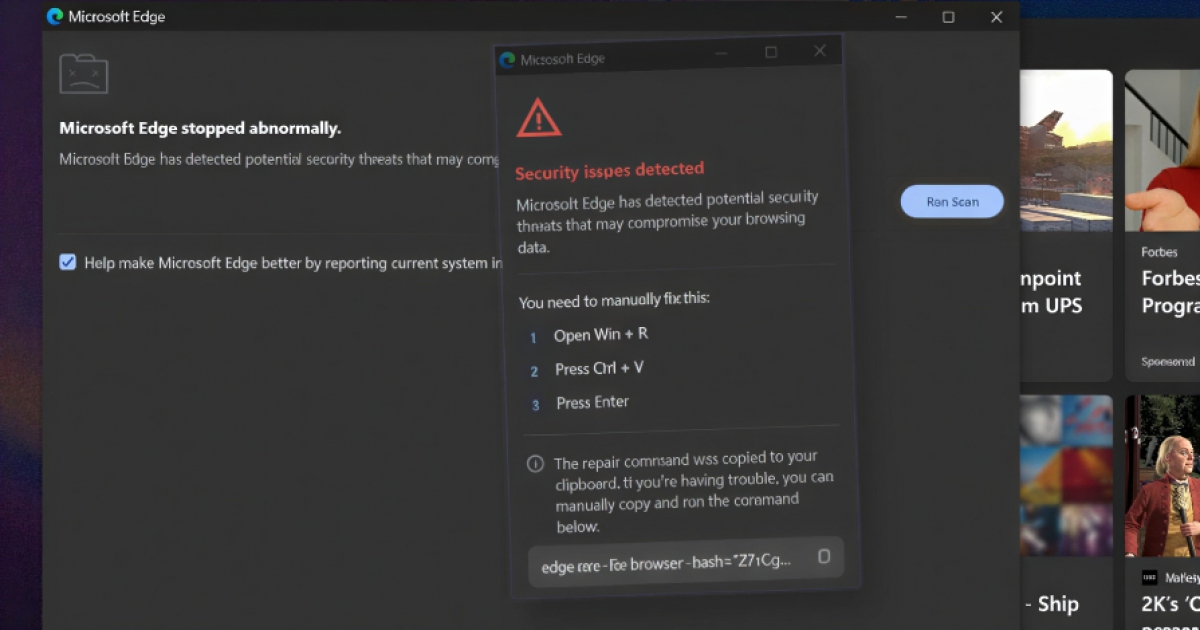

สำหรับการทำงานของมัลแวร์ Dropper แบบใหม่นั้น ตอนเริ่มแรกจะอยู่ในคราบของแอปพลิเคชันทั่วไปที่ดูไม่มีพิษภัย ไม่มีการขอ Permission ที่ผิดแปลกใด ๆ แต่หลังจากที่แอปพลิเคชันปลอมได้ถูกติดตั้งลงบนเครื่องเป็นที่เรียบร้อยแล้ว และเหยื่อได้เผลอทำการกด Update ก็จะเกิดการดาวน์โหลด Payload มาจากเซิร์ฟเวอร์ของแฮกเกอร์ หรืออาจเป็นการคลายไฟล์ Payload ที่ซ่อนอยู่ภายในออกมา และทำการขอ Permission ที่จำเป็นในทันที และถึงแม้ Google Play Protect อาจจะมีการแจ้งเตือนว่าตัวแอปมีความเสี่ยงในการสแกนหลังจากติดตั้ง แต่ถ้าเหยื่อกดยอมรับ ทั้งแอปพลิเคชันปลอมและมัลแวร์หลักก็จะยังทำงานอยู่บนเครื่องอย่างไม่เปลี่ยนแปลง

ทางทีมวิจัยยังได้ทำการยกตัวอย่างมัลแวร์ Dropper ในรุ่นนี้มาบางตัวที่น่าสนใจ มาเป็นตัวอย่าง เช่น RewardDropMiner ซึ่งเป็นมัลแวร์แบบ Dropper รุ่นล่าสุดที่มาพร้อมกับความสามารถในการวาง Spyware ลงบนเครื่องของเหยื่อ ซึ่ง Spyware ตัวดังกล่าวนั้นมีความสามารถเป็นมัลแวร์สำหรับขุดเหรียญคริปโตเคอร์เรนซี หรือ Miner โดยนอกจากจะใช้ในการแอบสอดส่องเหยื่อแล้ว ยังสามารถขุดเหรียญคริปโตสกุล Monero ได้อีกด้วย ซึ่งทางทีมวิจัยได้เปิดเผยว่า รุ่นใหม่ ๆ ของมัลแวร์ตัวนี้ยังคงมีประสิทธิภาพเช่นเดิมแต่ไม่ได้รวมความสามารถในการขุดเหรียญไว้แล้ว นอกจากนั้นทางทีมวิจัยยังได้เผยแพร่รายชื่อ “แอปปลอม” บางตัวที่มีการใช้งานมัลแวร์ดังกล่าว โดยแอปปลอมเหล่านี้นั้นเคยระบาดอยู่ในแถบประเทศอินเดีย (ซึ่งเป็นหนึ่งในประเทศที่อยู่ในโครงการทดลองมาตรฐานการรักษาความปลอดภัยแบบใหม่ของ Google) ซึ่งรายชื่อนั้นมีดังนี้

- PM YOJANA 2025 (com.fluvdp.hrzmkgi)

- °RTO Challan (com.epr.fnroyex)

- SBI Online (com.qmwownic.eqmff)

- Axis Card (com.tolqppj.yqmrlytfzrxa)

นอกจากมัลแวร์ตัวดังกล่าวแล้ว ทีมวิจัยยังได้เผยว่ามีมัลแวร์ Dropper อีกหลายตัวที่มีความสามารถในการเลี่ยงระบบการตรวจจับแบบใหม่ของ Google เช่น SecuriDropper, Zombinder, BrokewellDropper, HiddenCatDropper, และ TiramisuDropper ในขณะเดียวกันทางแหล่งข่าวก็ได้สอบถามไปยัง Google ถึงประเด็นดังกล่าว ซึ่งทาง Google ก็ได้ทำการพยายามยืนยันว่า ไม่พบมัลแวร์กลุ่มดังกล่าวบนแอปพลิเคชันที่เผยแพร่บนแอปสโตร์แต่อย่างใด และถึงแม้จะมีการติดตั้งแอปพลิเคชันที่มีมัลแวร์ Dropper แฝงอยู่ไม่ว่าจะมาจากแหล่งไหน ตัวเครื่องมือป้องกันอย่าง Google Play Protect ก็จะมีการแจ้งเตือนผู้ใช้งานอย่างแน่นอน นอกจากนั้นทาง Google เองยังมีการพัฒนาระบบป้องกันให้มีความแข็งแกร่งมากขึ้นไปเรื่อย ๆ อย่างสม่ำเสมอ ขอให้ผู้ใช้งานวางใจ