ตรวจพบเว็บปลอมเนียนเป็น Google Play "ดัก" คนเข้ามาดาวน์โหลดแอปปลอมปล่อยมัลแวร์ SpyNote

หนึ่งในวิธีการแพร่กระจายมัลแวร์ที่ได้รับความนิยมไม่แพ้การทำ Phishing หรือการทำหน้าเว็บไซต์ปลอม นั่นคือการทำหน้าแอปสโตร์ปลอม ซึ่งได้ผลอยู่เสมอในการหลอกลวงผู้ใช้งานให้เข้าไปดาวน์โหลดแอปพลิเคชันปลอมแฝงมัลแวร์ลงบนโทรศัพท์มือถือ ดังเช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ประเภทเข้าถึงระบบของเหยื่อจากทางไกล หรือ RAT (Remote Access Trojan) ที่มีชื่อว่า SpyNote โดยมุ่งเน้นการโจมตีไปยังกลุ่มผู้ใช้งานโทรศัพท์สมาร์ทโฟนที่ใช้ระบบปฏิบัติการ Android เนื่องจากมีการทำหน้าเว็บไซต์หลอกลวงว่าเป็นหน้าดาวน์โหลดแอปพลิเคชันบน Google Play เพื่อหลอกให้เหยื่อหลงเชื่อว่าอยู่บนหน้าแอปสโตร์ของแท้ และดาวน์โหลดแอปพลิเคชันปลอมที่มีมัลแวร์ดังกล่าวฝังตัวอยู่ภายในแทน

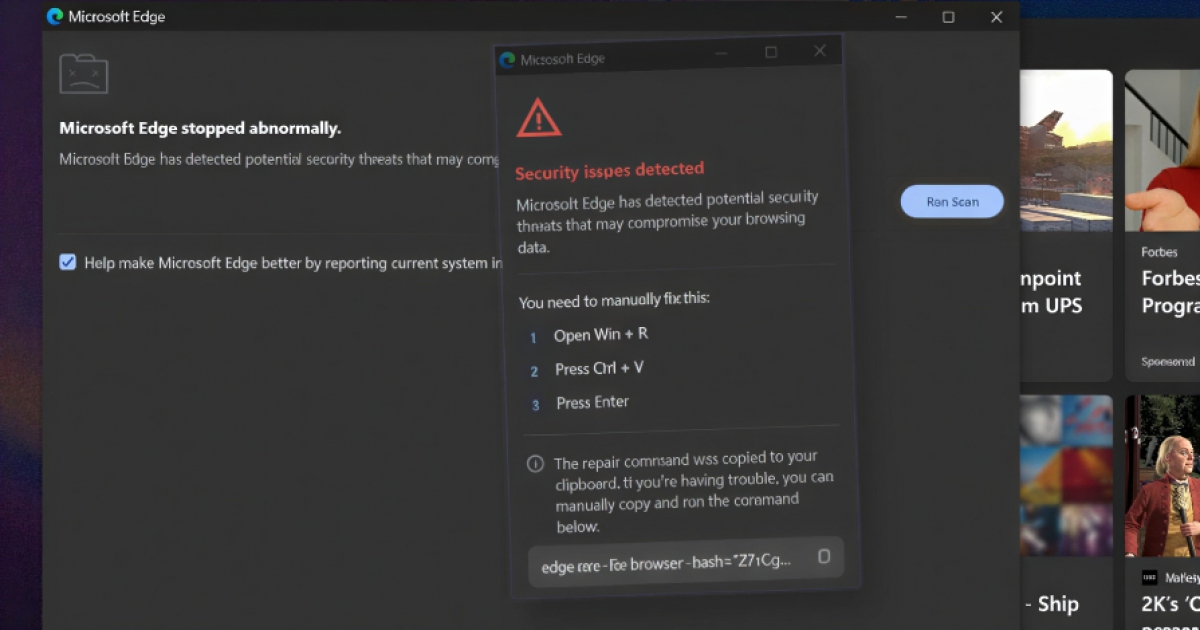

ซึ่งขั้นตอนการสร้างหน้าเพจปลอมนั้น ก็เรียกได้ว่าแฮกเกอร์ใช้มุขง่าย ๆ ในการโคลนหน้าเพจ ด้วยการสร้างโครงหน้าเพจสำหรับดาวน์โหลดบน Google Play แบบพื้นฐานในรูปแบบภาษา HTML แบบค่าคงที่ (Static) หลังจากนั้นจึงทำการคัดลอกชุดโค้ด CSS สำหรับการตกแต่งหน้าเพจให้ดูคล้ายคลึงกับของจริง และ ชุดโค้ดฟังก์ชันต่าง ๆ บนหน้าเพจในรูปแบบ JavaScript ที่สร้างขึ้นให้มีฟังก์ชันในการหลอกลวงให้เหยื่อเผลอดาวน์โหลดไฟล์ APK ซึ่งเป็นไฟล์ติดตั้งลงไปติดบนเครื่องของเหยื่อ โดยตัวฟังก์ชัน download() ที่อยู่บนโค้ด JavaScript นั้นไม่ได้ลิงก์ไปยังที่อยู่ของแอปพลิเคชันตัวจริง แต่ผูกอยู่กับ URI (Uniform Resource Identifier) ซึ่งเป็นตัวลิงก์ภายในที่จะนำไปสู่การดาวน์โหลดไฟล์ดังกล่าว

ภาพจาก : https://cybersecuritynews.com/beware-of-website-mimicking-google-play-store/

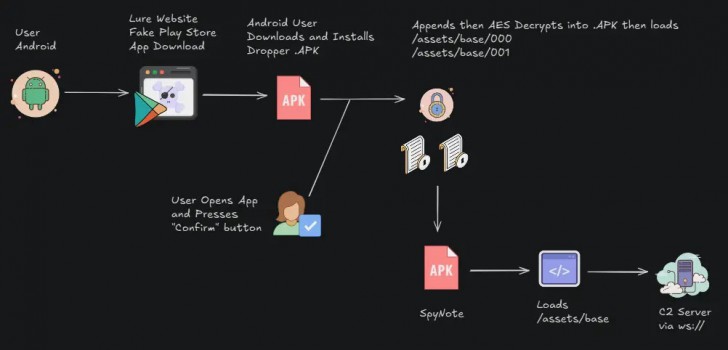

สำหรับการฝังมัลแวร์ลงบนระบบของเหยื่อนั้น ก็เรียกได้ว่าใช้วิธีการที่เป็นที่นิยมกันของมัลแวร์ในยุคปัจจุบัน นั่นคือการใช้วิธีการฝังตัวแบบหลากขั้นตอน (Multi-Stage Infection) ซึ่งจะเป็นไปตามลำดับดังนี้

- เริ่มต้นจากการฝังมัลแวร์นกต่อ (Dropper) ซึ่งเป็นตัวแอปพลิเคชันปลอมดังที่กล่าวไว้ข้างต้น (ในที่นี้ ทีมวิจัยได้ยกตัวอย่างแอปพลิเคชัน Chrome ปลอม ภายใต้ชื่อไฟล์ Chrome.apk ที่มีข้อมูลการ Hash คือ 48aa5f908fa612dcb38acf4005de72b9379f50c7e1bc43a4e64ce274bb7566) หลังจากถูกฝังตัวแล้ว ตัว Dropper จะทำการอ่านไฟล์เข้ารหัส, สร้างกุญแจถอดรหัส (Decryption Key) จากไฟล์ AndroidManifest, แล้วทำการถอดรหัสไฟล์มัลแวร์ (Payload) ชุดที่ 2 ออกมา

- ไฟล์แพ็คเกจชื่อ rogcysibz.wbnyvkrn.sstjjs จะถูกคลายออกมาจากขั้นตอนก่อน ซึ่งไฟล์ตัวนี้ยังไม่ใช่มัลแวร์ตัวจริง แต่จะเป็นตัวกลางในการรับกุญแจถอดรหัสแบบ AES ขนาด 16 ไบต์ “6264663236316438646132383633363” เพื่อใช้ในการถอดรหัส Payload

สำหรับศักยภาพของตัวมัลแวร์นั้นก็เรียกได้ว่า ค่อนข้างสูง เพราะมีระบบป้องกันการถูกวิเคราะห์ (Anti-Analysis) ด้วยการตีรวนระบบตรวจจับ (Obfuscation) ไม่ให้สามารถตรวจสอบโฟลว์การควบคุม (Control Flow) ได้ รวมทั้งหารตั้งชื่อฟังก์ชันต่าง ๆ ด้วยการใช้ตัวอักษรที่ใกล้เคียงกันอย่าง ‘o’, ‘O’, และ ‘0’ บนทุกฟังก์ชัน ทำให้ตัวชื่อนั้นดูมีความน่าสับสนสำหรับระบบตรวจจับ จนไม่สามารถตรวจวิเคราะห์ได้ง่าย

ในการทำงานของมัลแวร์นั้น ตัวมัลแวร์จะมีการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่ตั้งอยู่บนหมายเลข IP 154.90.58[.]26 และ 199.247.6[.]61 ซึ่งจัดอยู่ภายใต้โดเมน (แหล่งข่าวไม่ได้ระบุไว้ว่ามีชื่อโดเมนอะไรบ้าง) ที่ถูกจดทะเบียนภายใต้บริษัทรับจดทะเบียนโดเมนชื่อ NameSilo LLC และ XinNet Technology Corporation

ภาพจาก : https://cybersecuritynews.com/beware-of-website-mimicking-google-play-store/

ตัวมัลแวร์นั้นมีศักยภาพในการจัดการเครื่องของเหยื่อ รวมทั้งการขโมยข้อมูลที่หลากหลาย ไม่ว่าจะเป็น ความสามารถในการควบคุมกล้องและไมโครโฟนบนโทรศัพท์มือถือจากระยะไกล, ความสามารถจัดการจัดการการโทรออก, ความสามารถในการยิงคำสั่งใดก็ได้มายังตัวอุปกรณ์, รวมถึงมีความสามารถแอบดักจับการพิมพ์ (Keylogging) เพื่อดักเก็บรหัสผ่านบนแอปพลิเคชันที่กำหนด นอกจากนั้นแล้วตัวมัลแวร์ยังมีการใช้งานโหมดช่วยเหลือผู้ใช้งานที่พิการ (Accessibility Mode) เพื่อแอบดักเก็บรหัสผ่านเพื่อใช้ฝ่าระบบยืนยันตัวตน 2 ชั้น (2FA หรือ 2 Factors Authentication) และการหลอกเก็บรหัสผ่านด้วยการซ้อนหน้าจอปลอม (Overlay Attack) อีกด้วย