ใช้ได้เสมอ ! แฮกเกอร์ใช้การ Phishing ผ่าน MS Teams เพื่อหลอกบริษัทเป้าหมาย ฝังแรนซัมแวร์ Matanbuchus ลงระบบ

มัลแวร์เพื่อการเรียกค่าไถ่ หรือ Ransomware นั้น ตามปกติมักจะเข้าสู่ระบบของเหยื่อได้ไม่ง่ายนัก มักต้องอาศัยกลเม็ดหลอกล่อเหยื่อให้หลงเชื่อ และทำสิ่งผิดพลาดซึ่งวิธีการนี้ถูกเรียกว่า Phishing อย่างเช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงแคมเปญการแพร่กระจายแรนซัมแวร์ตัวใหม่ที่มีชื่อว่า Matanbuchus ซึ่งพึ่งถูกตรวจพบในช่วงต้นเดือนกรกฎาคมที่ผ่านมาโดยทีมวิจัยจาก Morphisec บริษัทผู้เชี่ยวชาญด้านการพัฒนาโซลูชันการรักษาความปลอดภัยของเครื่องมือปลายทาง (Endpoints) ทางทีมวิจัยได้เผยว่าวิธีการแพร่กระจายแรนซัมแวร์ตัวดังกล่าวนั้น จะเป็นการหลอกลวงเหยื่อผ่านทางแอปพลิเคชันสำหรับการสื่อสารยอดนิยมอย่าง Microsoft Teams (หรือ MS Teams) ด้วยการปลอมตัวเป็นทีมไอทีโทรหาเหยื่อผ่านทาง MS Teams โดยตรง ซึ่งทางทีมวิจัยกล่าวว่าเป็นการพัฒนาไปอีกขั้นหนึ่ง เพราะแคมเปญอื่น ๆ ที่ใช้ MS Teams เหมือนกันมักจะเป็นการส่งอีเมลไปเพื่อล่อให้เหยื่อหลงเชื่อแล้วนัดติดต่อผ่านทางแอปพลิเคชัน แต่แคมเปญนี้จะเป็นการโทรหาโดยตรง

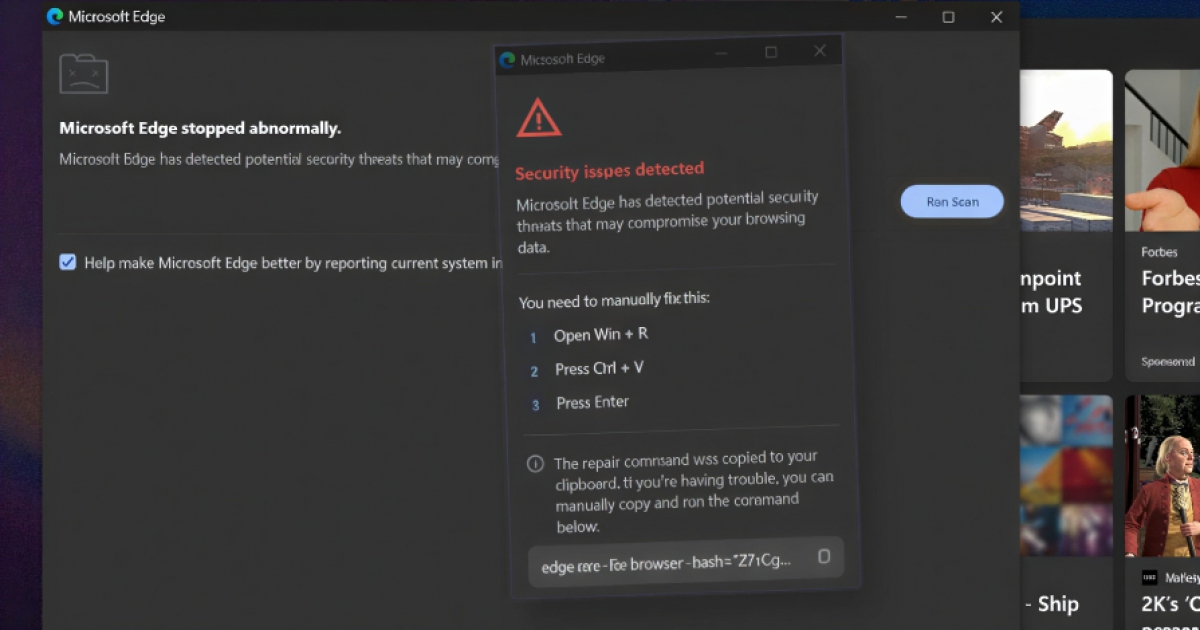

ซึ่งหลังจากที่ทีมไอทีตัวปลอมได้ทำการโทรหา และพูดคุยกับเหยื่อแล้ว ฝั่งแฮกเกอร์จะทำการเปิดใช้ Quck Assist ซึ่งเป็นเครื่องมือสำหรับให้การช่วยเหลือจากระยะไกลของทาง Microsoft เพื่อเสริมสร้างความแนบเนียนให้เหยื่อตายใจ โดยจะสั่งการให้เหยื่อนั้นทำการรันคำสั่ง PowerShell เพื่อดาวน์โหลดไฟล์มัลแวร์ (Payload) ลงมา ผลที่ได้คือตัวไฟล์ที่ดาวน์โหลดลงมานั้นจะเป็นมัลแวร์นกต่อ (Loader) สำหรับการดาวน์โหลดแรนซัมแวร์ Matanbuchus 3.0 ลงมา

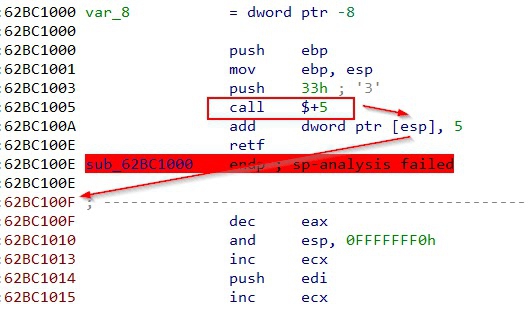

โดยตัว Loader นี่เองจะทำการดาวน์โหลดไฟล์มัลแวร์ตัวที่ 2 ซึ่งเป็นไฟล์ DLL ด้วยวิธีการ DLL Sideloading ซึ่งหลังจากที่รัน Payload ตัวที่ 2 เป็นที่เรียบร้อยแล้ว ตัวมัลแวร์จะทำการเก็บข้อมูลต่าง ๆ บนเครื่องของเหยื่อ แล้วทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ในทันทีเพื่อทำงานในขั้นตอนถัดไป (ถึงแหล่งข่าวจะระบุว่าเป็นแรนซัมแวร์ แต่ไม่ได้มีการกล่าวถึงข้อมูลเชิงเทคนิคในการเข้ารหัสและการเรียกค่าไถ่ของแรนซัมแวร์ตัวนี้แต่อย่างใด)

ทางทีมวิจัยยังได้เปิดเผยรูปแบบการทำงานในระดับสูงของมัลแวร์นกต่อที่ใช้เป็นทางผ่านในการลงแรนซัมแวร์อีกว่า มัลแวร์ Loader ตัวนี้มีวิธีการแฝงตัวบนระบบเพื่อรับประกันว่าจะคงทนอยู่บนระบบและทำงานได้ตลอดเวลา (Persistence) ผ่านทางการใช้ Windows Task Scheduler เพื่อกำหนดเวลาทำงานให้เริ่มต้นทำงานได้อย่างอัตโนมัติตามเวลาที่ตั้งไว้ ด้วยวิธีการรัน Shellcode และการทำ COM Manipulation ซึ่งการทำงานคือ หลังจากที่เครื่องติดมัลแวร์แล้ว ตัวมัลแวร์จะทำการตั้งเวลาการทำงานภายใต้ชื่อ “EventLogBackupTask” โดยตั้งเวลาให้ทำการรันเพื่อทำงานใหม่ทุก ๆ 5 นาที

หลังจากที่ตั้งเวลาเสร็จเรียบร้อย ตัวมัลแวร์จะมีการใช้งานพารามิเตอร์ที่ถูกสร้างขึ้นมาเป็นพิเศษของตัวจัดการ Registry อย่าง regsvr32 ซึ่งลักษณะของตัวพารามิเตอร์นั้นจะเป็นดังนี้

regsvr32 -e -n -i:"user".

ซึ่งความหมายของพารามิเตอร์แต่ละตัวนั้น คือ

- -e คือ ตัวที่ช่วยให้ Loader ทำงานได้อย่างเงียบเชียบขณะทำการปกปิดข้อผิดพลาด (Suppressing Error) ไปในเวลาเดียวกัน

- -n คือ การช่วยให้ Loader รันได้โดยที่ไม่ต้องเข้าไปปรับเปลี่ยนในส่วน Registry

- -i:"user" คือ ตัวช่วยให้ฟังก์ชัน DllInstall ทำงานได้อย่างอัตโนมัติ

ภาพจาก : https://cybersecuritynews.com/teams-call-weaponized-to-deploy-matanbuchus-ransomware/

นอกจากนั้น ยังมีวิธีป้องกันการถูกตรวจจับระหว่างที่ตัวมัลแวร์ทำการสื่อสารกับเซิร์ฟเวอร์ C2 ด้วยการใช้ค่า User Agent String เหล่านี้ เพื่อเนียนไปกับสัญญาณการติดต่อกับเครือข่าย (Network Traffic) ซึ่งจากลักษณะแล้วจะเป็นการแทรกตัวไปกับ Traffic ของซอฟต์แวร์หรือแอปพลิเคชันที่ใช้งานเป็นประจำบนเครื่อง เช่น

- Skype/8.69.0.77 (Windows NT 10.0; Win64; x64)

- AppleWebKit/537.36 (KHTML, เช่น Gecko)

- Chrome/91.0.4472.124

- Safari/537.36

จะเห็นได้ว่าแรนซัมแวร์ดังกล่าวนั้นมีวิธีการทำงานที่ซับซ้อน สร้างความลำบากในการตรวจจับและรับมืออย่างมาก ดังนั้น การป้องกันตัวที่ดีที่สุดคือการป้องกันตัวจากต้นทาง ด้วยการทำงานอย่างไม่ประมาท ไม่เชื่อฟังคำสั่งที่ผิดสังเกตที่อาจมาจากมิจฉาชีพอย่างเด็ดขาด