แฮกเกอร์เริ่มใช้เทคนิคใหม่ FileFix ในการฝังมัลแวร์ Interlock ลงบนเครื่องเหยื่อแล้ว

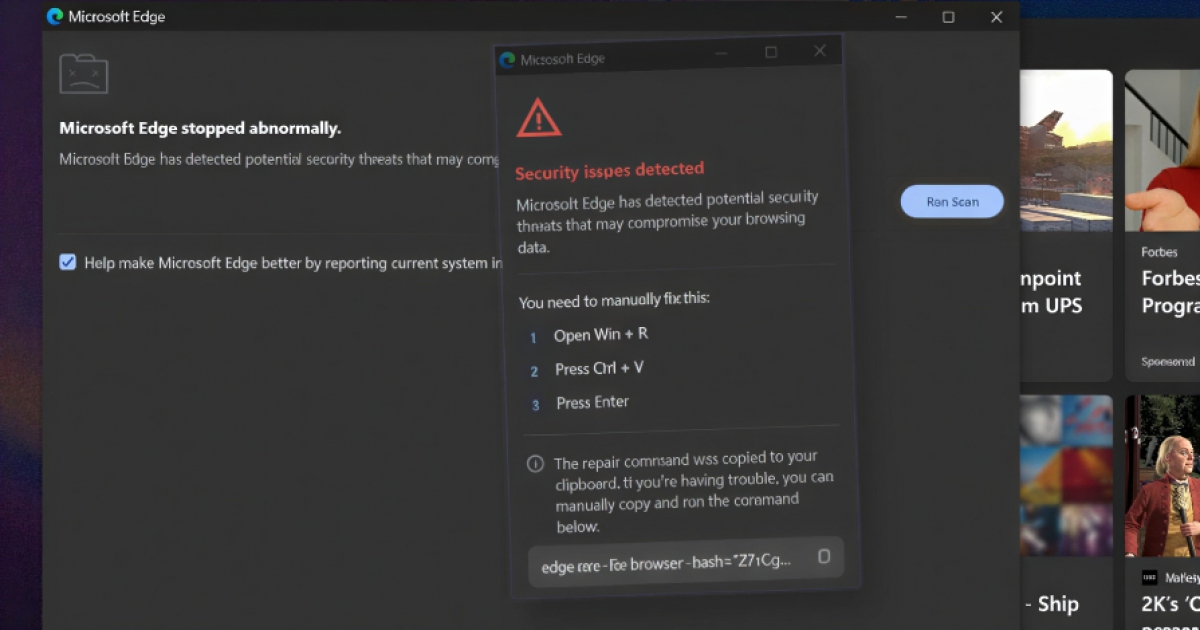

ในช่วงเวลาที่ผ่านมานั้น นอกจากวิธีการหลอกให้เหยื่อทำตามคำสั่งบนหน้าเว็บไซต์เพื่อรันสคริปท์ดาวน์โหลด และติดตั้งมัลแวร์ หรือที่เรียกว่า ClickFix แล้ว ยังมีการตรวจพบอีกวิธีที่มีชื่อว่า FileFix และในขณะนี้ก็มีการถูกนำมาใช้เพื่อแพร่กระจายมัลแวร์เพื่อการเรียกค่าไถ่ หรือ Ransomware เป็นที่เรียบร้อยแล้ว

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้กล่าวถึงการตรวจพบแคมเปญในการแพร่กระจายแรนซัมแวร์ Interlock RAT ซึ่งถึงแม้ชื่อนั้นจะบ่งบอกว่าเป็นมัลแวร์ประเภทเข้าควบคุมเครื่องจากระยะไกล (RAT หรือ Remote Access Trojan) แต่ทางทีมวิจัยได้ระบุว่าแท้จริงแล้วมัลแวร์ตัวนี้เป็นแรนซัมแวร์ เนื่องจากมีความสามารถในการเข้ารหัสเพื่อล็อกไฟล์อย่างที่แรนซัมแวร์สามารถทำได้ ทั้งยังมีความเชื่อมโยงกับเว็บไซต์สำหรับปล่อยข้อมูลที่ขโมยออกมาได้ หรือ Data Leak Site (DLS) ที่มีชื่อว่า “Worldwide Secrets Blog” โดยแฮกเกอร์จะนำเอาข้อมูลที่ขโมยออกมาลงไว้บนเว็บไซต์ และทำการข่มขู่เหยื่อเพื่อให้จ่ายเงินในการไถ่ข้อมูลที่ถูกยึดไปเผยแพร่

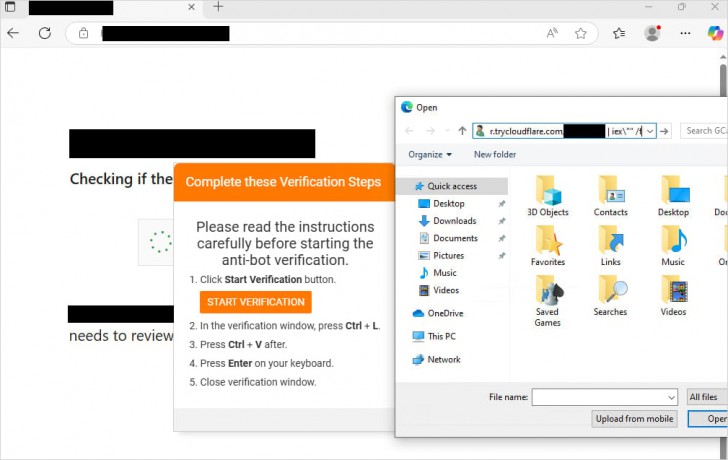

ในการแพร่กระจายมัลแวร์ตัวนี้นั้น แฮกเกอร์จะใช้วิธีในรูปแบบของการทำวิศวกรรมทางสังคม (Social Engineering) คล้ายกับการทำ ClickFix ด้วยการหลอกให้เข้าเว็บไซต์ปลอม แต่แทนที่จะให้วางสคริปท์สำหรับการรัน และดาวน์โหลดมัลแวร์บน Run กลับเป็นการสั่งให้เหยื่อทำการวาง “ที่อยู่ของไฟล์” หรือ File Path ลงบนส่วนของ Address Bar บน File Explorer แล้วให้กด Open A File ซึ่งจะนำไปสู่การรันสคริปท์ที่ซ่อนตัวอยู่บน File Path ปลอมนั้น ทำให้เกิดการดาวน์โหลดไฟล์มัลแวร์ในรูปแบบ PHP ลงมาจาก trycloudflare[.]com และรันโดยอัตโนมัติเพื่อติดตั้งลงบนระบบของเหยื่อ

ภาพจาก : https://www.bleepingcomputer.com/news/security/interlock-ransomware-adopts-filefix-method-to-deliver-malware/

ซึ่งหลังจากที่เครื่องของเหยื่อได้รันสคริปท์ดังกล่าวแล้ว ก็จะนำไปสู่การรันคำสั่ง PowerShell หลากหลายชุดเพื่อเก็บข้อมูลเกี่ยวกับเครื่อง และระบบเครือข่ายของเหยื่อ แล้วส่งออกข้อมูลดังกล่าวในรูปแบบไฟล์ JSON กลับไปให้ยังแฮกเกอร์ที่จัดการแรนซัมแวร์ดังกล่าว หลังจากนั้นจึงค่อยปล่อยมัลแวร์ตัวจริง หรือ Payload ลงมาจัดการกับเครื่องของเหยื่อ ซึ่งเมื่ออ้างอิงจากรายงานโดยทาง Sekoia บริษัทผู้เชี่ยวชาญด้านการพัฒนาโซลูชันต่อต้านภัยไซเบอร์ ได้ระบุว่า หลังจากที่มัลแวร์ฝังลงเครื่องแล้ว จะเข้าทำการล็อกไฟล์ที่มีสกุลไฟล์ที่ถูกกำหนดไว้ตั้งแต่ไดร์ฟ A - Z ยกเว้น ไดร์ฟ C และไฟล์สำคัญที่เกี่ยวข้องกับระบบที่มีสกุล .exe และ .dll เป็นต้น ทั้งนี้ตัวมัลแวร์จะยกเว้นการล็อกไฟล์ที่อยู่ในบางโฟลเดอร์อย่างเช่น $Recycle.Bin และ PerfLogs อีกด้วย ซึ่งไฟล์ที่ถูกล็อกไว้ทั้งหมดนั้น ในบางเวอร์ชันจะใช้สกุลว่า .interlock แต่ในบางเวอร์ชันจะใช้ว่า .!NT3R10CK แทน

สำหรับไฟล์โน้ตถึงเหยื่อสำหรับคำขู่เรียกค่าไถ่, จำนวนเงิน และวิธีการจ่ายเงินนั้น จะถูกบันทึกไว้เป็นไฟล์ชื่อ !__README__!.txt, FIRST_READ_ME.txt และ _QUICK_GUIDE_.txt นอกจากนั้น ตัวมัลแวร์ยังถูกตั้งเวลาให้ทำงานทุก 2 ทุ่มในทุก ๆ วันอีกด้วย