แฮกเกอร์วางยาผ่านทาง SEO ปล่อยมัลแวร์ที่สมอ้างเป็นเครื่องมือ AI ดัง ใส่กลุ่ม SME พบเหยื่อกว่า 8,500 ราย

การแพร่กระจายมัลแวร์ผ่านเว็บไซต์ปลอมนั้นเรียกได้ว่าเป็นที่นิยม เพราะแฮกเกอร์สามารถใช้กลเม็ดการทำ SEO (Search Engine Optimization) เพื่อให้เว็บไซต์ติดอันดับการค้นหาแล้วหลอกลวงผู้บริโภคให้เข้าใจผิดได้โดยง่าย สำหรับข่าวล่าสุดเรียกได้ว่า แฮกเกอร์กำลังอินเทรนด์กับกระแส AI (ปัญญาประดิษฐ์) เลยทีเดียว

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการที่ทีมวิจัยภัยไซเบอร์จาก Arctic Wolf บริษัทผู้พัฒนาเทคโนโลยีด้านการต่อต้านภัยไซเบอร์ ได้มีการตรวจพบแคมเปญในการแพร่กระจายมัลแวร์ Oyster (หรือเป็นที่รู้จักกันในชื่อ Broomstick และ CleanUpLoader) ผ่านวิธีการวางยา SEO (SEO Poisoning) เพื่อดันให้เว็บไซต์ปลอมขึ้นหน้าหนึ่งของการค้นหาบน Search Engine อย่าง Google โดยเว็บไซต์ปลอมเหล่านี้จะอวดอ้างว่ามีการแจกเครื่องมือด้านไอทียอดนิยมแบบฟรี ๆ เช่น PuTTY และ WinSCP ซึ่งอาจเป็นของแท้แต่ถูกนำมาสอดไส้ฝังมัลแวร์ลงไปภายหลัง และนอกจากการใช้งาน SEO ด้านมืดแล้ว แฮกเกอร์ยังมีการใช้งานโฆษณาเพื่อโปรโมตเว็บปลอม (Malvertising) ให้การแพร่กระจายมัลแวร์เป็นไปอย่างรวดเร็วอีกด้วย

สำหรับตัวมัลแวร์ Oyster นั้น ทางทีมวิจัยกล่าวว่าเมื่อเหยื่อเผลอติดตั้งซอฟต์แวร์ปลอมลงสู่เครื่องนั้น เครื่องก็จะติดมัลแวร์ดังกล่าวในทันที และมัลแวร์ก็จะเริ่มสร้างหลักประกันในการคงอยู่บนระบบของเหยื่อ (Persistence) ด้วยการใช้เครื่องมืออย่าง Task Scheduling เพื่อตั้งเวลาให้มีการรันมัลแวร์ใหม่ทุก ๆ 3 นาที รวมทั้งมีการรันไฟล์ DLL ของมัลแวร์ (twain_96.dll) ผ่านทางคำสั่ง Export ที่อยู่บนฟังก์ชัน DllRegisterServer ของ rundll32.exe เพื่อเป็นการทำ DLL Registration อันเป็นการเพิ่มชื่อ DLL ของมัลแวร์ลงใน Registry ทำให้มีความสามารถในการอยู่บนระบบอย่างทนทานมากขึ้น

นอกจากนั้นทางทีมวิจัยยังได้มีการเปิดเผยรายชื่อเว็บไซต์ปลอมที่อยู่บนแคมเปญนี้บางส่วนอีกด้วย ซึ่งส่วนหนึ่งของรายชื่อเว็บไซต์หลอกลวงนั้น มีดังนี้

- updaterputty[.]com

- zephyrhype[.]com

- putty[.]run

- putty[.]bet, and

- puttyy[.]org

การใช้งาน SEO สายมืดเพื่อแพร่กระจายมัลแวร์ไม่ได้มีแค่แคมเปญที่กล่าวมาข้างต้นเท่านั้น ทางทีมวิจัยจาก Zscaler บริษัทผู้พัฒนาเครื่องมือรักษาความปลอดภัยไซเบอร์แบบคลาวด์ ได้ออกมาเปิดเผยถึงแคมเปญแพร่กระจายมัลแวร์หลากชนิด ไม่ว่าจะเป็น Vidar, Lumma, และ Legion Loader ผ่านทางเว็บไซต์ปลอมที่อ้างตนว่าเป็นเครื่องมือ AI

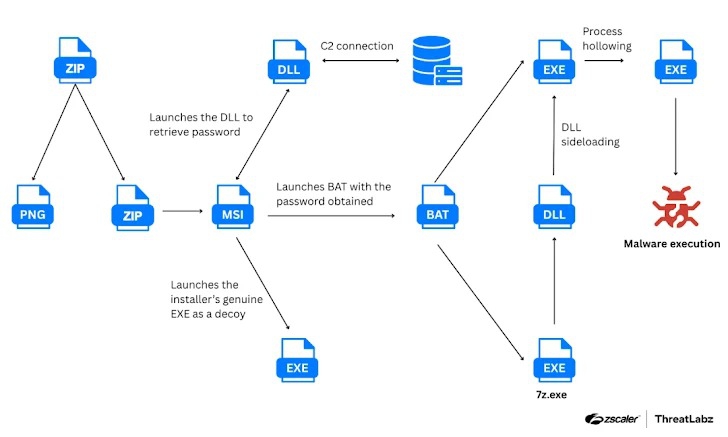

โดยทางทีมวิจัยได้ยกตัวอย่างแคมเปญหนึ่งที่เหมือนเหยื่อเข้าสู่เว็บไซต์ปลอม บนเว็บไซต์ปลอมดังกล่าวนั้นจะมีการฝัง JavaScript ที่ทำหน้าที่ในการเก็บข้อมูลบนเว็บเบราว์เซอร์ของเหยื่อ รวมทั้งตรวจสอบว่าเหยื่อได้การให้เครื่องมือปิดกั้นการโฆษณา (Ad Blocker) หรือไม่ โดยถ้าเงื่อนไขทั้งหมดผ่าน ตัวเว็บไซต์ก็จะพาเหยื่อไปยังโฮสต์ที่ฝากไฟล์มัลแวร์ในรูปแบบไฟล์บีบอัดแบบ ZIP ที่หลอกเหยื่อว่าเป็นเครื่องมือ AI ดังกล่าว โดยตัวไฟล์ ZIP นั้นจะเป็นไฟล์ที่ถูกปิดกั้นด้วยรหัสผ่าน (Password Protected File) ที่เหยื่อจะต้องใส่รหัสผ่านที่ได้รับบนหน้าเพจดาวน์โหลดหน้าสุดท้าย มาเพื่อคลายไฟล์เสียก่อน ซึ่งหลังจากที่คลายไฟล์ได้สำเร็จ ภายในจะเป็นไฟล์ติดตั้งแบบ NSIS Installer ขนาด 800 MB ที่ถูกแฮกเกอร์ทำให้ไฟล์ดูใหญ่กว่าที่ควรเป็น เพื่อหลอกว่าเป็นเครื่องมือ AI ของแท้ ทั้งที่ไม่เป็นความจริงแต่อย่างใด โดยหลังจากที่ทำการติดตั้ง ตัวไฟล์ดังกล่าวก็จะทำการรันสคริปท์ AutoIT (สคริปท์ที่ถูกเขียนขึ้นเพื่อให้ขั้นตอนต่าง ๆ ทำงานแบบอัตโนมัติตามที่ถูกกำหนดไว้) ซึ่งจะนำไปสู่การดาวน์โหลดไฟล์มัลแวร์ (Payload) ของมัลแวร์ Vidar Stealer หรือ Lumma Stealer ซึ่งเป็นมัลแวร์ประเภทเพื่อการขโมยข้อมูล หรือ Infostealer ลงมาติดตั้งบนเครื่องของเหยื่อต่อไป

ภาพจาก: https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html

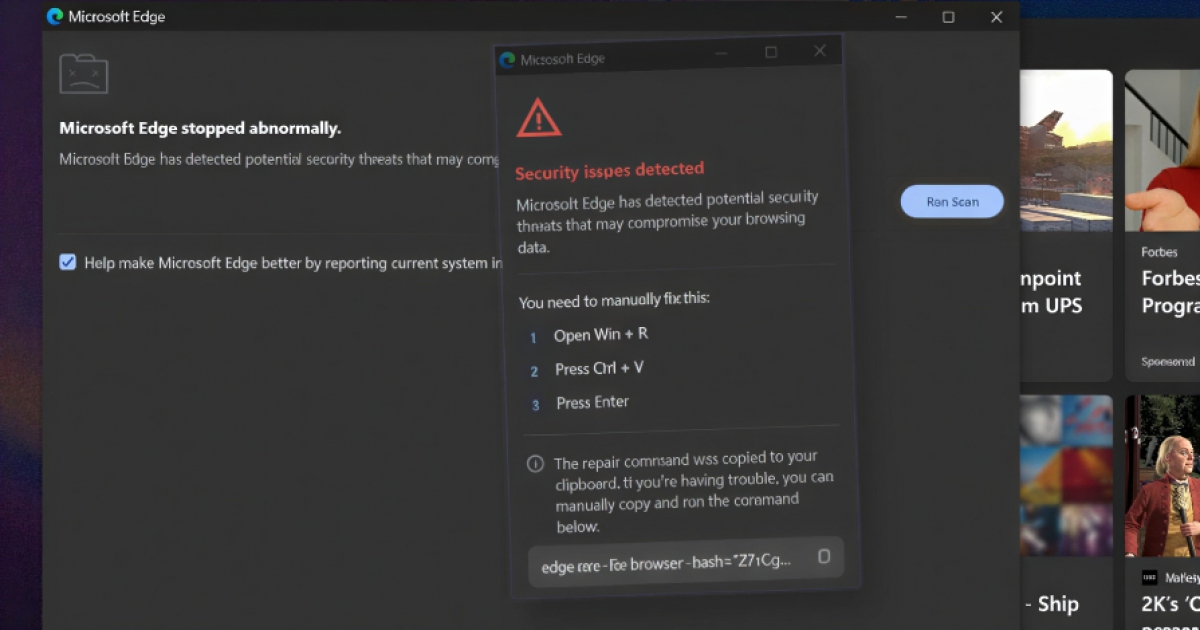

ไม่เพียงเท่านั้นทางแหล่งข่าวยังได้มีการกล่าวถึงการใช้ Captcha ปลอมบนเว็บไซต์ที่แอบอ้างว่าเป็นเครื่องมือ AI และเครื่องมือสำหรับการทำงานชื่อดังหลากชนิด เช่น OpenAI ChatGPT, DeepSeek, Cisco AnyConnect, Google Drive, Microsoft Office, Microsoft Teams, Salesforce, เพื่อ Zoom เพื่อแพร่กระจายมัลแวร์ RedLine Stealer ผ่านทางมัลแวร์นกต่อ (Loader) ที่มีชื่อว่า Hijack Loader โดยวิธีการดังกล่าวนั้นจะเป็นการใช้คำสั่งบน Captcha ล่อลวงให้เหยื่อรันสคริปท์เพื่อการดาวน์โหลดและติดตั้งมัลแวร์ผ่านทางฟังก์ชัน Run บน Windows ซึ่งเป็นวิธีการที่เรียกว่า ClickFix โดยจะเน้นไปยังกลุ่มเหยื่อที่เป็นธุรกิจขนาดเล็กและขนาดกลาง (SME หรือ Small-Medium Enterprise) โดยมีธุรกิจที่ตกเป็นเหยื่อไปแล้วมากถึง 8,500 องค์กร

เมื่อนับตามสถิติของแคมเปญ ClickFix ดังกล่าวแล้วพบว่า ซอฟต์แวร์ปลอมที่เหยื่อหลงดาวน์โหลดไปมากที่สุดคือ Zoom ที่มากถึง 41%, Outlook และ Power Point อย่างละ 16%, Excel ที่ 12%, Word 9%, และ Teams ที่ 5% ขณะที่ส่วนแบ่งของเครื่องมือ AI ดังอย่าง ChatGPT นั้นไม่ได้ถูกระบุไว้ในสถิติดังกล่าว มีเพียงการระบุว่าเมื่อเทียบกับปีที่แล้ว ในช่วงเดือนแรกของ ค.ศ. 2025 (พ.ศ. 2568) ได้มีซอฟต์แวร์ปลอมที่แอบอ้างชื่อ ChatGPT พุ่งมากขึ้นกว่าปีที่แล้วถึง 115% โดยตีเป็นจำนวนไฟล์มากถึง 177 ไฟล์