ESET เตือน ภัยจากการโจมตีแบบ ClickFix เพิ่มขึ้น 517% เทียบกับปีที่แล้ว พร้อมเผยวิธีฝังมัลแวร์แบบใหม่ FileFix

หนึ่งในวิธีการแทรกมัลแวร์ลงบนเครื่องของเหยื่อที่เป็นที่นิยมในปัจจุบันคงหนีไม่พ้น ClickFix หรือการหลอกให้เหยื่อทำตามคำสั่งการบนหน้าจอเพื่อติดตั้งมัลแวร์ลงเครื่อง แต่ความนิยมนั้นมากขึ้นแค่ไหนนั้น ข่าววันนี้อาจเป็นตำตอบสำหรับประเด็นนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้เปิดเผยถึงงานวิจัยจากทางบริษัทผู้พัฒนาแอนตี้ไวรัสที่มีชื่อเสียง ESET ถึงความนิยมของแฮกเกอร์ในการใช้วิธีการอย่าง ClickFix เพื่อฝังมัลแวร์ลงบนเครื่องเหยื่อ ซึ่งการเก็บข้อมูลตั้งแต่ช่วงครึ่งปีหลังของปี ค.ศ. 2024 (พ.ศ. 2567) ถึงช่วงแรกของปีนี้ พบว่าการโจมตีด้วยวิธีการดังกล่าวพุ่งสูงมากถึง 517% ตลอดช่วงเวลาดังกล่าว ซึ่งทางทีมวิจัยกล่าวว่า วิธีการดังกล่าวนั้นเป็นที่นิยมอย่างมากในการปล่อยมัลแวร์หลากสายพันธุ์ ไม่ว่าจะเป็นมัลแวร์ขโมยข้อมูล (Infostealer), เข้าควบคุมเครื่องจากทางไกล (Remote Access Trojan), เรียกค่าไถ่ (Ransomware), แอบขุดเหรียญคริปโต (Cryptominer), เครื่องมือที่ใช้งานหลังการใช้ช่องโหว่ของระบบ(Post-Exploitation Tools) ไปจนถึงมัลแวร์แบบพิเศษต่าง ๆ

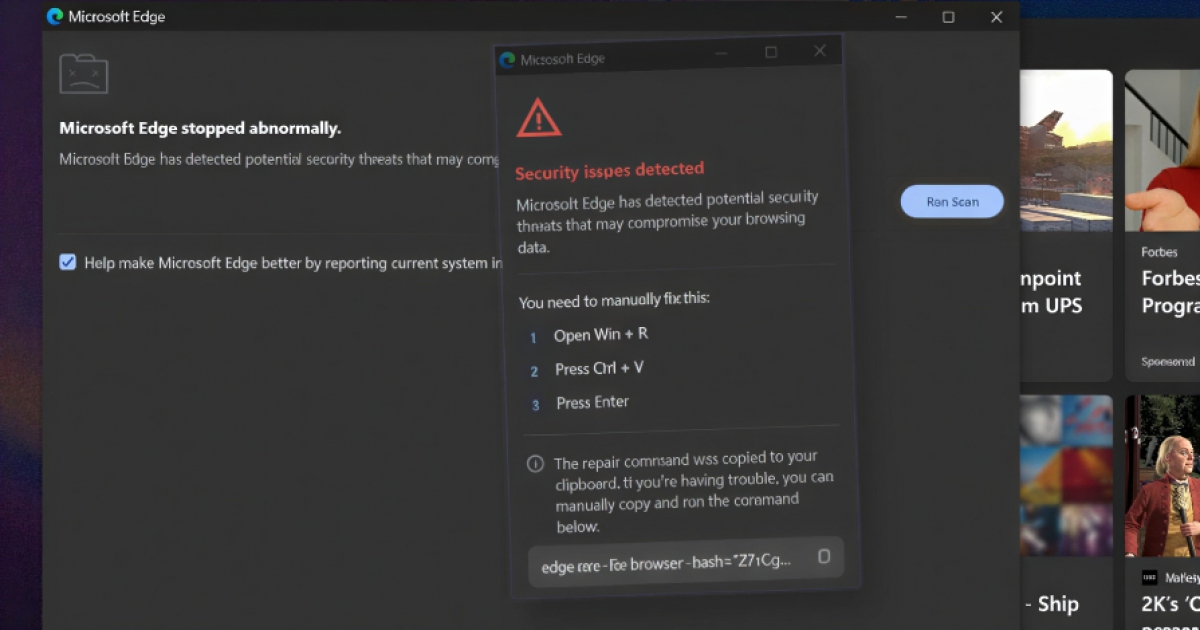

ซึ่งสำหรับกลเม็ด ClickFix ที่เป็นที่นิยมมากที่สุดนั่นคือ การใช้หน้าจอ Captcha ปลอมเพื่อหลอกลวงให้เหยื่อทำการคัดลอกโค้ดสำหรับการรันมัลแวร์ ลงไปรันบนเครื่องของเหยื่อ ซึ่งจะไปสู่การดาวน์โหลด และติดตั้งมัลแวร์ในท้ายที่สุด นอกจากนั้น ยังมีการใช้โฆษณาปลอมเพื่อล่อลวงเหยื่อมายังหน้าเพจที่แอบฝังสคริปท์ ClickFix ไว้อีกด้วย โดยประเทศที่ตกเป็นเหยื่อของวิธีการดังกล่าวสูงสุดนั่นคือ ญี่ปุ่น, เปรู, โปแลนด์, สเปน และสโลวาเกีย

ภาพจาก: https://thehackernews.com/2025/06/new-filefix-method-emerges-as-threat.html

นอกจากในส่วนของข้อมูลเกี่ยวกับการโจมตีแบบ ClickFix แล้ว ทางทีมวิจัยยังได้นำเสนอถึงวิธีการหลอกฝังมัลแวร์แบบใหม่ที่ถูกพัฒนาต่อยอดมาจาก ClickFix อย่าง FileFix ซึ่งเป็นการหลอกให้เหยื่อทำการคัดลอกที่อยู่ของไฟล์ (File Path) ซึ่งเป็นไฟล์มัลแวร์ ไปยังบาร์ระบุที่อยู่ (Address Bar) บน File Explorer โดยเมื่อนำเอาที่อยู่ดังกล่าวไปวางแล้วกด Enter ก็จะนำไปสู่การรันสคริปท์ PowerShell เพื่อดาวน์โหลด และติดตั้งมัลแวร์ลงสู่เครื่องเหยื่อ ซึ่งในการหลอกลวงให้เหยื่อกระทำเช่นนั้น ทางแฮกเกอร์ก็จะใช้วิธีการที่คล้ายคลึงกับ ClickFix แต่แทนที่จะเป็นหน้า Captcha ปลอม กลับเป็นหน้าจอสั่งการให้เหยื่อทำการคัดลอก File Path ที่เมื่อดูเผิน ๆ จะคล้ายคลึงกับที่อยู่ของไฟล์ตามปกติ แต่แท้จริงแล้วมีการเพิ่ม # ไว้หน้า File Path เพื่อซ่อนคำสั่งในการรัน PowerShell ซึ่งตัว File Path ดังกล่าวนั้นจะมีลักษณะดังนี้

"Powershell.exe -c ping example.com# C:\decoy.doc"