พบแฮกเกอร์ทำการดาวน์เกรดระบบความปลอดภัย Remote Desktop เพื่อให้สามารถเข้าสู่เครื่องเหยื่อได้ง่าย

Remote Desktop นั้นเป็นเครื่องมือที่ทั้งใช้ในการทำงานระยะไกลได้อย่างมีประสิทธิภาพ และก็เป็นเครื่องมือที่เป็นช่องทางให้แฮกเกอร์สามารถเข้าควบคุมเครื่องของเหยื่อได้เช่นเดียวกัน ทำให้ตัวระบบจะต้องมีการป้องกันอย่างเป็นพิเศษ แต่แฮกเกอร์ก็สามารถก้าวข้ามระบบป้องกันดังกล่าวได้

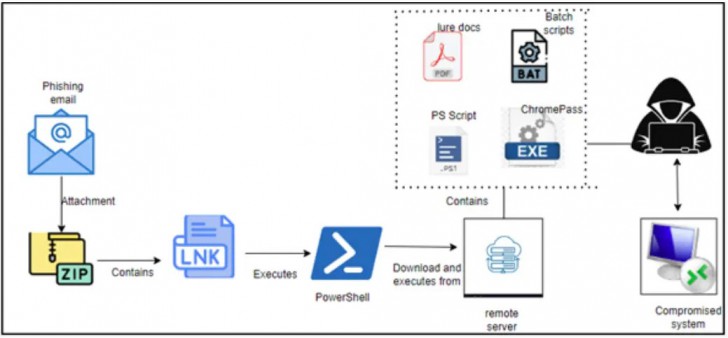

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบรูปแบบการโจมตีของแฮกเกอร์ซึ่งมีจุดมุ่งหมายที่จะทำให้ระบบการป้องกันภัยระหว่างการใช้งาน Remote Desktop อ่อนแอลง เพื่อทำให้สามารถเข้าควบคุมระบบได้ง่ายกว่าเดิม ด้วยการใช้วิธีการ Phishing ผ่านอีเมล ร่วมกับไฟล์ Internet Shortcut แบบ LNK เพื่อแทรกซึมเข้าสู่ระบบในระดับผู้ดูแลระบบ (Administration) เพื่อทำการตั้งค่าความปลอดภัยของ Remote Desktop ให้มีความต้องการสิทธิ์ในการเข้าถึงในระดับที่ต่ำลง จนแฮกเกอร์สามารถใช้การติดต่อผ่าน Remote Desktop Protocol หรือ RDP โดยไม่ต้องได้รับอนุญาตได้ โดยการโจมตีในคราวนี้นั้นพุ่งเป้าไปยังธุรกิจทางด้านสุขภาพ เช่น โรงพยาบาล และ คลินิก ต่าง ๆ

ซึ่งขั้นตอนการโจมตีนั้นเริ่มต้นขึ้นด้วยการส่งอีเมล Phishing ไปสู่เป้าหมายให้ทำการดาวน์โหลดไฟล์บีบอัดในรูปแบบ .Zip ซึ่งภายในนั้นบรรจุไฟล์ .LNK ไว้ โดยถ้าเหยื่อเชื่อคำของแฮกเกอร์ เปิดไฟล์ดังกล่าวขึ้นมา สคริปท์ที่ซ่อนอยู่ในนั้นก็จะทำการดาวน์โหลด และรันไฟล์ PoweShell Scripts ซึ่งตัว Power Scripts ก็จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อทำการดาวน์โหลดไฟล์ที่จำเป็นลงมา อันประกอบด้วยไฟล์ตัวหลอกลวงในรูปแบบเอกสารแบบ .PDF ซึ่งเป็นไฟล์ที่ถูกป้องกันด้วยรหัสผ่าน (Password Protected), ไฟล์ ChromePass.exe (แหล่งข่าวไม่ได้ระบุเพิ่มเติมว่าทำหน้าที่อะไร), ไฟล์ BAT Scripts, และ ไฟล์ PowerShell Scripts อีกตัวหนึ่งที่มีการบรรจุการตั้งค่าในส่วนควบคุมบัญชีผู้ใช้งาน User Account Control (UAC) เอาไว้ ซึ่งตัวสคริปท์นั้นจะทำการตรวจสอบตัว Registry ว่าที่ผ่านมานั้น UAC บนระบบได้ถูกเปิดไว้หรือไม่ ? และ Prompt ในส่วนของ Administrator Consent ยังมีการเปิดไว้อยู่หรือไม่ ? เพื่อทำการปิด

ภาพจาก : https://cybersecuritynews.com/hackers-downgrading-remote-desktop-security/

นอกจากนั้นแล้วตัว PowerShell Scripts ดังกล่าวยังมีความสามารถเก็บข้อมูลต่าง ๆ เพื่อส่งกลับไปยังแฮกเกอร์ ซึ่งข้อมูลที่ PowerShell Scripts ทำการเก็บนั้นมีดังนี้

- ชื่อของเครื่องคอมพิวเตอร์ และ ชื่อผู้ใช้งาน (Username)

- ไฟล์ต่าง ๆ ที่ถูกบันทึกไว้ล่าสุดบนโฟลเดอร์ C:UsersAppDataRoamingMicrosoftWindowsRecent.

- ข้อมูลการตั้งค่าเครือข่ายที่ถูกบันทึกไว้ใน “ipconfig /all”.

- รายชื่อผู้ใช้งานต่าง ๆ ที่ถูกบันทึกไว้บนเครื่อง

- ข้อมูลบันทึกการล็อกอินเข้าสู่ระบบ

- ตรวจสอบข้อมูลกลุ่มผู้ใช้งาน (User Groups) ที่เกี่ยวข้องกับผู้ใช้งานที่อยู่บนเครื่อง

- เก็บข้อมูลการยกเว้นที่ถูกบันทึกไว้ในโฟลเดอร์ Excluded ของ Windows Defender.

- รายชื่อซอฟต์แวร์แอนตี้ไวรัสต่าง ๆ ที่ติดตั้งอยู่

- บันทึก Processes ที่กำลังงานอยู่ที่มีการใช้งาน “tasklist”.

- เก็บข้อมูลของระบบที่ถูกบันทึกไว้ใน “systeminfo”.

- ไฟล์ต่าง ๆ ที่ถูกบันทึกไว้ในโฟลเดอร์ “C:WindowsTempOneDriveLogOneDrive.log”.

หลังจากที่เก็บข้อมูลต่าง ๆ ที่กล่าวไว้ข้างต้น พร้อมทั้งปิดส่วน UAC เป็นที่เรียบร้อยแล้ว แฮกเกอร์ก็จะทำสร้างผู้ใช้งานใหม่ พร้อมสิทธิ์ในการใช้งานระบบระดับผู้ดูแล (Administrator) ที่มีชื่อว่า “BootUEFI แล้วจึงปฏิบัติการในการลดระดับความปลอดภัยของระบบอย่างที่ได้กล่าวไว้ข้างต้น

สำหรับในการป้องกันนั้น แหล่งข่าวได้ระบุว่า องค์กรจะต้องมีการวางระบบกลั่นกรองอีเมลอย่างเข้มงวด, มีการตรวจสอบการทำงานของ UAC ตลอดเวลา รวมไปถึง ดูแลด้านระบบความปลอดภัยของส่วน RDP อย่างเป็นพิเศษ เช่น การใช้งานระบบยืนยันตัวตนหลายชั้น (Multi-Factors Authentication หรือ MFA) และสำหรับผู้ใช้งานระดับพนักงานนั้น ต้องระมัดระวังตัวในการเปิดอีเมล และระวังเป็นพิเศษถ้าพบเจอไฟล์ .LNK เป็นต้น