ระวังไฟล์ติดตั้ง Microsoft Teams ปลอม ดาวน์โหลดแล้วได้มัลแวร์ ValleyRAT แทน

ถึงแม้ยุคแห่งการทำงานแบบทำงานจากบ้าน หรือ Work From Home จะค่อย ๆ เสื่อมสลายไปหลังหมดยุคโควิด แต่แอปพลิเคชันสำหรับการประชุมทางไกลอย่าง Microsoft Teams ก็ยังเป็นที่นิยมเพราะทำให้กิจกรรมทางธุรกิจหลายอย่างยังคงเป็นไปได้โดยง่าย และนั่นก็ได้กลายมาเป็นหนึ่งในแอปพลิเคชันที่มักถูกแอบอ้างเพื่อปล่อยมัลแวร์มากสุดตัวหนึ่ง เช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญใหม่ของกลุ่มแฮกเกอร์ Silver Fox ซึ่งเป็นกลุ่มแฮกเกอร์ไม่ทราบที่มา ได้ทำแคมเปญล่อลวงให้ผู้ถูกโจมตีหลงเชื่อว่าถูกโจมตีด้วยฝีมือแฮกเกอร์ชาวรัสเซีย ผ่านทางแคมเปญการปล่อยมัลแวร์ ValleyRAT (หรือ Winos 4.0) ภายในประเทศจีน ด้วยวิธีการวางยาการค้นหาผ่านทาง Search Engine หรือ SEO Poisoning ให้กับเหยื่อที่กำลังค้นหาเพื่อดาวน์โหลดซอฟต์แวร์ยอดนิยมอย่าง Microsoft Teams เพื่อล่อให้เหยื่อเข้ามายังเว็บไซต์ปลอมที่มีตัวเลือกให้ดาวน์โหลดซอฟต์แวร์ดังกล่าว ซึ่งตัวไฟล์นั้นจะถูกตั้งชื่อเป็นภาษารัสเซียว่า "MSTчamsSetup.zip" ทำให้เหยื่อคิดว่าตัวไฟล์นั้นมาจากรัสเซีย แต่แท้จริงนั้นดาวน์โหลดมาจากเครือข่าย Alibaba Cloud ซึ่งเป็นบริการของจีนเอง

ภาพจาก : https://thehackernews.com/2025/12/silver-fox-uses-fake-microsoft-teams.html

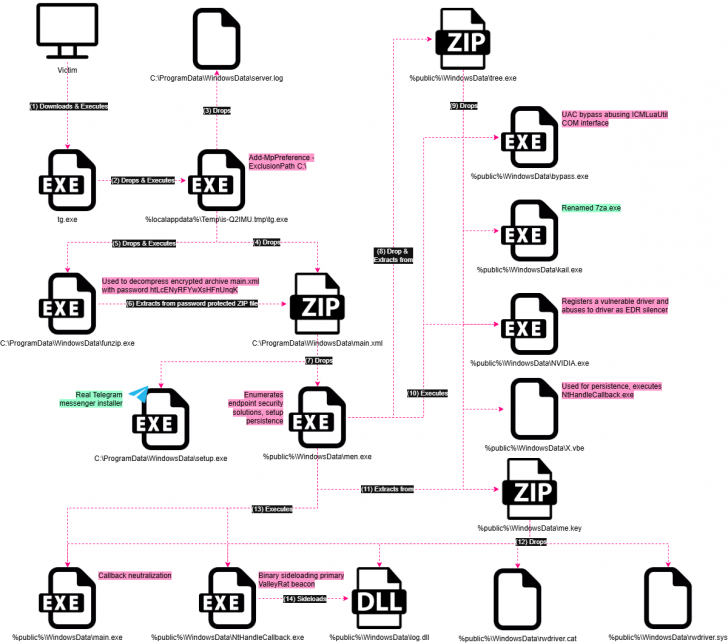

หลังจากที่ดาวน์โหลดมาแล้วทำการคลายไฟล์ออกมา ก็จะพบไฟล์ติดตั้งที่มีชื่อว่า "Setup.exe" ซึ่งไฟล์นี้จะเป็นไฟล์ติดตั้งซอฟต์แวร์ Microsoft Teams ที่มีการฝังมัลแวร์ดังกล่าวเอาไว้ ซึ่งในการติดตั้งนั้น ตัวไฟล์จะมีการสแกนว่าใน Process นั้นมีซอฟต์แวร์ป้องกันภัยอย่าง 360 Total Security ("360tray.exe") รันอยู่หรือไม่ รวมทั้งทำการเพิ่มรายชื่อยกเว้น (Exclusion List) ไปยัง Microsoft Defender Antivirus เพื่อยกเว้นจากการถูกสแกน แล้วจึงทำการเขียนไฟล์ Microsoft Teams เวอร์ชันฝังมัลแวร์ลงไปยัง "AppDataLocal" เพื่อให้ขั้นตอนการถูกยกเว้นสมบูรณ์ แล้วจึงทำการเขียนไฟล์เพิ่มเติมลงไปยังเซิฟเวอร์ดังนี้

- "AppDataLocalProfiler.json"

- "AppDataRoamingEmbarcaderoGPUCache2.xml"

- "AppDataRoamingEmbarcaderoGPUCache.xml"

- "AppDataRoamingEmbarcaderoAutoRecoverDat.dll"

หลังขั้นตอนดังกล่าวเสร็จสิ้นตัวมัลแวร์ก็จะทำการโหลดข้อมูลจากไฟล์ "Profiler.json" และ "GPUcache.xml" ขึ้นมา แล้วทำการรันไฟล์ DLL ของมัลแวร์ลงไปยังหน่วยความจำโดยตรงผ่านทาง Process ที่มีชื่อว่า "rundll32.exe" ทำให้ตรวจจับได้ยากมากขึ้นเนื่องจากเป็น Process ของแท้ของตัว Windows เอง แล้วจึงทำการเชื่อมต่อการเซิร์ฟเวอร์เพื่อดาวน์โหลดไฟล์มัลแวร์ (Payload) ชุดสุดท้ายลงมาติดตั้ง

สิ่งที่ทำให้ทางทีมวิจัยจาก ReliaQuest บริษัทพัฒนาเครื่องมือปัญญาประดิษฐ์ หรือ AI (Artificial Intelligence) สำหรับการต่อต้านภัยไซเบอร์มองว่าแคมเปญดังกล่าวเป็นแคมเปญแบบใส่ความ (False Flag) นั้นมาจากการที่นอกจากตัวไฟล์ถูกดาวน์โหลดจากเครือข่ายของจีนตามที่กล่าวมาข้างต้นแล้ว ตัวมัลแวร์อย่าง ValleyRAT (หรือ Winos 4.0) นั้นเป็นมัลแวร์ที่ถูกสร้างโดยเครือข่ายแฮกเกอร์ชาวจีนอีกด้วย ซึ่งมัลแวร์ตัวนี้ถูกพัฒนาต่อยอดมาจากมัลแวร์ Gh0st RAT โดยมัลแวร์ตัวนี้มีความสามารถในการเข้าควบคุมเครื่องของเหยื่อจากระยะไกล, ลักลอบขโมยไฟล์ (Exfiltration) จากเครื่องของเหยื่อ, ขโมยข้อมูลอ่อนไหวต่าง ๆ จากเครื่องของเหยื่อ เช่น พวกรหัสผ่านต่าง ๆ, ส่งคำสั่ง (Command) ต่าง ๆ เข้าเครื่องของเหยื่อผ่านมัลแวร์ที่ติดตั้งอยู่, รวมไปถึงการคงอยู่ในระบบเป้าหมาย (Persistence) ของเหยื่อ โดยมัลแวร์ในกลุ่มนี้จะเป็นที่นิยมใช้งานในหมู่เครือข่ายแฮกเกอร์ของจีน ทำให้มีข้อสันนิษฐานออกมาเช่นนั้น