CVE หรือ Common Vulnerabilities and Exposures คืออะไร ? เกี่ยวข้องกับความปลอดภัย และช่องโหว่อย่างไร ?

moonlightkz

moonlightkz

moonlightkz

moonlightkz

CVE หรือ Common Vulnerabilities and Exposures คืออะไร ?

และ เกี่ยวข้องกับความปลอดภัย และช่องโหว่อย่างไร ?

เคยสงสัยกันบ้างไหมว่า เวลาอ่านรายงานที่เกี่ยวข้องกับการโจมตีทางไซเบอร์ เมื่อมีการกล่าวถึงช่องโหว่ด้านความปลอดภัย มักจะมีการระบุช่องโหว่เอาไว้เป็นรหัส เช่น CVE-2020-28188, CVE-2019-12725 ฯลฯ รหัสเหล่านี้ คือ อะไร บอกอะไรเราได้บ้าง หากอยากรู้คำตอบล่ะก็ เชิญอ่านต่อได้เลยจ้า

Common Vulnerabilities and Exposures หรือ CVE คืออะไร ?

Common Vulnerabilities and Exposures (CVE) เป็นโครงการรักษาความปลอดภัย ที่มีเป้าหมายสำคัญในการดูแลซอฟต์แวร์ที่เผยแพร่แบบสาธารณะ โดยโครงการนี้ได้รับเงินทุนสนับสนุนจากกระทรวงความมั่นคงแห่งมาตุภูมิของรัฐบาลกลางแห่งประเทศสหรัฐอเมริกา และกำกับดูแลโดยองค์กรไม่แสวงหาผลกำไร MITRE Corporation

CVE เป็นเสมือนอภิธานศัพท์ของช่องโหว่ต่าง ๆ มันใช้ระบบ Security Content Automation Protocol (SCAP) ในการรวบรวมข้อมูลช่องโหว่ความปลอดภัย เพื่อเปิดเผยสู่สาธารณะ โดยมันจะทำเป็นรายการโดยอ้างอิงจากตัวระบุข้อมูลต่าง ๆ แล้วจัดตั้งชื่อไอดีเฉพาะตัวให้แต่ละรายการที่ถูกค้นพบ ทั้งนี้ในข้อมูล CVE จะไม่มีการเผยแพร่ข้อมูลทางเทคนิค หรือวิธีแก้ปัญหาแต่อย่างใด

อย่างที่บอกไป ว่าการมีอยู่ของรายการ CVE ของ MITRE Corporation ก็เพื่อใช้มันเป็นอภิธานศัพท์ หรือพจนานุกรมรายการช่องโหว่ที่ได้รับการเผยแพร่สู่สาธารณะ แม้มันจะเป็นฐานข้อมูล แต่จุดประสงค์ในการมีอยู่ของมันเป็นการวางมาตรฐานในการสื่อสาร และสนทนาเกี่ยวกับช่องโหว่เป็นหลัก เพื่อให้เกิดความเข้าใจตรงกันว่ากำลังอ้างอิงถึงช่องโหว่ตัวไหนได้อย่างชัดเจน

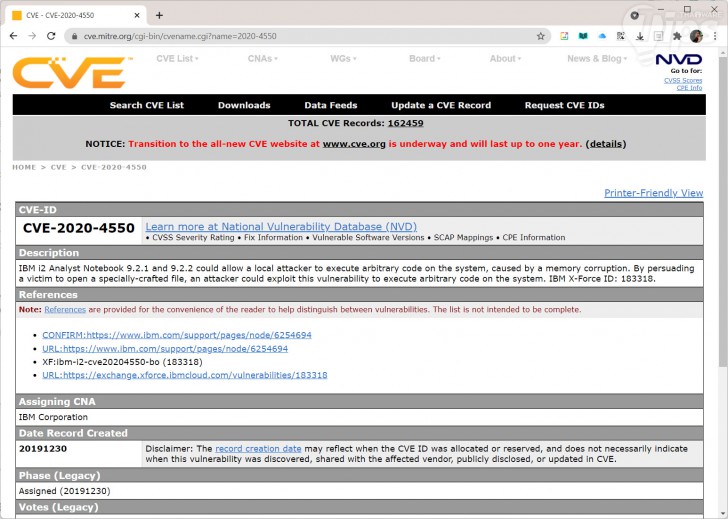

หลังจากที่ข้อมูลช่องโหว่ได้รับการจัดสร้างไอดีเสร็จแล้ว ข้อมูลจะปรากฏอยู่บนฐานข้อมูลของ MITRE และในหลายวันถัดมา ทาง National Vulnerability Database (NVD) ก็จะเผยแพร่ข้อมูลช่องโหว่ดังกล่าวพร้อมกับวิเคราะห์ความปลอดภัยที่เกี่ยวข้องเพิ่มเติมเข้าไปด้วย

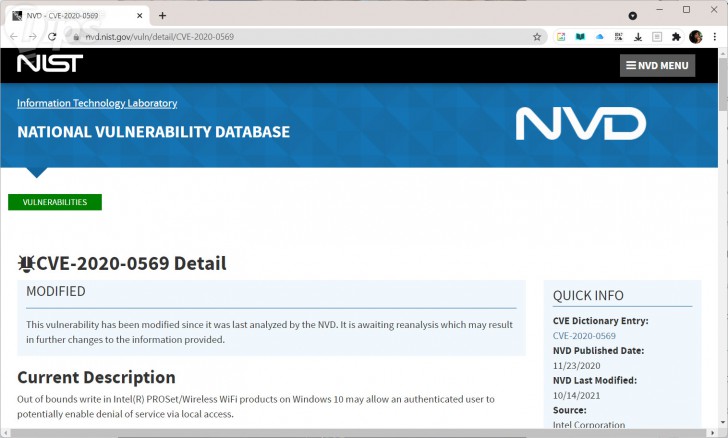

โดย National Vulnerability Database (NVD) เป็นฐานข้อมูลช่องโหว่แห่งชาติ อีกตัวหนึ่งของรัฐบาลกลางแห่งประเทศสหรัฐอเมริกา ที่รวบรวมข้อมูลจากฐานข้อมูลหลายแห่งเอาไว้ด้วยกัน โดยมีฐานข้อมูลจาก Common Vulnerabilities and Exposures (CVE) เป็นองค์ประกอบหลัก

ข้อมูลบนฐานข้อมูลของ National Vulnerability Database (NVD)

การระบุค่า Common Vulnerabilities and Exposures (CVE)

ในการตั้งชื่อไอดีของรายการบนฐานข้อมูล Common Vulnerabilities and Exposures (CVE) ทุกรายการจะได้ชื่อที่ไม่ซ้ำกันโดยมีสูตรในการตั้งชื่อไอดีดังนี้

CVE + ปี + หมายเลข ตัวอย่างเช่น CVE-2020-28188

หมายเลข CVE แต่ละรายการจะถูกกำหนดค่าโดย MITRE Corporation อย่างไรก็ตาม ในความเป็นจริงแล้ว ค่าหมายเลข CVE สามารถมาจากบริษัทพาณิชย์ที่ได้รับการรับรองอนุญาตให้แต่งตั้งค่าหมายเลข CVE ได้เช่นกัน ซึ่งก็มีอยู่หลายบริษัท อ้างอิงจากข้อมูลในเดือนธันวาคม ค.ศ. 2018 (พ.ศ. 2561) มีถึง 93 บริษัทที่ได้รับสิทธิ์ในการตั้งค่าหมายเลข CVE ได้ โดยจะเรียกว่า CVE Numbering Authorities (CNA) รายชื่อบริษัทเหล่านี้ก็ เช่น Adobe, Apple, Cisco, Linux, Google, HP, IBM, Microsoft, Mozilla, Oracle, Red Hat ฯลฯ

นอกเหนือไปจาก ชื่อไอดีเฉพาะตัวแล้ว ทาง MITRE Corporation ยังมีการระบุวันที่ช่องโหว่ถูกเพิ่มเข้าไปในฐานข้อมูล และคำอธิบายด้วยว่าช่องโหว่ดังกล่าวมีลักษณะเป็นอย่างไร และหากช่องโหว่ดังกล่าวได้รับรายงานมาจากแหล่งข้อมูลอื่น ก็จะมีการระบุลิงก์ที่มากลับไปยังผู้ที่รายงานช่องโหว่เป็นคนแรกให้ด้วย

รายงานช่องโหว่เพื่อรับ CVE IDs ได้อย่างไร ?

สมมติว่าคุณค้นพบช่องโหว่ด้านความปลอดภัย แล้วต้องการรายงานเพื่อเพิ่มข้อมูลเข้าไปในฐานข้อมูลของ Common Vulnerabilities and Exposures (CVE) ก็มีวิธีส่งข้อมูลอยู่หลายช่องทาง

โดยส่วนใหญ่ก็จะติดต่อไปยังบริษัทที่ได้รับสิทธิ์ CVE Numbering Authorities (CNA) แน่นอนว่า MITRE Corporation ที่เป็นผู้รับผิดชอบดูแลหลักก็รับแจ้งเช่นกัน สามารถศึกษารายละเอียดเพิ่มเติมได้ที่ : https://cve.mitre.org/cve/identifiers/index.html

อีกช่องทางหนึ่ง ที่นักพัฒนาหลายคนแนะนำไว้ตามเว็บบอร์ดหลายแห่ง คือ แจ้งข้อมูลผ่านระบบ Mailing list ที่นิยมใช้ในการแจ้งเตือนเรื่องความปลอดภัย อย่างเช่น Bugtraq จากนั้น ทาง MITRE Corporation ก็จะตอบรับ และเผยแพร่ CVE ให้เมื่อผ่านการตรวจสอบ

อย่างไรก็ตาม มีสิ่งหนึ่งที่พึงระลึกไว้สักหน่อย แม้การรายงานช่องโหว่จะเป็นบริการที่มีบทบาทสำคัญต่อชุมชนซอฟต์แวร์ แล้วคุณก็รู้สึกว่า ช่องโหว่ต่าง ๆ เป็นเรื่องเร่งด่วนที่ควรเผยแพร่ให้สาธารณชนรับรู้เพื่อจะได้เตรียมการป้องกันตัวได้ทันเวลา แต่ในความเป็นจริง มันไม่ง่ายอย่างนั้นนะ

กว่าที่รายงาน CVE จะแสดงผลในฐานข้อมูลของ MITRE Corporation ได้ อาจจะใช้เวลาหลายวัน หรือหลายเดือน มันมีเรื่องข้อห้าม และการละเว้นที่เกี่ยวข้องกับกระบวนการเซ็นเซอร์ทางการค้าที่ต้องผ่านการอนุญาตก่อน จึงจะสามารถเผยแพร่ออกมาได้ รวมไปถึงจากการที่ทาง MITRE Corporation เอง ก็มีทรัพยากรไม่เพียงพอที่จะตอบสนองต่อรายงานช่องโหว่ที่มีเข้ามาเป็นจำนวนมากอีกด้วย

CVSS คะแนนบอกระดับความอันตราย ของช่องโหว่

Common Vulnerabilities and Exposures (CVE) ทุกรายการจะได้รับคะแนนประเมินจาก National Vulnerability Database (NVD) ด้วย โดยเรียกว่า Common Vulnerability Scoring System (CVSS)

ระดับคะแนนนี้จะช่วยในการประเมินความรุนแรงของช่องโหว่ดังกล่าว เพื่อให้นักพัฒนาตัดสินใจได้ง่ายขึ้นว่า จะรับมือกับช่องโหว่นี้อย่างไร และตอนไหน เช่น ถ้าเป็นช่องโหว่ที่มีความรุนแรงมาก ก็จะพิจารณายกเลิกงานทั้งหมดที่ถืออยู่ในมือ เพื่อไปทุ่มทรัพยากรแก้ไขปัญหาอย่างเร่งด่วนที่สุดก่อน

หลักเกณฑ์การให้คะแนน Common Vulnerability Scoring System (CVSS) จะพิจารณาจากตัวชี้วัดหลายอย่าง ประกอบไปด้วย ความยากง่ายในการโจมตี, ความซับซ้อน, ระดับความลับของช่องโหว่, เงื่อนไขในการโจมตี ฯลฯ

ระบบคะแนน CVSS จะมีอยู่ 2 รูปแบบ คือ CVSS v2.0 สำหรับความรุนแรงระดับ "ต่ำ" และ CVSS v3.0 สำหรับความรุนแรงระดับ "สูง"

| CVSS v2.0 Ratings | CVSS v3.0 Ratings | ||

|---|---|---|---|

| Severity | Base Score Range | Severity | Base Score Range |

| None | 0.0 | ||

| Low | 0.0-3.9 | Low | 0.1-3.9 |

| Medium | 4.0-6.9 | Medium | 4.0-6.9 |

| High | 7.0-10.0 | High | 7.0-8.9 |

| Critical | 9.0-10.0 | ||

CVE กับ NVD ต่างกันอย่างไร ?

อย่างที่กล่าวไปแล้วว่า National Vulnerability Database (NVD) ใช้ฐานข้อมูลจาก Common Vulnerabilities and Exposures (CVE) ด้วย บางคนก็เลยมีคำถามขึ้นมาว่า แล้วมันแตกต่างกันอย่างไร ?

คำตอบก็ คือ Common Vulnerabilities and Exposures (CVE) เหมือนเป็นพจนานุกรมที่รวมชื่อช่องโหว่ พร้อมคำอธิบายเอาไว้ ส่วน National Vulnerability Database (NVD) จะมีการนำเสนอข้อมูลการวิเคราะห์ช่องโหว่เพิ่มเข้ามาด้วย

แม้ทั้งคู่จะแยกการทำงานกันออกเป็นสองส่วน แต่ข้อมูลภายในฐานข้อมูลจะมีการเชื่อมต่อกันตลอดเวลา เวลามีการอัปเดตข้อมูล ทั้งคู่ก็จะได้รับการอัปเดตข้อมูลเหมือนกันด้วยเช่นกันในทันที และอยู่ภายใต้การควบคุมดูแลของสำนักงานรักษาความมั่นคงปลอดภัยไซเบอร์ และการสื่อสาร ที่กระทรวงความมั่นคงแห่งมาตุภูมิของรัฐบาลกลางแห่งสหรัฐอเมริกาเหมือนกัน