มัลแวร์ใหม่ VoidLink มีระบบลบตัวเองทิ้งอัตโนมัติ มุ่งหน้าเข้าโจมตีผู้ใช้ Linux

ระบบปฏิบัติการ Linux นั้น ถึงแม้จะเป็นระบบเปิด แต่ก็มักจะขึ้นชื่อในด้านความปลอดภัยที่มีมากกว่า Windows พอสมควร และผู้ใช้งานก็มักจะเป็นเหล่าผู้เชี่ยวชาญด้านคอมพิวเตอร์ที่มีความรู้ในการใช้งานทำให้มีความปลอดภัยมากยิ่งขึ้น แต่ก็ใช่ว่าจะไม่มีมัลแวร์เลย

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการที่ทีมวิจัยจาก Check Point บริษัทผู้เชี่ยวชาญด้านการจัดการกับภัยไซเบอร์ตรวจพบแคมเปญการแพร่กระจายมัลแวร์ VoidLink ซึ่งมุ่งเน้นการโจมตีระบบคลาวด์ที่ใช้งานระบบปฏิบัติการ Linux ในการจัดการระบบโดยมัลแวร์ตัวนี้มีความสามารถในการหลบหลีกการถูกตรวจจับได้อย่างเป็นเยี่ยม ทั้งยังมีความสามารถในการลบตัวเองหลังจากที่ทำงานเสร็จสิ้นได้อีกด้วย ซึ่งตัวมัลแวร์นั้นถูกเขียนขึ้นด้วยภาษา Zig ซึ่งมักเป็นภาษาโปรแกรมที่ใช้ในการพัฒนาโครงสร้างพื้นฐานของระบบคลาวด์ แสดงให้เห็นถึงจุดประสงค์ในการโจมตีระบบคลาวด์โดยเฉพาะของมัลแวร์ตัวนี้ ซึ่งความสามารถอีกอย่างหนึ่งที่น่ากลัวคือ ความสามารถในการปรับตัวของมันเองให้เข้ากับระบบคลาวด์ของหลากผู้ให้บริการที่มักจะมีพฤติกรรม และธรรมชาติในการทำงานที่แตกต่างกัน โดยมัลแวร์จะรองรับการทำงานบนระบบคลาวด์ต่อไปนี้ AWS, GCP, Azure, Alibaba, และ Tencent ซึ่งตัวมัลแวร์นั้นจะรันอยู่ในตัวบรรจุ (Container) ของ Kubernetes หรือ Docker แล้วเริ่มทำการตรวจจับพฤติกรรมของระบบคลาวด์ และปรับเปลี่ยนกลยุทธ์การโจมตีจากภายในตัวบรรจุนั้น

ภาพจาก : https://cybersecuritynews.com/new-voidlink-cloud-native-malware/

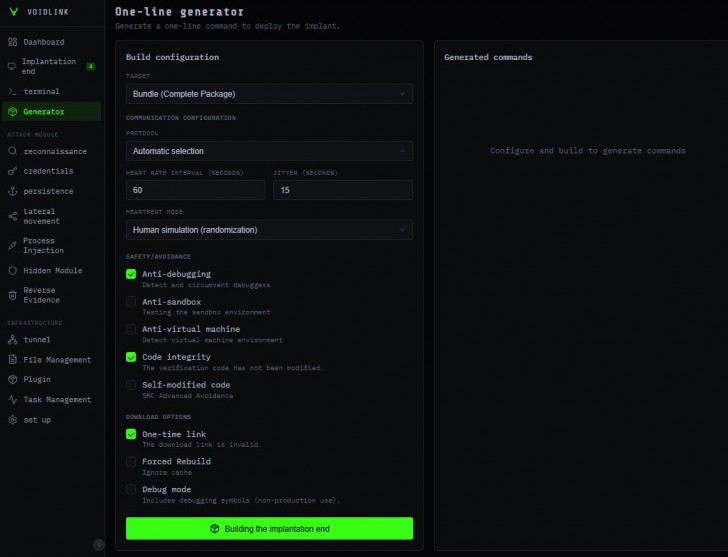

ตัวมัลแวร์ยังรองรับปลั๊กอิน (Plug In) มากมายถึง 37 ตัว ซึ่งปลั๊กอินเหล่านี้จะทำงานในรูปแบบของ Object ที่โหลดผ่าน Runtime แล้วทำการรันผ่านทางหน่วยความจำ (Memory) โดยตรงคล้ายคลึงกับการทำงานของไฟล์ Beacon Object ของมัลแวร์ Cobalt Strike นอกจากนั้นตัวมัลแวร์ยังมีความสามารถในการขโมยรหัสผ่านในการใช้งานสภาพแวดล้อมคลาวด์ (Cloud Environment) และจากเครื่องมือควบคุมระบบหลายรุ่น เช่น Git เป็นต้น ทำให้เปิดทางให้แฮกเกอร์สามารถเข้าถึงข้อมูลลับต่าง ๆ ที่อยู่ภายในระบบคลาวด์ได้โดยง่าย

ในส่วนของความสามารถในการแฝงตัวบนระบบที่เป็นจุดเด่นของมัลแวร์ตัวนี้นั้น ตัวมัลแวร์หลังจากที่ถูกติดตั้งลงบนเครื่องของเป้าหมายได้สำเร็จแล้ว มัลแวร์จะทำการสแกนหาเครื่องมือด้านความปลอดภัย และเครื่องมือปกป้องแกนกลางของระบบ (Kernel Hardening Technology) รวมไปถึงเครื่องมือประเภท EDR (Endpoint Dectection and Response) ต่าง ๆ ซึ่งหลังจากที่การสแกนเสร็จสิ้น ตัวมัลแวร์จะเริ่มทำการคำนวณความเสี่ยงเพื่อค้นหาวิธีการหลบเลี่ยงที่ดีที่สุด เช่น ในสภาวะที่มีการตรวจจับอย่างเข้มข้น ตัวมัลแวร์ก็จะทำการลดความเร็วในการปฏิบัติการลง เรียกได้ว่าเป็นมัลแวร์ที่มีความฉลาดล้ำมาก

ในส่วนของการโจมตีส่วนของ Kernel ของ Linux นั้น ตัวมัลแวร์จะทำการปล่อยเครื่องมือ Rootkit ที่ตรงกับ Kernel รุ่นนั้น ๆ ออกมา เช่น ถ้าเป็นรุ่นที่ต่ำกว่า 4.0 เป็นการใช้งาน LD_PRELOAD, รุ่น 4.0 หรือ สูงกว่า จะเป็นการใช้งาน Rootkit ที่มีความสามารถในการซ่อน Process, ไฟล์, และ Network Socket รวมไปถึงโมดูลของตัว Rootkit เอง แต่ถ้าเป็น รุ่น 5.5 หรือ สูงกว่า ที่มีการสนับสนุนการใช้งาน eBPF ก็จะปล่อย Rootkit ที่ทำงานบนพื้นฐานของ eBPF ลงมาแทน ถือว่าเป็นมัลแวร์ที่มีความสามารถในการปรับตัวอันยอดเยี่ยม

ที่ร้ายมากไปกว่านั้นคือตัวมัลแวร์ยังมีการบรรจุโค้ดพิเศษที่มีความสามารถในการถอดรหัส (Decyption) ตัวเองในส่วนที่ถูกป้องกัน (Protected Region) บนหน่วยความจำ และทำการเข้ารหัส (Encryption) ตัวเองในยามที่ไม่ได้ทำงาน ยิ่งทำให้ระบบการตรวจจับ ตรวจหาได้ยากมากขึ้นไปอีก นอกจากนั้นยังมีการตรวจจับความพยายามในการดีบั๊ก (Debugging) และความพยายามที่จะดัดแปลง (Tampering) ใด ๆ อีกด้วย ซึ่งถ้าตรวจจับเมื่อไหร่ ตัวมัลแวร์จะทำการลบตัวเองรวมทั้งทุกร่องรอยที่เกิดขึ้นบนระบบทันที เพื่อสร้างความยากลำบากให้กับทีมวิเคราะห์