แฮกเกอร์จีน DarkSpectre ฝังมัลแวร์ลงเบราว์เซอร์ เหยื่อกว่า 9 ล้านคน

เว็บเบราว์เซอร์นั้นนอกจากจะเป็นตัวกลางของผู้ใช้งานคอมพิวเตอร์ในการเข้าสู่โลกของอินเทอร์เน็ตมาอย่างยาวนานแล้ว ก็ยังเป็นหนึ่งในเป้าหมายของการโจมตีหลักของแฮกเกอร์เนื่องจากถ้าเข้าถึงเว็บเบราว์เซอร์ได้ ก็จะนำไปสู่การเข้าถึงข้อมูลลับต่าง ๆ ของเหยื่อได้โดยง่าย

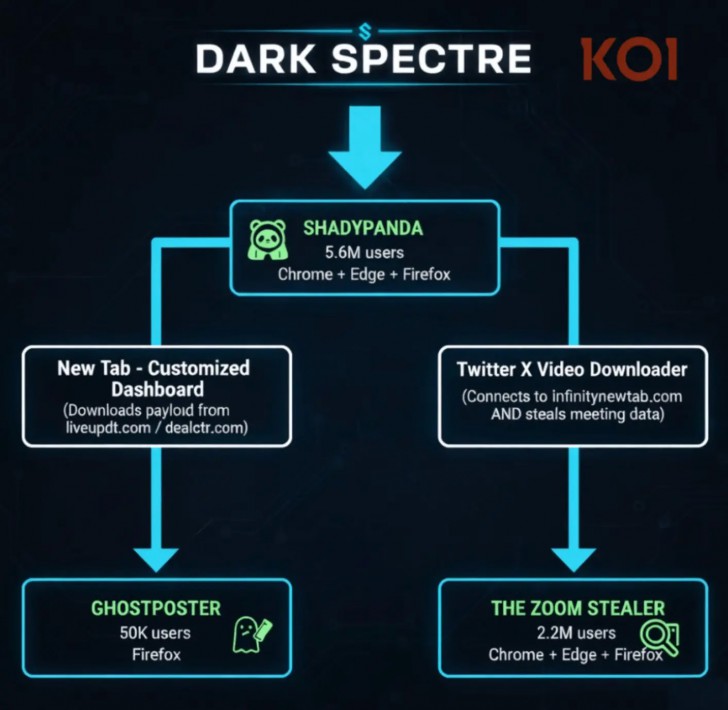

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ผ่านทางส่วนเสริมของเว็บเบราว์เซอร์ หรือ Extension โดยกลุ่มแฮกเกอร์จากประเทศจีน DarkSpectre ซึ่งเป้าหมายนั้นครอบคลุมเว็บเบราว์เซอร์ยอดนิยมถึง 3 ตัว นั่นคือ Chrome, Edge และ Firefox โดยในปัจจุบันนั้นมีการตรวจพบว่ามีเหยื่อจากการโจมตีโดยแคมเปญนี้มากถึง 8,800,000 รายเลยทีเดียว ซึ่งการแพร่กระจายมัลแวร์นั้นไม่ได้มีแค่ตัวเดียว แต่มีการใช้มัลแวร์ถึง 3 ตัว นั่นคือ

- ShadyPanda ที่ส่งผลต่อเว็บเบราว์เซอร์ Chrome, Edge, และ Firefox มีผู้ตกเป็นเหยื่อ 5,600,000 ราย

- Zoom Stealer ส่งผลต่อเว็บเบราว์เซอร์ Chrome, Edge, และ Firefox มีผู้ตกเป็นเหยื่อ 2,200,000 ราย

- GhostPoster ส่งผลต่อเว็บเบราว์เซอร์ Firefox มีผู้ตกเป็นเหยื่อ1,050,000 ราย

ที่สำคัญคือ การโจมตีด้วยมัลแวร์ทั้ง 3 ตัวนั้นไม่ได้เป็นการโจมตีแบบแยกแคมเปญ แต่ทุกอย่างอยู่รวมบนแคมเปญเดียวกัน ซึ่งแผนการปล่อยมัลแวร์ทุกตัวนั้นล้วนแต่มีการประสานการทำงานร่วมกันอย่างแนบเนียน เป็นขั้นเป็นตอน ซึ่งทางทีมวิจัยจาก Koi Security บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ได้เผยว่า ทางกลุ่มแฮกเกอร์นั้นได้ทำการวางยาไว้บน Extensions ที่ดูคล้ายกับเป็น Extensions ของแท้ที่ไม่มีพิษมีภัย ให้คนได้ดาวน์โหลดไปติดตั้งใช้งานนานมากกว่า 5 ปี ถึงค่อยทำการหย่อนตัวมัลแวร์ (Payload) ลงสู่เครื่องของเหยื่อ โดยทางทีมวิจัยนั้นได้ตรวจพบความเชื่อมโยงของมัลแวร์ต่าง ๆ ข้างต้นระหว่างทำการวิเคราะห์โครงสร้างพื้นฐานของมัลแวร์ ShadyPanda

ซึ่งในการตรวจสอบโครงสร้างพื้นฐานของมัลแวร์ดังกล่าวนั้น ทางทีมวิจัยพบว่าแฮกเกอร์ได้มีการใช้งาน 2 โดเมน infinitynewtab[.]com และ infinitytab[.]com ซึ่งเป็นโดเมนที่ใช้งานได้จริงและไม่มีพิษภัย ในการจัดการกับฟีเจอร์ของตัว Extension อย่างฟีเจอร์ Weather Widgets และ New Tab Pages ขณะที่โดเมนกลุ่มเดียวกันนี้ก็ได้มีการติดต่อกับโครงสร้างพื้นฐานของมัลแวร์อย่างเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ไปในเวลาเดียวกัน ด้วยการจัดการโครงสร้างพื้นฐานอย่างชาญฉลาด แนบเนียน และทำงานร่วมกันได้อย่างไร้รอยต่อนี้เอง นำไปสู่การแพร่กระจายมัลแวร์ทั้ง 3 ตัว ซึ่งทางทีมวิจัยยังพบอีกว่า โครงสร้างพื้นฐานตัวนี้มีความเชื่อมโยงกับ Extensions ที่ทำหน้าที่ในการแพร่กระจายมัลแวร์มากถึง 100 Extensions เลยทีเดียว

ภาพจาก : https://cybersecuritynews.com/darkspectre-hackers-infected-8-8-million-chrome-users/

เทคนิคในการปล่อยมัลแวร์ที่น่าสนใจที่สุดนั้น ทางทีมวิจัยได้ทำการนิยามเทคนิคดังกล่าวว่าเป็นการวาง “ระเบิดเวลา” ไว้บน Extension ซึ่งตัวระเบิดนั้นจะอยู่ในสภาพนิ่งเฉย (Dormant) เป็นเวลายาวนานก่อนที่จะปล่อย Payload ใส่เครื่องของเหยื่อ โดยได้ยกตัวอย่างเช่น ส่วนเสริมที่มีชื่อว่า “New Tab – Customized Dashboard” จะอยู่เฉย ๆ เป็นเวลา 3 วันหลังจากที่ถูกติดตั้งลงบนเว็บเบราว์เซอร์ก่อนที่จะทำการติดต่อกับเซิร์ฟเวอร์ C2 เพื่อดาวน์โหลด Payload ลงมา ซึ่งจากการตรวจสอบแหล่งดาวน์โหลดส่วนเสริม (Marketplace) พบว่าตัวส่วนเสริมนั้นยังถูกมองว่าเป็นส่วนเสริมของแท้ และรีวิวจากผู้ใช้งานก็ไม่พบสิ่งผิดปกติบนส่วนเสริมแต่อย่างใด นอกจากนั้นในส่วนของการทำงานของส่วนเสริมดังกล่าวนั้น จะเริ่มทำการปล่อยมัลแวร์หลังจากที่ตัวส่วนเสริมถูกตรวจสอบจากระบบรักษาความปลอดภัยบนเครื่องจนครบแล้วเท่านั้น เรียกได้ว่าทั้งซ่อนตัว และทำงานได้อย่างแนบเนียนเป็นอย่างมาก ทั้งยังใช้เทคนิคการหลบเลี่ยงการถูกตรวจจับเพิ่มเติมด้วยการทำงานระหว่างที่ตัวเว็บไซต์ถูกโหลดขึ้นมาเพียง 10% เพื่อให้เครื่องมือตรวจจับนั้น ตรวจจับช่วงเวลาการทำงาน (Routine) ได้ยากยิ่งขึ้น

สำหรับในส่วนของตัว Payload นั้นก็มีการซ่อนตัวเป็นอย่างดีด้วยการแฝงมากับไฟล์รูปแบบสกุล PNG ที่ทำหน้าที่เป็นไฟล์โลโก้ของแอปพลิเคชัน ซึ่งภายในไฟล์นั้นจะมีการซ่อนสคริปท์ในรูปแบบ JavaScript โดยสคริปท์ตัวนั้นจะมีการบรรจุหลายอย่างไว้รวมกันแบบหลายชั้น (Multilayers) เช่น การเข้ารหัสแบบถูกสร้างขึ้นมาโดยเฉพาะ (Custom Encoding), ระบบเข้ารหัสแบบ XOR, และโค้ดพิเศษสำหรับการจัดการกับระบบรักษาความปลอดภัยบนเครื่อง ซึ่งเมื่อถูกรันขึ้นมาก็จะนำไปสู่การดาวน์โหลด JavaScript ขนาด 65 KB อีกตัวหนึ่งลงมาจากเซิร์ฟเวอร์ C2 ที่จะช่วยให้แฮกเกอร์เลือกว่าจะรันอะไรบนเบราว์เซอร์ของเหยื่อโดยที่ไม่ต้องทำการอัปเดตเพิ่มเติมที่อาจนำไปสู่การถูกตรวจสอบโดยระบบรักษาความปลอดภัยซ้ำสอง