มัลแวร์ GlassWorm อัปเกรดตัวเองไปอีกขั้น คราวนี้โจมตีบน macOS ได้แล้ว

มัลแวร์ GlassWorm ซึ่งเป็นมัลแวร์ที่มุ่งขโมยข้อมูลบนกระเป๋าเงินคริปโตเคอร์เรนซี นั้นเคยเป็นข่าวโด่งดังมาแล้วช่วยหนึ่ง ซึ่งในระยะนั้นจะเน้นการโจมตีกลุ่มผู้ใช้งานระบบปฏิบัติการ Windows เป็นหลัก แต่ในคราวนี้ผู้ใช้ระบบ macOS จะนิ่งนอนใจไม่ได้อีกต่อไป เพราะมัลแวร์ตัวนี้ได้พัฒนามาอีกขั้นจนสามารถโจมตีระบบ macOS ได้แล้ว

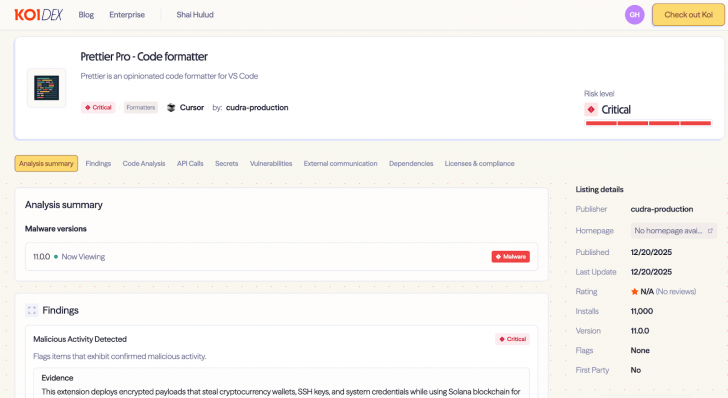

จากรายงานโดยเว็บไซต์ TechNadu ได้กล่าวถึงการกลับมาของมัลแวร์ GlassWorm รุ่นใหม่ที่มีความสามารถในการเข้าถึงระบบ macOS ซึ่งแต่เดิมนั้นตัวมัลแวร์เคยโจมตีระบบ Windows ผ่านทางการแอบอ้างตัวเป็นส่วนเสริมของเว็บเบราว์เซอร์ (Extension) ที่มีชื่อว่า Visual Studio Code แต่ในคราวนี้สำหรับเวอร์ชัน macOS นั้น ตัวมัลแวร์กลับแอบอ้างตนเป็น Extension สำหรับเว็บเบราว์เซอร์บน macOS ซึ่งส่วนเสริมนี้มีอยู่ 3 ตัว (ทางแหล่งข่าวไม่ได้บอกชื่อไว้) โดยส่วนเสริมนั้นถูกปล่อยให้ดาวน์โหลดบนตลาดส่วนเสริม Open VSX Marketplace ซึ่งมีผู้ตกเป็นเหยื่อดาวน์โหลดไปแล้วมากถึง 50,000 ราย

ภาพจาก : https://www.technadu.com/glassworm-malware-evolves-to-target-macos-systems-with-hardware-wallet-trojans/617262/

สิ่งที่ทำให้มัลแวร์เวอร์ชัน macOS มีความแตกต่างจากเวอร์ชัน Windows คือ ตัวมัลแวร์จะใช้งาน JavaScript เป็นไฟล์ในการส่งมัลแวร์เข้าเครื่อง (Payload) แทนการซ่อนสคริปท์ในรูปแบบ Unicode แฝงอยู่ในโค้ดภาษา Rust บนเวอร์ชัน Windows ทั้งยังมีการใช้งานเครือข่าย Blockchain ของ Solana ในการทำหน้าที่เป็นเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ด้วยกระเป๋า (Wallet) Solana ซึ่งเป็นเทคนิคการใช้เครือข่าย Blockchain ให้เป็นประโยชน์อย่างก้าวล้ำ ตามความเห็นของทางทีมวิจัยจาก Koi Security บริษัทผู้เชี่ยวชาญด้านภัยไซเบอร์ซึ่งเป็นผู้ตรวจพบมัลแวร์เวอร์ชันนี้กล่าวไว้

ส่วนของ Payload นั้น มีการเข้ารหัสโค้ดมัลแวร์ไว้ภายใน JavaScript ด้วยอัลกอริทึมเข้ารหัสแบบ AES-256-CBC ซึ่งใช้ทำหน้าที่ในการดึงที่อยู่ของเซิร์ฟเวอร์ C2 มาจากเครือข่าย Solona ตามเครื่องมือปลายทาง (Endpoint) ที่ถูกระบุไว้ภายในตัวโค้ด ตัว Payload นี้ได้ถูกสร้างขึ้นมาเพื่อให้สามารถทำงานได้ 3 รูปแบบในเวลาเดียวกันโดยมีความเข้ากันได้กับแพลตฟอร์ม macOS อย่างเต็มเปี่ยม นั่นคือ

- การฝังตัวอย่างเงียบเชียบ (Stealth Execution) ด้วยการใช้งาน AppleScript แทน PowerShell เพื่อให้เข้ากันได้กับแพลตฟอร์มนี้

- การคงตัวเองในระบบ (Persistence) ผ่านทางการดัดแปลง LaunchAgents แทนการใช้งาน Registry keys และ Scheduled Tasks ทำให่มัลแวร์สามารถทำงานใหม่ได้ทุกครั้ง ที่มีการรีบูทเครื่องขึ้นมาใหม่

- การขโมยข้อมูลในฐานข้อมูล (Database Theft) พุ่งเป้าไปยังรหัสผ่านใน Keychain โดยตรง

นอกจากนั้น ตัวมัลแวร์ยังได้มีการหลบเลี่ยงการถูกตรวจจับโดยระบบของ Apple ด้วยการหน่วงเวลาการรัน (Delayed Execution) เป็นเวลา 15 นาที เพื่อหลบเลี่ยงการถูกจับเข้าสภาวะจำลองเพื่อการตรวจสอบ (Sanbox) ที่จะหมดเวลาหลังจากที่ถูกใช้งานเป็นเวลา 5 นาที (Time Out) ซึ่งรูปแบบการทำงานนี้ถูกฝังเป็นค่าคงที่อยู่ภายในโค้ดของมัลแวร์ (Hardcoded)

และสิ่งที่ทำให้มัลแวร์ตัวนี้มีความร้ายกาจที่สุดคือ ความสามารถในการถึงกระเป๋าคริปโตเคอร์เรนซีแบบฮาร์ดแวร์ หรือ Hardware Wallet โดยตัวมัลแวร์หลังจากที่ถูกรันขึ้นมาก็จะทำการสแกนหาแอปพลิเคชันสำหรับการใช้งาน Hardware Wallet อย่าง Ledger Live และ Trezor Suite ที่ถูกติดตั้งอยู่บนเครื่อง เพื่อที่จะดักจับการทำงานในการส่งข้อมูลระหว่างตัว Wallet และตัวแอปพลิเคชัน, การเข้าควบคุมการโอนย้ายเงินของกระเป๋า, หรือดักจับรหัสกู้ข้อมูลกระเป๋าเงิน หรือ Seed Phrase ระหว่างเหยื่อทำการกู้กระเป๋าเงินขึ้นมา เป็นต้น