แฮกเกอร์ใช้เกมปลอม ล่อลวงให้เหยื่อติดตั้งมัลแวร์ Botnet "ซึนเดเระ"

คำว่า “ซึนเดเระ” หรือ Tsundere อาจเป็นคำที่เป็นที่รู้จักกันดีในหมู่ผู้ที่ชอบดูอนิเมะ หรืออ่านหนังสือการ์ตูนมังงะ โดยเป็นคำที่อธิบายพฤติกรรมแบบปากอย่างใจอย่างของตัวละคร ทว่าเมื่อคำนี้กลายเป็นชื่อของมัลแวร์ ก็คงไม่ใช่เรื่องสนุกอีกแล้ว

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบการแพร่ระบาดของมัลแวร์ประเภทเปลี่ยนเครื่องของเหยื่อให้กลายเป็นส่วนหนึ่งของระบบมัลแวร์ในการยิงระบบที่ใหญ่กว่า หรือ Botnet ที่มีชื่อว่า Tsundere ที่ถูกตรวจพบครั้งแรกในช่วงกลางปีที่ผ่านมาโดยฝีมือของทีมวิจัยจากบริษัทผู้พัฒนาเครื่องมือต่อต้านมัลแวร์ชื่อดัง Kaspersky และในแคมเปญครั้งนี้ก็เป็นการแพร่กระจายด้วยการสมอ้างเป็นวิดีโอเกมชื่อดัง ด้วยการตั้งชื่อไฟล์เลียนแบบ เช่น Valorant, r6x (Rainbow Six Siege X), และ cs2 (Counter-Strike 2) เป็นต้น โดยเมื่อเหยื่อทำการดาวน์โหลดไฟล์ติดตั้งในรูปแบบ MSI (Microsoft Software Installer) ก็จะไปสู่การติดตั้งไฟล์ Node.js ซึ่งจะนำไปสู่การดาวน์โหลดมัลแวร์นกต่อ (Loader) ลงมาติดตั้ง โดยตัว Loader นี้จะทำการถอดรหัส (Decryption) ไฟล์มัลแวร์ (Payload) ซึ่งก่อนหน้าที่จะทำการดาวน์โหลดตัว Payload ลงมาติดตั้งนั้น ตัวมัลแวร์จะทำการดาวน์โหลดไฟล์ Libraries ลงมา 3 ตัวเพราะเตรียมภาวะแวดล้อม (Environment) ให้กับมัลแวร์ก่อน ซึ่งไฟล์ดังกล่าวนั้นประกอบด้วย

- PM2 เป็น Library ที่จะช่วยรับประกันว่าตัวมัลแวร์ Tsundere จะทำงานบนระบบได้ตลอดเวลา

- WS เป็น Library สำหรับใช้ในการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ผ่านทางช่องทาง WebSocket

- Ether เป็น Library สำหรับการใช้งานระบบสัญญาอัจฉริยะ (Smart Contract) ของเครือข่าย Blockchain อย่าง Ethereum

ซึ่งในการทำงานของ 2 ตัวหลังนั้น ตัวมัลแวร์ Tsundere นั้นจะใช้งานระบบ Smart Contract ผ่านทางเครือข่าย Ethereum ในการดึงข้อมูลจากเซิร์ฟเวอร์ C2 ผ่านทางช่องทาง WebSocket (เช่น ws://193.24.123[.]68:3011 หรือ ws://185.28.119[.]179:1234) ซึ่งด้วยความสามารถของระบบ Blockchain นั้นทำให้โครงสร้างพื้นฐานของมัลแวร์ตัวนี้มีความแข็งแกร่งมาก โดยหลังจากที่ตัวมัลแวร์ได้รับที่อยู่ของเซิร์ฟเวอร์ C2 แล้ว ตัวมัลแวร์ก็จะทำการตรวจสอบว่า ที่อยู่ในรูปแบบ WebSocket URL นั้นมีความถูกต้องหรือไม่ ซึ่งถ้าถูกต้อง ตัวมัลแวร์ก็จะทำการติดต่อกับที่อยู่ดังกล่าวเพื่อดาวน์โหลดโค้ด JavaScript ลงมาเพื่อรันบนเครื่องของเหยื่อ

ภาพจาก : https://thehackernews.com/2025/11/tsundere-botnet-expands-using-game.html

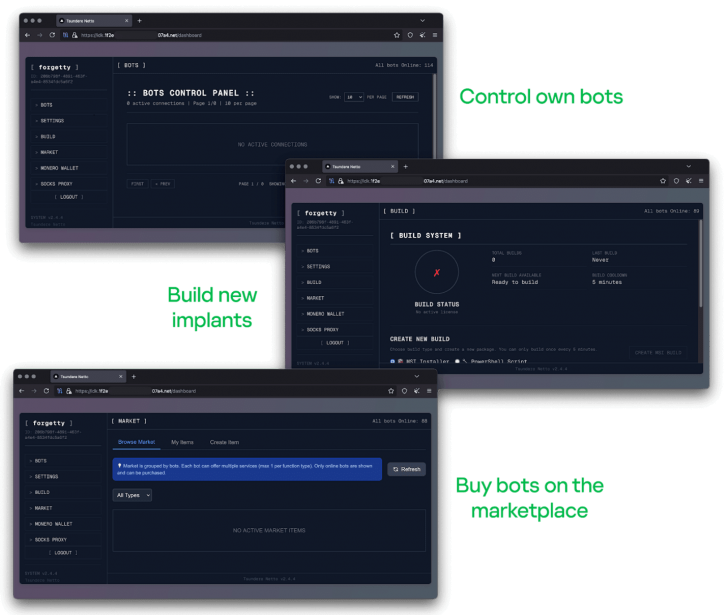

ตัวมัลแวร์นั้นมีฟีเจอร์แผงควบคุม (Control Panel) ที่สร้างความสะดวกให้กับแฮกเกอร์ผู้ใช้งานเป็นอย่างมากในการจัดการมัลแวร์ ไม่ว่าจะเป็นฟีเจอร์สร้างไฟล์ปลอมสำหรับใช้การติดตั้งในรูปแบบไฟล์ MSI และ สคริปท์ PowerShell, เครื่องมือสำหรับจัดการสิทธิ์บนเครื่องของเหยื่อในระดับผู้ดูแล (Admin หรือ Administrator), เครื่องมือสำหรับการตรวจสอบจำนวนเครื่องที่ติด หรือ Bot ซึ่งจะนำไปสู่การเข้าควบคุมใช้งานเป็นเครื่องมือในการยิงระบบที่ใหญ่กว่าต่อไป

สำหรับที่มาของมัลแวร์ดังกล่าวนั้นยังไม่มีความชัดเจน แต่เมื่อทางทีมวิจัยได้ทำการตรวจสอบโค้ดของมัลแวร์นั้นก็พบว่ามีการใช้งานภาษารัสเซียสำหรับการบันทึกการทำงาน (Log) ทำให้คาดว่าผู้พัฒนานั้นอาจเป็นกลุ่มแฮกเกอร์ชาวรัสเซีย