พบช่องโหว่ในแอปกรอบรูปบน Android ดาวน์โหลดมัลแวร์ลงอุปกรณ์ได้ โดยที่เหยื่อไม่รู้ตัว

อุปกรณ์ต่าง ๆ ในยุคนี้ มักจะมีแอปพลิเคชันนานาชนิด ตั้งแต่แอปพลิเคชันที่ช่วยงานได้หลายอย่าง แอปพลิเคชันเสริมไลฟ์สไตล์ ตลอดจนแอปพลิเคชันไร้สาระอื่น ๆ แต่แอปพลิเคชันหลายตัวมักจะมีช่องโหว่ ที่อาจทำให้การใช้ชีวิตทั่วไปนั้นตกอยู่ใต้ความเสี่ยงแทนได้

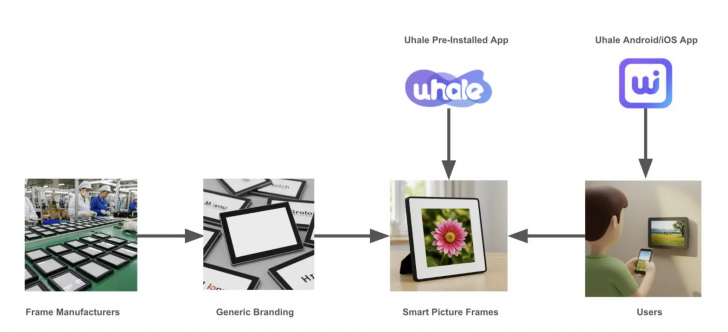

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการที่ทีมวิจัยจาก Quokka Cybersecurity บริษัทผู้เชี่ยวชาญด้านความปลอดภัยบนโทรศัพท์มือถือ ได้ตรวจพบสิ่งผิดปกติบนแอปพลิเคชันที่ใช้สนับสนุนกรอบรูป Android (Android Photo Frame) ซึ่งกรอบดังกล่าวนั้นมีอยู่หลายแบรนด์ ไม่ว่าจะเป็น BIGASUO, WONNIE, และ MaxAngel โดยตัวกรอบรูปนั้นจะทำงานอยู่บนระบบปฏิบัติการ Android และใช้งานสำหรับการตั้งโชว์รูปแบบดิจิทัลผ่านทางแอปพลิเคชันสนับสนุนอย่าง Uhale ซึ่งตัวแอปพลิเคชันนี้เองที่กำลังเป็นประเด็น เพราะทางทีมวิจัยพบว่าตัวแอปพลิเคชันมีช่องว่างที่นำไปสู่การแอบดาวน์โหลดมัลแวร์ลงมาบนเครื่องโดยที่ผู้ใช้งานไม่จำเป็นต้องแตะต้องทำอะไรเลยหลังจากที่ผู้ใช้งานทำการเชื่อมต่อตัวกรอบรูปกับระบบเครือข่ายภายในบ้าน หรือสำนักงานเรียบร้อยแล้ว ทำให้นอกจากแฮกเกอร์จะเข้าควบคุมเครื่องได้แล้ว แฮกเกอร์อาจสามารถใช้กรอบรูปดิจิทัลดังกล่าวเป็นตัวกลางในการแพร่กระจายมัลแวร์ไปทั่วระบบเครือข่ายภายในสถานที่นั้น ๆ อีกด้วย

ภาพจาก : https://cybersecuritynews.com/android-photo-frames-app-downloads-malware/

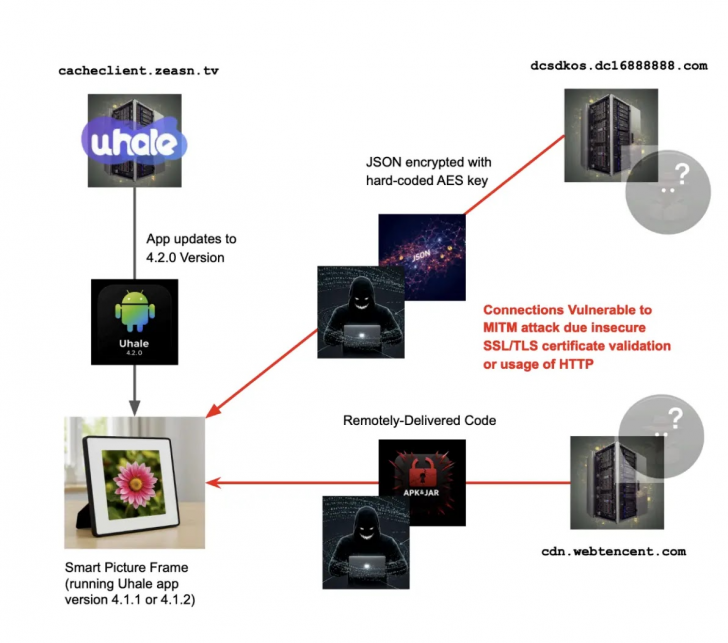

ซึ่งปัญหาดังกล่าวนั้นเกิดจากการที่ตัวแอปพลิเคชันนั้นมีการจัดการด้านความปลอดภัยที่ค่อนข้างแย่ ซึ่งตัวแอปพลิเคชันนั้นใช้การจัดการความปลอดภัยในระดับซอฟต์แวร์ แทนที่จะใช้ตามมาตรฐานความปลอดภัยยุคปัจจุบัน ซึ่งทางทีมวิจัยอธิบายว่า ตัวผู้พัฒนาแอปพลิเคชันนั้นได้พัฒนาตัวแอปพลิเคชันที่พึ่งพาการใช้งาน Android 6.0 ซึ่งล้าสมัยไปแล้ว ทั้งยังเป็น Android ในแบบที่ปิดฟีเจอร์ความปลอดภัยไว้อีกด้วย นอกจากนั้นในตัวของแอปพลิเคชันเองยังใช้การฝังโค้ดกุญแจเข้ารหัส (Encryption Key) แบบค่าคงที่ (Hardcoded) ที่มีค่าว่า DE252F9AC7624D723212E7E70972134D ไว้ภายในตัวแอปพลิเคชันอีกด้วย ซึ่งเป็นการรักษาความปลอดภัยที่ไม่ตรงตามมาตรฐานปัจจุบัน ซึ่งช่องโหว่เหล่านี้รวมกันแล้วทำให้แฮกเกอร์สามารถเข้าเจาะเพื่อใช้ประโยชน์จากตัวแอปพลิเคชันได้ง่ายมาก

นอกจากนั้นแล้ว ตัวแอปพลิเคชันยังมีระบบการยืนยันความถูกต้องของใบรับรอง (Certificate Validation) ที่อ่อนแอ โดยหลังจากที่ตัวกรอบรูปได้ถูกบูทขึ้นมาแล้วทำการตรวจสอบหาอัปเดต ตัวกรอบรูปจะทำการติดต่อกับเซิร์ฟเวอร์ dcsdkos.dc16888888[.]com ผ่านทางโปรโตคอล HTTPS ซึ่งในขั้นนี้ ปัญหาจะเกิดขึ้นจากที่ตัวแอปพลิเคชัน Uhale นั้นมีการใช้เครื่องมือยืนยันความถูกต้อง (Validator) อย่าง checkServerTrusted ซึ่งถูกฝังอยู่ภายใน com.nasa.memory.tool[.]lf ที่พร้อมจะยอมรับใบรับรองทุกตัว ถึงแม้จะไม่ถูกยืนยันความถูกต้องอย่างครบถ้วนก็ตาม ทำให้แฮกเกอร์สามารถแทรกแซงการติดต่อสื่อสารระหว่างตัวแอปพลิเคชันกับเซิร์ฟเวอร์ และยิงโค้ดที่นำไปสู่การติดตั้งมัลแวร์ที่มีการใช้กุญแจที่ตรงกับกุญแจเข้ารหัสที่ถูก Hardcoded ลงมาบนเครื่องได้อย่างง่ายดาย เพราะตัวเครื่องมือตรวจสอบจะรีบยอมรับใบรับรองของโค้ดนั้นทันที และเครื่องมือรักษาความปลอดภัยภายในก็จะทำการถอดรหัสโค้ดที่แท้จริงเป็นมัลแวร์นั้นลงเครื่อง เพียงเพราะกุญแจที่อยู่ภายในตัวโค้ดนั้น ตรงกับกุญแจที่ถูก Hardcoded เอาไว้

ภาพจาก : https://cybersecuritynews.com/android-photo-frames-app-downloads-malware/

ซึ่งตัวโค้ดที่ถูกสิ่งเข้ามานั้นจะเป็นลิงก์สำหรับการดาวน์โหลดไฟล์สำหรับการรันในรูปแบบ Dalvik Executable ที่ตัวแอปจะทำการดาวน์โหลดไฟล์ดังกล่าวลงมารันติดตั้งอย่างอัตโนมัติด้วยการใช้เทคนิคที่มีชื่อว่า Java Reflection โดยตัวไฟล์ Executable ดังกล่าวจะถูกรันผ่านทาง DexClassLoader ที่มีหน้าที่ในการดาวน์โหลดโค้ดจากแหล่งภายนอกลงมาบนเครื่อง นำมาสู่การติดตั้งมัลแวร์ในรูปแบบไฟล์ JAR มาเก็บไว้ในโฟลเดอร์ datadatacom.zeasn.framefiles[.]honor ตามมาด้วยการค้นหาทางเข้า (Entry-Point) ที่ถูกกำหนดมาล่วงหน้าแล้ว (Predefined) ผ่านทาง com.sun.galaxy.lib.OceanInit[.]init อย่างอัตโนมัติ

ซึ่งจากการที่ตัวแอปพลิเคชันมีสิทธิ์ในการเข้าถึงตัวระบบในระดับ System อยู่แล้ว ในขณะเดียวกันฟีเจอร์ด้านความปลอดภัยบนตัวกรอบรูป SELinux ก็ถูกปิดอยู่ (Disabled) แต่ คำสั่งในกลุ่ม SU (SU commands) กลับสามารถใช้งานได้ ส่งผลให้ตัวมัลแวร์สามารถเข้าถึงเครื่องได้ในระดับสูงสุดอย่าง Root อย่างไร้ข้อจำกัด ทำให้แฮกเกอร์สามารถทำการส่งคำสั่ง Shell เพื่อติดตั้งมัลแวร์, แก้ไขไฟล์ระบบ และขโมยข้อมูลอ่อนไหวจากแอปพลิเคชันอื่น ๆ ได้อย่างครบวงจร