พบแอป Android ปลอมกว่า 700 ตัว ใช้เทคนิค NFC Relay ขโมยเงินจากบัตรธนาคารของเหยื่อ

กลยุทธ์การหลอกขโมยข้อมูลด้วยการให้เหยื่อทำการสแกนบัตรเครดิตผ่านทางระบบ NFC หรือ Near Field Communication ซึ่งเป็นระบบที่ช่วยให้เครื่องมืออย่างโทรศัพท์มือถือสามารถอ่านบัตร หรือใช้งานต่างบัตรได้ ซึ่งเป็นเทคนิคที่เรียกว่า NFC Relay จะไม่ใช่ของใหม่ แต่ปัญหานี้ก็ไม่เคยลดลงไป ข่าวนี้อาจจะทำให้ผู้ใช้งานโทรศัพท์มือถือหลายรายต้องกังวลใจอีกครั้ง

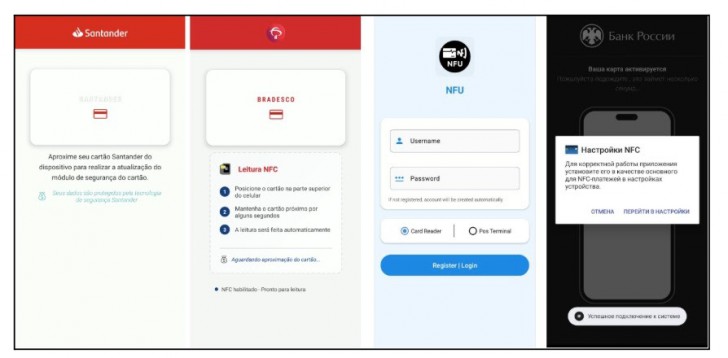

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแอปพลิเคชันปลอมที่มีการฝังความสามารถในการทำ NFC Relay บนเครื่องที่ใช้ระบบปฏิบัติการ Android มากกว่า 700 ตัว โดยปลอมตัวเป็นแอปพลิเคชันของสถาบันการงาน หรือหน่วยงานราชการของทางรัฐ ซึ่งกลุ่มแอปพลิเคชันดังกล่าวกำลังระบาดหนักในหลายประเทศ เช่น รัสเซีย, โปแลนด์, สาธารณรัฐเชค, สโลวาเกีย และบราซิล โดยได้แอบอ้างชื่อสถาบันการเงินหลายแห่ง เช่น VTB, Tinkoff, Promsvyazbank, Santander, Bradesco, PKO Bank Polski เป็นต้น รวมไปถึงเครื่องมือของหน่วยงานรัฐบาลรัสเซีย อย่าง Gosuslugi อีกด้วย

ภาพจาก : https://cybersecuritynews.com/700-malicious-android-apps-abusing-nfc-relay/

โดยหลังจากที่เหยื่อทำการติดตั้งแอปพลิเคชันดังกล่าวเสร็จ ตัวแอปพลิเคชันก็จะทำการหลอกเหยื่อให้ทำการหลอกให้เหยื่อตั้งค่าแอปพลิเคชันดังกล่าวให้เป็นแอปพลิเคชันหลัก (Default) สำหรับการจ่ายเงินแบบ NFC หลังจากนั้นตัวแอปพลิเคชันก็จะทำการดักข้อมูลเมื่อใช้ฟีเจอร์แตะเพื่อจ่าย (Tap-to-Pay) โดยครอบคลุมข้อมูลสำคัญหลายอย่างไม่ว่าจะเป็น หมายเลขบัตร, วันหมดอายุ และข้อมูลบนชิป EMV บนบัตร โดยข้อมูลทั้งหมดจะถูกส่งไปยังช่องของแฮกเกอร์บนบริการแชท Telegram ซึ่งทางทีมวิจัยจาก Zimperium บริษัทผู้เชี่ยวชาญด้านระบบความปลอดภัยบนโทรศัพท์มือถือ ระบุว่า โครงสร้างพื้นฐานของมัลแวร์ในคราบแอปพลิเคชันปลอมนับว่าใหญ่มาก จากการที่ตัวมัลแวร์มีเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่เกี่ยวข้องมากกว่า 70 แห่ง ทำงานร่วมกับบอทบน Telegram มากกว่าหลายสิบตัว

สำหรับข้อมูลเชิงเทคนิคนั้น หลังจากที่แอปพลิเคชันปลอมถูกติดตั้งลงบนโทรศัพท์เป็นที่เรียบร้อยแล้ว ตัวมัลแวร์ก็จะทำการติดต่อกับเซิร์ฟเวอร์ C2 ผ่านทางช่องทาง WebSocket หลังจากนั้นตัวมัลแวร์จะเริ่มใช้คำสั่ง register_device เพื่อส่งข้อมูลต่าง ๆ เกี่ยวกับเครื่องของเหยื่อ เช่น ข้อมูลระบุตัวตนของเครื่อง (Device Identifier), ข้อมูลการสนับสนุนการใช้งาน NFC, และ หมายเลข IP กลับไปยังเซิร์ฟเวอร์ C2 หลังจากนั้นจึงใช้งานคำสั่ง apdu_command เพื่อเปลี่ยนเส้นทางการชำระเงิน (Payment) ไปยังเซิร์ฟเวอร์ C2 ขณะที่คำสั่ง apdu_response จะใช้สร้างการตอบกลับ (Reply) เพื่อควบคุมเส้นทางธุรกรรม

ในส่วนของการขโมยข้อมูลบัตรนั้น จะมีการใช้งานคำสั่ง card_info และ get_pin เพื่อขโมยข้อมูลลับต่าง ๆ ของตัวบัตรที่เหยื่อแตะลงไปบนเครื่อง ขณะที่แฮกเกอร์จะได้รับข้อมูลทั้งหมดของบัตรผ่านทางการแจ้งเตือน (Notification) แบบอัตโนมัติของ Telegram ผ่านทางการใช้คำสั่ง telegram_notification