พบมัลแวร์ BankBot-YNRK มุ่งโจมตีสมาร์ทโฟน Oppo เพื่อขโมยข้อมูลทางการเงินของเหยื่อ

ตามปกติมัลแวร์มักจะมุ่งเน้นการโจมตีตัวระบบปฏิบัติการเป็นหลัก อย่างมัลแวร์ Android ก็จะทำงานบนเครื่องที่ใช้งานระบบปฏิบัติการ Android ทั้งหมด ทว่าในตอนนี้กลับมีมัลแวร์ที่เพ่งเล็งโจมตีเฉพาะเครื่องบางแบรนด์ หรือ มีการผลิตจากบางแหล่ง เป็นที่เรียบร้อยแล้ว

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบมัลแวร์ประเภทขโมยเงินจากบัญชี หรือ Banking Trojan ที่มีชื่อว่า BankBot-YNRK โดยมัลแวร์ตัวนี้จะมีการทำงานที่ค่อนข้างแปลกไปจากมัลแวร์ตัวอื่นนั่นคือ ตัวมัลแวร์จะมุ่งเน้นการโจมตีโทรศัพท์สมาร์ทโฟนแบรนด์ Oppo หรือ เครื่องที่ใช้งานระบบปฏิบัติการ Color OS (ระบบปฏิบัติการ Android รุ่นดัดแปลงสำหรับใช้บนโทรศัพท์มือถือในเครือของ Oppo) ด้วยตรรกะ (Logic) เฉพาะซึ่งใช้ในการตรวจจับยี่ห้อของอุปกรณ์ และรุ่นของระบบปฏิบัติการที่ตัวอุปกรณ์ใช้ว่าตรงกับที่ระบุไว้บนโค้ดของตัวมัลแวร์หรือไม่ ? โดยระบบตรวจสอบนี้มีไว้เพื่อป้องกันการรันมัลแวร์บนเครื่องที่ไม่ใช่เป้าหมายการโจมตี

โดยไฟล์ติดตั้งแบบ APK ที่ถูกใช้งานเป็นพาหะสำหรับการฝังมัลแวร์ตัวดังกล่าวลงบนเครื่องนั้น ทางทีมวิจัยจาก CYFIRMA บริษัทผู้เชี่ยวชาญด้านการตรวจสอบภัยไซเบอร์เผยว่าตัวไฟล์นั้นมีชื่อว่า IdentitasKependudukanDigital.apk ซึ่งเป็นการตั้งเลียนแบบแอปพลิเคชัน "Identitas Kependudukan Digital" ของรัฐบาลอินโดนีเซีย ทำให้คาดว่าเป้าหมายในการโจมตีครั้งนี้อยู่ภายในประเทศอินโดนีเซียเป็นหลัก ซึ่งเมื่อติดตั้งก็จะปรากฏชื่อบนเครื่องของเหยื่อดังนี้

- com.westpacb4a.payqingynrk1b4a

- com.westpacf78.payqingynrk1f78

- com.westpac91a.payqingynrk191a

โดยหลังจากติดตั้งสำเร็จมัลแวร์ก็จะทำการเก็บข้อมูลต่าง ๆ ขณะที่ปรับความดังของเสียงบนเครื่อง ไม่ว่าจะเป็น เสียงเพลง, ริงโทน และเสียงแจ้งเตือน เพื่อไม่ให้เหยื่อรับรู้ถึงความเป็นไปต่าง ๆ บนเครื่อง หลังจากนั้นตัวมัลแวร์จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่ตั้งอยู่ที่"ping.ynrkone[.]top" เพื่อรับคำสั่ง OPEN_ACCESSIBILITY ในการเข้าถึงโหมดสำหรับช่วยเหลือผู้พิการ หรือ Accesibility Mode บนเครื่องของเหยื่อ รวมทั้งเพิ่มสิทธิ์ในการเข้าถึงตัวเครื่องในระดับสูงเพื่อปฏิบัติการบนเครื่อง ซึ่งด้วยฟีเจอร์นี้ ทำให้มัลแวร์สนับสนุนการทำงานบน Android เวอร์ชัน 13 หรือ ต่ำกว่าเท่านั้น เนื่องจาก Android เวอร์ชัน 14 ขึ้นไปนั้นมีระบบรักษาความปลอดภัยที่เข้มแข็งมากขึ้น ทำให้การลักลอบเข้าเปิดโหมด Accesibility ทำได้ยากขึ้นมาก นอกเสียจากการหลอกให้เหยื่อกดอนุญาตให้ใช้งานเอง

ในแง่ของการสร้างความคงทนบนระบบ (Persistence) ตัวมัลแวร์ได้มีการใช้การตั้งเวลาการทำงาน (Task Schedule) ด้วยฟีเจอร์ของ Androiid ที่มีชื่อว่า JobScheduler เพื่อรับประกันว่าตัวมัลแวร์จะทำการรันตัวเองทุกครั้งหลังจากที่เปิดเครื่องขึ้นมาใหม่หรือมีการรีบูทเครื่อง นอกจากนั้นตัวมัลแวร์ยังมีคำสั่ง (Command) มากมายในการอัปเกรดสิทธิ์ในการเข้าถึงเครื่องในระดับผู้ดูแล (Admin หรือ Administrator), จัดการแอปพลิเคชันต่าง ๆ บนเครื่อง, จัดการสิ่งต่าง ๆ บนเครื่อง, เปลี่ยนเส้นทางสายเรียกเข้าไปยังแฮกเกอร์ด้วยการใช้โค้ด MMI (Man-Machine Interface), จัดการไฟล์บนเครื่อง, แอบถ่ายรูป, แอบขโมยข้อมูลบน Clipboard, แอบขโมยรายชื่อแอปที่ถูกติดตั้งบนเครื่อง, ไปจนถึงแอบขโมยรายชื่อผู้ติดต่อ (Contacts), ตำแหน่งที่อยู่ของเหยื่อ, และ ข้อความสั้น (SMS หรือ Short Message Service) บนเครื่องของเหยื่อ

ภาพจาก : https://thehackernews.com/2025/11/researchers-uncover-bankbot-ynrk-and.html

นอกจากนั้น ตัวมัลแวร์ยังมีความสามารถเพิ่มเติมอีกมากมาย ไม่ว่าจะเป็น

- การแอบบันทึกภาพเพื่อสร้างหน้าจอการใช้งาน หรือ "skeleton UI" ปลอมของแอปพลิเคชันธนาคารเป้าหมาย เพื่อใช้หลอกเอารหัสผ่านจากเหยื่อ

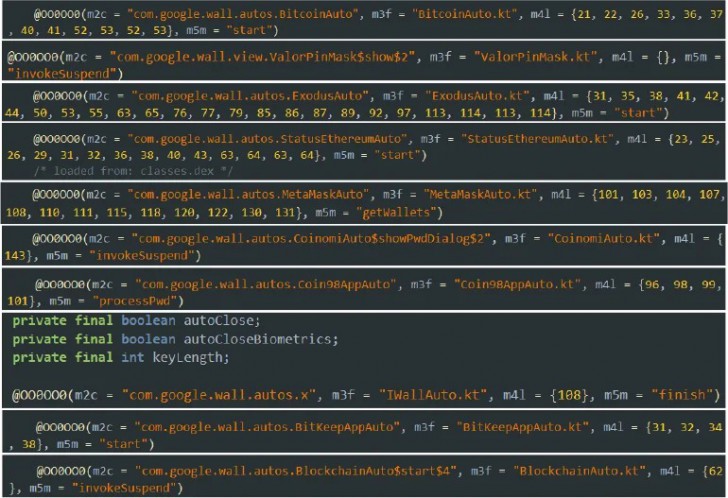

- การใช้งานโหมด Accessibility เพื่อเข้าใช้งานกระเป๋าคริปโตเคอร์เรนซีบนเครื่องของเหยื่อ

- การแอบเก็บรายชื่อแอปพลิเคชันธนาคารและสถาบันการเงินต่าง ๆ บนเครื่องของเหยื่อ โดยครอบคลุมถึง 62 แอปพลิเคชัน

- การใช้หน้าจอทับซ้อน (Overlay) เป็นคำหลอกเหยื่อว่า ข้อมูลส่วนตัวกำลังถูกตรวจสอบอยู่ เพื่อหันเหความสนใจระหว่างที่มัลแวร์กำลังทำงาน พร้อมทั้งมีข้อความขอสิทธิ์ในการเข้าถึงเครื่องในระดับสูง

- การสร้างไอคอน และชื่อแอปพลิเคชันสมอ้างว่าเป็นแอปพลิเคชัน Google News ซึ่งถ้าเหยื่อแตะเพื่อเปิดใช้งาน ก็จะใช้งาน WebView เพื่อเปิดเว็บไซต์ "news.google[.]com" ขึ้นมาหลอกเหยื่อแทน