ระวังมัลแวร์นกต่อตัวใหม่ Olymp Loader มีความสามารถฝ่าระบบป้องกัน Windows Defender ได้อย่างง่ายดาย

Windows Defender มักจะเป็นระบบรักษาความปลอดภัยบน Windows แบบเบื้องต้นที่เป็นที่นิยมเนื่องจาก ฟรี, อัปเดตตลอด และถูกพัฒนาโดยทางไมโครซอฟต์เอง แต่กระนั้นก็มีมัลแวร์หลายตัวที่สามารถหาช่องโหว่ในการฝ่าระบบป้องกันของเครื่องมือตัวนี้จนได้

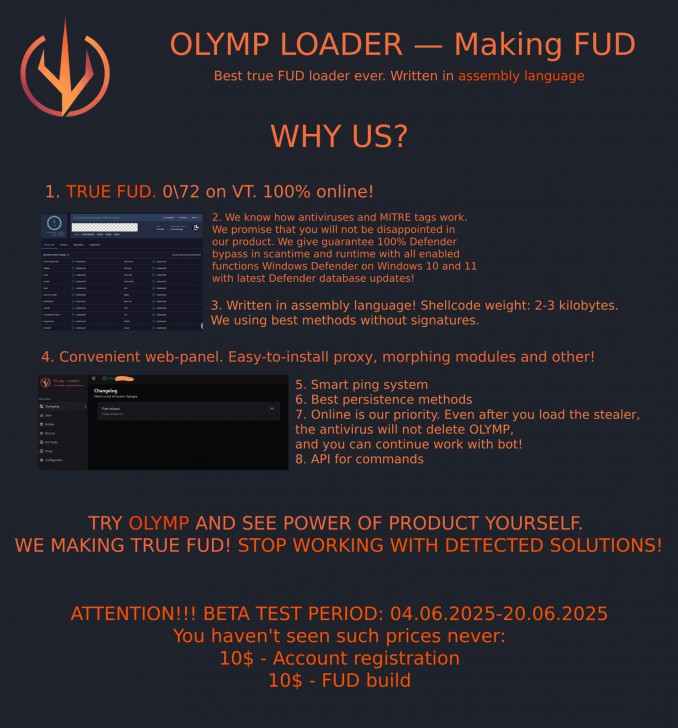

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบมัลแวร์ประเภทนกต่อ (Loader) ตัวใหม่ที่มีชื่อว่า Olymp Loader ซึ่งเป็นมัลแวร์ที่จัดจำหน่ายในตลาดใต้ดินในรูปแบบเช่าใช้งาน (Malware-as-a-Service หรือ MaaS) โดยแฮกเกอร์ที่มีชื่อว่า Olympho ซึ่งมีการอวดอ้างประสิทธิภาพของมัลแวร์ดังกล่าวว่า เป็นมัลแวร์ที่ไม่สามารถถูกตรวจจับได้อย่างแน่นอน (Fully UnDetectable หรือ FUD) ในระดับที่สามารถฝ่าเครื่องมือตรวจจับอย่างแอนตี้ไวรัสต่าง ๆ ได้ทุกชนิด

และที่พิเศษไปกว่านั้นคือ ตัวมัลแวร์ได้ถูกเขียนขึ้นบนภาษาที่มีใกล้เคียงกับภาษาเครื่องมากที่สุดอย่างภาษา Assembly ทั้งยังได้รับเสียงชื่นชมจากผู้ใช้งานกลุ่มแรก ๆ ที่กล่าวชื่นชมถึงการที่มัลแวร์ตัวนี้มีการใช้สถาปัตยกรรมแบบโมดูล (Modular Architecture) ที่เปิดกว้างต่อการเพิ่มเติมความสามารถในภายหลัง รวมไปถึงมีศักยภาพในการขโมยรหัสผ่าน และเพิ่มสิทธิ์ในการใช้งานระบบ (Privilege Escalation) และในภายหลัง ทางทีมพัฒนาก็ได้มีการเพิ่มศักยภาพในส่วนดังกล่าวให้มีการทำงานในระดับที่สูงมากขึ้นไปอีก เช่น นำเอาการเข้ารหัสแบบ XOR มาใช้เพื่อปกป้องโมดูลของตัวมัลแวร์ ทำให้สามารถดาวน์โหลดฟีเจอร์เพิ่มเติมลงมาบนเครื่องได้โดยที่ไม่ถูกจับได้, ความสามารถในการระดมยิงข้อมูล หรือ Flood ในส่วนของ UAC (User Account Control) เพื่อทำ Privilege Escalation และฟีเจอร์ที่สำคัญสุดจนกลายมาเป็นประเด็นในคราวนี้ นั่นคือ ความสามารถในการที่ทำให้ตัว Windows Exclusion ทำการ “ยกเว้น” (Exclusion) ไม่ทำการกำจัดตัวมัลแวร์ได้

ต่อมาในช่วงวันที่ 5 สิงหาคม ปีนี้ ทาง Olympho ก็ได้ทำการประกาศราคา และแผนการใช้งานตัวมัลแวร์ดังกล่าว โดยมีราคาตั้งแต่ถูกที่สุด ซึ่งจะมาพร้อมกับความสามารถพื้นฐานของมัลแวร์ในราคาที่จับต้องได้คือ 50 ดอลลาร์สหรัฐ (1,626 บาท) ไปจนถึงในรูปแบบที่ผู้ใช้งานสามารถปรับแต่งตามความต้องการในการใช้งานได้ ที่ราคา 200 ดอลลาร์สหรัฐ (6,506 บาท) ซึ่งแพ็คเกจหลังจะมาพร้อมกับฟีเจอร์หลบเลี่ยงการทำงานของ Windows Defender (Denfender-way Bypass), ฟีเจอร์การกำจัด Windows Defender (Defender Remover) และการเซ็นใบรับรองดิจิทัลอย่างอัตโนมัติ (Automatic Certificate Signing) ซึ่งจะทำให้ตัวแอปพลิเคชันปลอมที่ใช้เป็นฉากหน้านั้นดูเหมือนกับเป็นของแท้ที่น่าเชื่อถือ

ในด้านการทำงานของมัลแวร์นั้น หลังจากที่เหยื่อได้ทำการรันมัลแวร์ Olymp Loader ขึ้นมาแล้ว ก็จะนำไปสู่การติดตั้งมัลแวร์แบบหลากขั้นตอน (Multi-Stage Infection) ซึ่งหนึ่งในขั้นตอนเหล่านั้นจะมีการปิดระบบรักษาความปลอดภัย และสร้างฐานเพื่อให้สามารถคงอยู่ในระบบ (Persistence) รวมอยู่ด้วย ซึ่งจะเริ่มจากการรัน Batch Script เพื่อคัดลอกไฟล์มัลแวร์สำหรับรัน (Executable) ลงไปยังโฟลเดอร์ AppData แล้วจัดการรันคำสั่ง Timeout ผ่านทาง cmd[.]exe เพื่อที่จะรันไฟล์ขึ้นมาใหม่จากโฟลเดอร์ดังกล่าว หลังจากนั้นก็จะนำไปสู่การรันสคริปท์ PowerShell เพื่อฝังไฟล์มัลแวร์ลงไปยังโฟลเดอร์ StartUp ทำให้สามารถรับประกันได้ว่าตัวมัลแวร์จะรันขึ้นมาทำงานทุกครั้งที่มีการเปิดเครื่องขึ้นมาใหม่

สำหรับการทำงานของมัลแวร์ในส่วนของโมดูล Defender Remover ซึ่งใช้ในการจัดการกับ Windows Defender (เป็นโมดูลที่ต้องดาวน์โหลดเพิ่มต่างหาก โดยตัวโมดูลนั้นจะถูกฝากไว้บน Repo ของแฮกเกอร์ใน Github) ตัวโมดูลนั้นจะทำการรัน PowerRun[.]exe พร้อมทั้งไฟล์สคริปท์ RemoveSecHealthApp[.]ps1 เพื่อทำการกำจัด Service ของ Windows Defender ทิ้ง หลังจากนั้นจึงใช้งานคำสั่ง Add-MpPreference เพื่อเพิ่มโฟลเดอร์ต่าง ๆ เกี่ยวกับมัลแวร์ เช่น APPDATA, LOCALAPPDATA, Desktop, และ StartMenu เป็นต้น ลงไปยังรายชื่อยกเว้น (Exclusion List) ของ Windows Defender

ภาพจาก : https://cybersecuritynews.com/new-malware-as-a-service-olymp-loader/

ทีมวิจัยยังได้เปิดเผยอีกว่า จากการตรวจสอบในตัว Shellcode ที่ตัวมัลแวร์ใช้แล้ว พบว่ามีการใช้งานวิธีการแบบ LoadPE เพื่อทำการยิง Process ในรูปแบบ Code Cave Injection ลงไปยัง Process ปกติที่ตัวระบบใช้งาน ทำให้ตัวมัลแวร์สามารถทำงานได้อยู่บนระบบได้อย่างแนบเนียน โดยเครื่องมือชิ้นนี้จะสนับสนุนไฟล์มัลแวร์ (Payload) หลากรูปแบบไม่ว่าจะเป็น 32‐bit, 64‐bit, .NET, และ Java

ปัจจุบัน ทางทีมวิจัยจาก Outpost24 บริษัทผู้เชี่ยวชาญด้านการพัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ ได้ตรวจพบไฟล์มัลแวร์ดังกล่าวแพร่ระบาดตามที่ต่าง ๆ เป็นที่เรียบร้อยแล้ว โดยมักจะปลอมตัว แอบอ้างตัวเองเป็นซอฟต์แวร์ชื่อดัง เช่น OpenSSL, Zoom, PuTTY, และ CapCut พร้อมทั้งยกตัวอย่างที่ชัดเจนสุดขึ้นมา นั่นคือ มีการตรวจพบมัลแวร์ดังกล่าวบนไฟล์ NodeJs[.]exe ที่ฝากไว้บนคลังดิจิทัล (Repo หรือ Repository) ของทาง Github ในชื่อบัญชีที่มีชื่อว่า PurpleOrchid65Testing ซึ่งการตั้งชื่อไฟล์ในรูปแบบดังกล่าวนั้นมีจุดประสงค์เพื่อสร้างความสับสน และหลอกลวงผู้ใช้งานที่มักมีความเชื่อถือในการใช้งานไฟล์ Node.js ดังนั้น เพื่อป้องกันตัวเองจากมัลแวร์ตัวนี้ ผู้ใช้งานจะต้องมีความระมัดระวังในการดาวน์โหลดซอฟต์แวร์ หรือแอปพลิเคชันจากเว็บไซต์ต่าง ๆ จะต้องทำการดาวน์โหลด หรือซื้อจากแหล่งที่มีความน่าเชื่อถือเสมอ