อีกแล้ว ! เกม BlockBlasters บน Steam ดาวน์โหลดมัลแวร์ลงเครื่องโดยอ้างว่าเป็นแพทซ์

แต่เดิมนั้น เกมเมอร์หลายคนมักจะมีความเชื่อมั่นอย่างมากว่า วิดีโอเกมที่ดาวน์โหลดจากแพลตฟอร์มออนไลน์ถูกลิขสิทธิ์ต่าง ๆ เช่น Steam นั้นจะมีความปลอดภัยแบบเต็ม 100 แต่หลายข่าวที่ออกมาในระยะหลังนั้น อาจทำให้เกมเมอร์หลายราย ชักจะไม่แน่ใจแล้ว

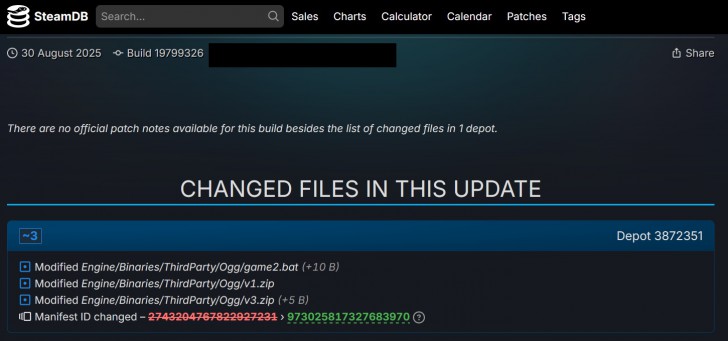

จากรายงานโดยเว็บไซต์ G Data Software ได้กล่าวถึงการตรวจพบมัลแวร์บนอัปเดตของวิดีโอเกม BlockBlasters ซึ่งเป็นวิดีโอเกมแนว 2D Platformer Shooting ที่ถูกพัฒนาโดยบริษัท Genesis Interactive โดยตัวเกมนั้นถูกปล่อยให้เกมเมอร์บน Steam ได้เล่นกันตั้งแต่ช่วงเดือนกรกฎาคมที่ผ่านมา ซึ่งเสียงตอบรอบจากผู้เล่นก็นับว่าดีมาก เพราะรีวิวส่วนมากมักจะเป็นไปในเชิงบวก แต่หลังจากอัปเดตในเดือนสิงหาคมที่ผ่านมา ก็ได้มีผู้ที่พบสิ่งผิดปกติหลายอย่าง จนนำไปสู่การสืบสวน และพบว่ามีการบรรจุไฟล์ที่ถูกใช้เป็นตัวปล่อยมัลแวร์บนแพทซ์ Build 19799326 โดยจากข้อมูลโดยเว็บไซต์ SteamDB ก็ได้มีการตรวจพบไฟล์ที่ผิดปกติ 3 ตัว ดังนี้

- Game2.bat

- V1.zip

- V3.zip

ซึ่งไฟล์ทั้ง 3 นั้นจะนำไปสู่การฝังมัลแวร์หลากหลายตัว ในรูปแบบของการฝังตัวแบบหลายชั้น (Multi-Stage Infection) นั่นคือ

ภาพจาก : https://www.gdatasoftware.com/blog/2025/09/38265-steam-blockblasters-game-downloads-malware

ขั้นที่ 1: การฝังตัวของไฟล์มัลแวร์ Trojan Stealer

ในขั้นแรกจะเกี่ยวข้องกับไฟล์ที่มีชื่อว่า Game2.bat โดยหลังจากที่ไฟล์ดังกล่าวได้ถูกรันขึ้นมา จะนำไปสู่การทำงานของไฟล์ตามขั้นตอนต่อไปนี้

- เก็บหมายเลข IP และที่อยู่ของเหยื่อ

- ตรวจสอบว่ามีเครื่องมือแอนตี้ไวรัสถูกติดตั้งไว้บนเครื่องหรือไม่ โดยตรวจสอบจาก AV_PROCESSES

- เก็บข้อมูลการล็อกอินต่าง ๆ เช่น SteamID, AccountName, PersonaName และ RememberPassword เป็นต้น จากในส่วนเก็บข้อมูลของ Steam ที่ถูกสร้างขึ้นตอนที่ผู้เล่นล็อกอินใช้งาน Steam

- อัปโหลดข้อมูลทั้งหมดขึ้นสู่เซิร์ฟเวอร์ควบคุมมัลแวร์ (C2 หรือ Command and Control) ที่มีชื่อโดเมนคือ hxxp://203[.]188[.]171[.]156:30815/upload

- คลายไฟล์มัลแวร์ที่มีชื่อว่า v1.zip (SHA256: cd817345f9e62fa8e9b66e47b645278e74f2a2cf59b8a81b88d1b2ec54b9933d) ที่มีการตั้งรหัสผ่านคือ 121 เพื่อ เพื่อป้องกันการถูกเครื่องมือตรวจจับมัลแวร์บนเครื่องเหยื่อตรวจพบระหว่างที่ดาวน์โหลดลงบนเครื่อง โดยไฟล์ที่อยู่ภายในคือ VBS Launcher Script ที่มีชื่อว่า “launch1.vbs” และ “test.vbs” โดยไฟล์ทั้ง 2 นั้นจะนำไปสู่ขั้นตอนถัดไป

ขั้นที่ 2: การฝังตัวของมัลแวร์นกต่อ (Loader) แบบ VBS

หลังจากที่ทำการคลายไฟล์มัลแวร์ตัวแรกจนได้ไฟล์ VBS Script Launcher ทั้ง 2 ตัว ที่มีพฤติกรรมเป็นมัลแวร์แบบ Loader ซึ่งจะทำหน้าที่ในการรันไฟล์ Batch ของมัลแวร์ 2 ตัว โดยแต่ละไฟล์นั้นจะทำหน้าที่ดังนี้

- Launch1.vbs ทำหน้าที่รันไฟล์ 1.bat

- Test.vbs ทำหน้าที่รัน Test.bat

ซึ่งไฟล์ 1.bat นั้นจะนำไปสู่การฝังมัลแวร์ในขั้นตอนถัดไป ขณะที่ Test.bat นั้นจะทำการขโมยข้อมูลเกี่ยวกับส่วนเสริมต่าง ๆ บนเว็บเบราว์เซอร์ (Extension) และกระเป๋าคริปโตเคอร์เรนซี เพื่อส่งกลับไปยังเซิร์ฟเวอร์ C2

ขั้นที่ 3: การปล่อยมัลแวร์ตัวหลัก (Payload) ลงบนเครื่องของเหยื่อ

ในขั้นตอนนี้ ไฟล์ 1.bat จะถูกรันขึ้นมา โดยขั้นตอนการทำงานนั้นจะเป็นไปดังนี้

- สร้างโฟล์เดอร์สำหรับการวางไฟล์มัลแวร์ที่มีชื่อว่า (Drive:SteamLibrarysteamappscommonBlockBlastersEngineBinariesThirdPartyOggcwe)

- เพิ่มโฟลเดอร์เข้าไปบนรายชื่อยกเว้น (Exclusion List) ของ Windows Defender

- คลายไฟล์ V3.zip (SHA256: 58a97ab524b704172a8f68fda92daa802b706e397adede410b6475a4eb229c9b) ด้วยรหัสผ่าน 121 ไปยังโฟลเดอร์ดังกล่าว

- รันไฟล์มัลแวร์ดังกล่าว พร้อมทั้งรันไฟล์เกมขึ้นมาพร้อมกันเพื่ออำพรางการทำงานของมัลแวร์

- ตัวไฟล์จะทำการตรวจสอบว่ามีรันการ Steam ในส่วนของ Process รวมถึงตัวเกมได้รันขึ้นมาอย่างถูกต้องหรือไม่

- ถ้าการรัน Steam หรือตัวเกมล้มเหลว ตัวไฟล์จะทำการรันคำสั่ง PowerShell ขึ้นมาเพื่อตรวจสอบโฟลเดอร์ที่ตัวเกมติดตั้งอยู่ พร้อมทั้งส่งรายงานการทำงานผิดพลาด (Error Report) ไปยังเซิร์ฟเวอร์ C2 ที่ตั้งอยู่บนโดเมนที่มีชื่อว่า hxxp://203[.]188[.]171[.]156 นอกจากนั้นตัวไฟล์จะทำการตรวจสอบหมายเลข IP เครื่องของเหยื่ออีกรอบเพื่อส่งข้อมูลส่วนนี้กลับไปยังเซิร์ฟเวอร์ C2 เพื่อให้มั่นใจว่าตัวเครื่องจะอยู่ภายในสายตาของแฮกเกอร์ตลอดเวลา

- รันไฟล์ Payload 2 ไฟล์ขึ้นมา ซึ่งทั้ง 2 ไฟล์จะทำหน้าที่ต่างกันดังนี้

- Client-built2.exe ทำหน้าที่เป็นมัลแวร์ในรูปแบบของการเปิดประตูหลังของระบบ (Backdoor) ซึ่งถูกสร้างขึ้นมาด้วยภาษา Python ซึ่งมัลแวร์ตัวนี้จะทำการติดต่อกับเซิร์ฟเวอร์ C2 ข้างต้นผ่านทาง RemoteControlClient

- Block1.exe เป็นมัลแวร์ขโมยข้อมูลที่มีชื่อว่า StealC ซึ่งจะทำหน้าที่ในการขโมยข้อมูลจากหลากเว็บเบราว์เซอร์ เพื่อส่งข้อมูลผ่านทาง API ที่ถูกเข้ารหัสในรูปแบบ RC4 ส่งกลับไปยังเซิร์ฟเวอร์ C2 ที่ตั้งอยู่บนโดเมนชื่อว่า hxxp://45[.]83[.]28[.]99 โดยแหล่งข้อมูลที่ถูกขโมยนั้น จะอยู่บนโฟลเดอร์ดังนี้

- Google Chrome – “GoogleChromeUser DataLocal State”

- Brave Browser – “BraveSoftwareBrave-BrowserUser DataLocal State”

- Microsoft Edge – “MicrosoftEdgeUser DataLocal State”

ข้อมูลของไฟล์ที่เกี่ยวข้องกับมัลแวร์

[1] Game2.bat

aa1a1328e0d0042d071bca13ff9a13116d8f3cf77e6e9769293e2b144c9b73b3

BAT.Trojan-Stealer.StimBlaster.F

[2] Launch1.vbs

c3404f768f436924e954e48d35c27a9d44c02b7a346096929a1b26a1693b20b3

Script.Malware.BatchRunner.A@ioc

[3] Test.vbs

b2f84d595e8abf3b7aa744c737cacc2cc34c9afd6e7167e55369161bc5372a9b

Script.Malware.BatchRunner.A@ioc

[4] 1.bat

e4cae16e643a03eec4e68f7d727224e0bbf5415ebb0a831eb72cb7ff31027605

BAT.Trojan-Stealer.StimBlaster.I@ioc

[5] Test.bat

3766a8654d3954c8c91e658fa8f8ddcd6844a13956318242a31f52e205d467d0

BAT.Trojan-Stealer.StimBlaster.J

[6] Client-built2.exe

17c3d4c216b2cde74b143bfc2f0c73279f2a007f627e3a764036baf272b4971a

Win64.Backdoor.StimBlaster.L6WGC3

[7] Block1.exe

59f80ca5386ed29eda3efb01a92fa31fb7b73168e84456ac06f88fdb4cd82e9e

Win32.Trojan-Stealer.StealC.RSZPXF

ซึ่งการระบาดของมัลแวร์บนแพลตฟอร์มซื้อขายวิดีโอเกมที่มีความน่าเชื่อถือสูงอย่าง Steam ในครั้งนี้ก็ไม่ใช่กรณีแรก โดยในช่วงประมาณกลางปีที่ผ่านมาก็ได้มีการปล่อยวิดีโอเกมฟรีที่มีชื่อว่า PirateFi ออกมาบน Steam ซึ่งวิดีโอเกมเจ้าปัญหาดังกล่าวนั้นถูกพบว่ามีการฝังมัลแวร์ในรูปแบบเพื่อการขโมยข้อมูล (Infostealer) ไว้บนไฟล์เกม นำไปสู่การถูกถอดออกจาก Steam อย่างรวดเร็ว และในครั้งล่าสุดก็มีการตรวจพบวิดีโอเกมอีกเกมหนึ่งที่มีชื่อว่า Chemia ซึ่งในคราวนี้ตัวมัลแวร์นั้นไม่ได้มาจากทางผู้พัฒนาเกม แต่ถูกผู้ประสงค์ร้ายซึ่งเป็นกลุ่มแฮกเกอร์ชื่อว่า EncryptHub ได้ทำการปล่อยไฟล์ (Binary Injection) มัลแวร์ลงไปบนชุดไฟล์ของเกม (แหล่งข่าวไม่ได้ระบุว่าเป็นการโจมตีห่วงโซ่อุปทาน หรือ Supply Chain Attack) หรือไม่ ดังนั้นผู้เล่นเกมจะต้องมีความระมัดระวังตัวอย่างสูงเวลาดาวน์โหลดวิดีโอเกมจากผู้พัฒนารายย่อย ไม่ว่าจะมาจากแพลตฟอร์มใด

สำหรับวิดีโอเกมเจ้าปัญหาในครั้งนี้นั้น ก็นับเป็นอีกหนึ่งข่าวดีที่ทาง Steam สามารถทำงานได้อย่างรวดเร็วในการลบวิดีโอเกมดังกล่าวออกไปจากระบบหลังจากเป็นประเด็น ทั้งนี้ไม่ได้มีการแจ้งว่าทาง Steam ได้ทำการลงโทษนักพัฒนาดังกล่าวอย่างไรหรือไม่ ?