ClickFix ยังร้อนแรง ! มัลแวร์ Amos ใช้หน้าจอ Captcha ปลอมของ Spectrum หลอกฝังมัลแวร์ขโมยข้มมูลบน macOS

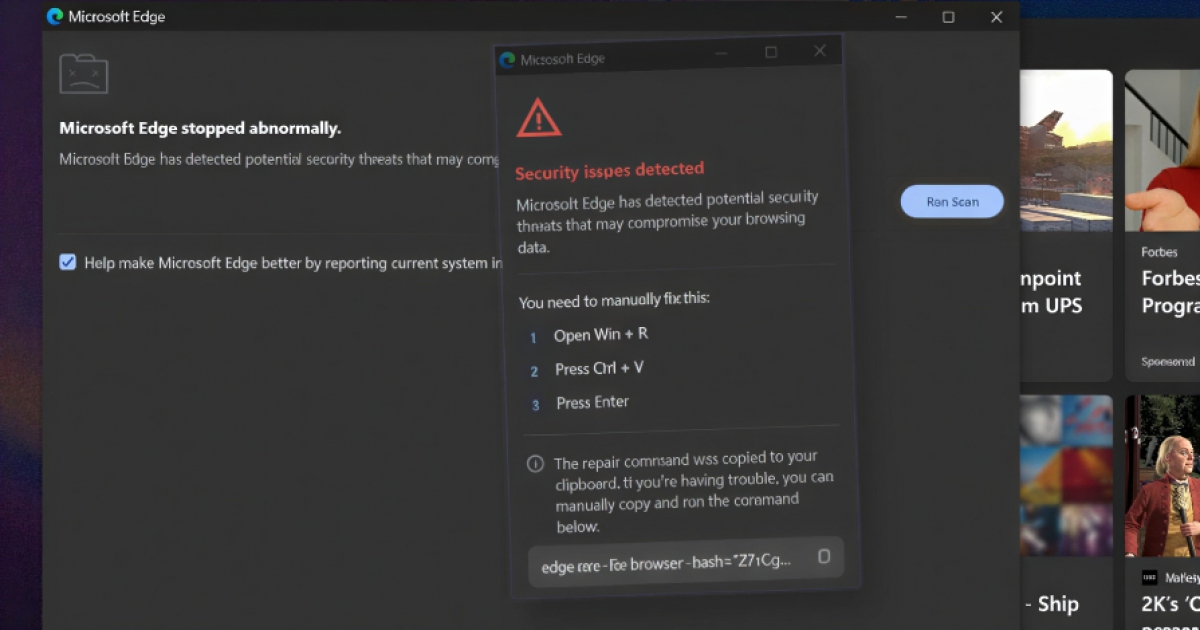

กลยุทธ์ในการแพร่กระจายมัลแวร์ในยุคปัจจุบันนั้น หนึ่งในนั้นคงจะหนีไม่พ้นการใช้งานวิธีที่เรียกว่า ClickFix (การหลอกลวงให้เหยื่อทำตามคำสั่งเพื่อแก้ปัญหาที่เกิดขึ้นที่หน้าจอ แต่แท้จริงแล้วเป็นการหลอกให้ติดตั้งมัลแวร์) ซึ่งโดยส่วนใหญ่มักจะใช้ในการแพร่กระจายมัลแวร์ใส่ผู้ใช้งานระบบปฏิบัติการ Windows และ Linux แต่ขณะนี้ได้มีการพัฒนาวิธีการนี้จนใช้งานกับผู้ใช้งานระบบปฏิบัติการ macOS ได้แล้ว

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญในการแพร่กระจายมัลแวร์ประเภทเพื่อการขโมยข้อมูล (Infostealer) ที่มุ่งเน้นในการขโมยข้อมูลจากผู้ใช้งานระบบปฏิบัติการ macOS อย่าง Atomic Stealer (Amos) ด้วยวิธีการ ClickFix ซึ่งแคมเปญดังกล่าวนั้นถูกตรวจพบโดยทีมวิจัยจาก CloudSEK บริษัทผู้เชี่ยวชาญด้านการพัฒนาซอฟต์แวร์สำหรับการวิเคราะห์ภัยไซเบอร์ โดยทางทีมวิจัยได้เปิดเผยว่า แคมเปญครั้งนี้นั้นแฮกเกอร์ได้ใช้วิธีการในการทำหน้าเพจปลอมของบริษัท Spectrum ซึ่งเป็นบริษัทผู้ให้บริการโทรคมนาคมในประเทศสหรัฐอเมริกา

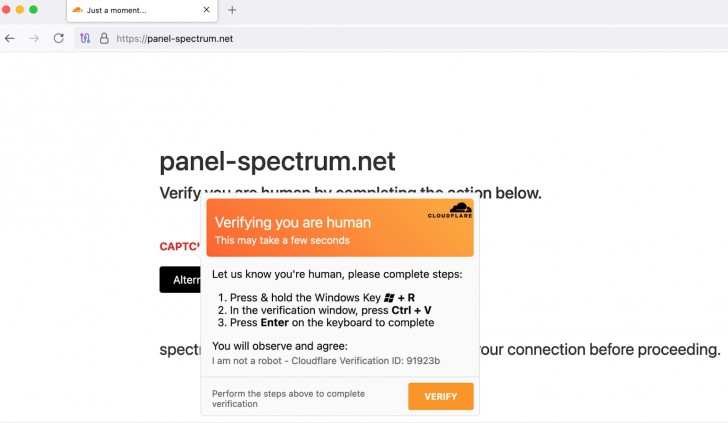

ซึ่งวิธีการฝังมัลแวร์ลงเครื่องของเหยื่อนั้นจะเริ่มจากการหลอกลวงให้เหยื่อเข้าใช้งานเว็บไซต์ปลอมของทาง Spectrum ("panel-spectrum[.]net" หรือ "spectrum-ticket[.]net") ซึ่งหลังจากเข้าถึงตัวเว็บไซต์แล้ว หน้าจอ hCaptcha (ปลอม) จะสั่งให้เหยื่อทำตามคำสั่งเพื่อการยืนยันตัวตนเพื่อให้ตัวเว็บไซต์ตรวจสอบความปลอดภัยของการเชื่อมต่อก่อนที่จะพาเหยื่อไปยังหน้าเว็บไซต์หลัก

โดยขั้นตอนจะเริ่มจาก ตัว Captcha ปลอมจะสั่งให้เหยื่อคลิ๊กบน Check Box เพื่อยืนยันว่าเป็นมนุษย์ที่ใช้งานอยู่ (I am human) หลังจากนั้นสคริปท์จะทำงานให้ขึ้นกล่องข้อความว่าเกิดการทำงานผิดพลาดในการยืนยันตัวตน หรือ CAPTCHA Verification Failed แล้วจึงล่อลวงว่า มีวิธีแก้ไขด้วยการกดปุ่ม "Alternative Verification" ซึ่งอ้างว่าเป็นการยืนยันตัวตนด้วยวิธีการอื่น ๆ หลังจากเหยื่อคลิ๊กเป็นที่เรียบร้อย ตัวสคริปท์สั่งการก็จะทำการคัดลอก (Copy) คำสั่งสำหรับใช้ในการดาวน์โหลดและติดตั้งมัลแวร์ไปยัง Clipboard ของเครื่องเหยื่อ ซึ่งในกรณีนี้ที่เหยื่อใช้งาน macOS นั้น ตัวคำสั่งที่ปรากฏบนหน้าจอจะสั่งให้เหยื่อเปิดฟีเจอร์ Terminal ขึ้นมา เพื่อให้เหยื่อกดวางคำสั่งนั้นบน Terminal, กด Enter, ใส่รหัสผ่านของเครื่อง, และรันเพื่อดาวน์โหลดติดตั้งมัลแวร์อย่างแนบเนียนโดยที่เหยื่อไม่ทันรู้ตัวว่าถูกหลอก

ภาพจาก: https://www.sentinelone.com/blog/how-clickfix-is-weaponizing-verification-fatigue-to-deliver-rats-infostealers/

นอกจากนั้นทางทีมวิจัยยังได้มีการกล่าวถึงแคมเปญ ClickFix อื่น ๆ ที่มุ่งเน้นผู้ใช้งาน Windows และ Linux ซึ่งเป็นรูปแบบเดียวกันกับที่ทางทีมข่าวได้ลงไปก่อนหน้านี้แล้ว โดยผู้ที่สนใจสามารถเลื่อนดูจากข่าวเก่า ๆ ได้ ซึ่งทีมวิจัยได้กล่าวว่า ทุกแคมเปญมักจะใช้วิธีการและเครื่องมือที่คล้ายคลึงกันในการเข้าถึงและหลอกลวงเหยื่อ ซึ่งโดยมากมักใช้วิธีการที่เรียกว่าวิศวกรรมทางสังคม (Social Engineering) เพื่อหลอกลวงปั่นหัวเหยื่อให้ทำตามคำสั่ง โดยบางกรณีอาจมีการใช้บริการที่น่าเชื่อถืออย่าง GitHub เข้ามาเพื่อใช้เป็นฐานในการปล่อยไฟล์มัลแวร์ “Payload” ลงสู่เครื่องของเหยื่อโดยที่ระบบป้องกันสามารถตรวจจับได้ยากขึ้นอีกด้วย