มัลแวร์ Chaos RAT เนียนเป็นเครื่องมือจัดการเครือข่าย หลอกฝังมัลแวร์ลงบนเครื่อง Windows และ Linux

มัลแวร์ประเภทเข้าควบคุมเครื่องจากทางไกล หรือ Remote Access Trojan (RAT) นั้น มักจะอาศัยการแอบอ้างเป็นแอปพลิเคชันชื่อดังยอดนิยมหลายตัวเพื่อหลอกให้ติดตั้ง เช่นข่าวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบมัลแวร์ประเภท RAT ตัวใหม่ชื่อว่า Chaos RAT โดยมัลแวร์ตัวนี้ถูกเขียนขึ้นบนภาษา Golang ทำให้มีความสามารถในการทำงานข้ามระบบ (Cross-Platform) ได้ โดยมุ่งเน้นไปในการแพร่กระจายเข้าสู่ระบบ Windows และ Linux ซึ่งในการออกแบบมัลแวร์นั้น ผู้สร้างได้อาศัยแบบอย่างการทำงานของมัลแวร์ Cobalt Strike และ Sliver มาเป็นต้นแบบ นำไปสู่การสร้างแผงควบคุมสำหรับผู้ดูแล (Administrative Panel) ที่มีความสามารถในการสร้างส่วนอันตรายของมัลแวร์สำหรับปล่อยลงเครื่องของเหยื่อ (Payload), ระบบการสร้าง Session และเข้าควบคุมเครื่องของเหยื่อ เป็นต้น

ภาพจาก: https://thehackernews.com/2025/06/chaos-rat-malware-targets-windows-and.html

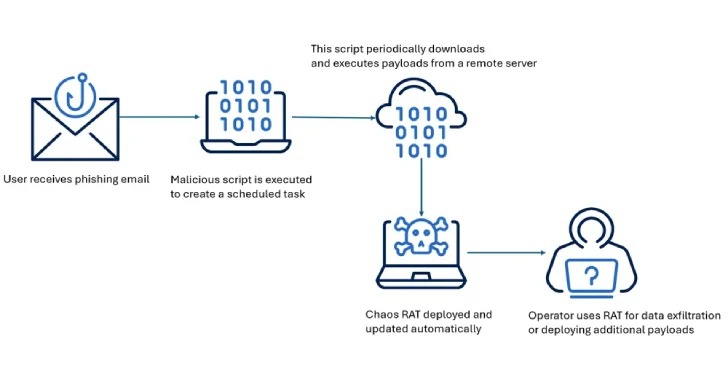

ในส่วนของการทำงานของมัลแวร์นั้น หลังจากที่มัลแวร์ถูกติดตั้งลงบนเครื่องของเหยื่อแล้ว ตัวมัลแวร์จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อรอรับคำสั่ง โดยคำสั่งเหล่านั้นก็มีหลากหลาย ไม่ว่าจะเป็น คำสั่งใช้งาน Reverse Shell, อัปโหลดไฟล์, ดาวน์โหลดไฟล์, ลบไฟล์, ล็อกเครื่อง, รีสตาร์ทเครื่อง, ปิดเครื่อง, บันทึกหน้าจอ, เก็บข้อมูลระบบของเครื่อง ไปจนถึง การสั่งเปิด URL ขึ้นมาเองโดยที่เจ้าของเครื่องไม่ได้อนุญาตให้ทำอีกด้วย ไม่เพียงเท่านั้นตัวมัลแวร์ยังมีความสามารถในการคงทนในระบบ (Persistence) เพื่อให้มั่นใจว่าตัวมัลแวร์จะสามารถทำงานได้ตลอดเวลา ผ่านการตั้งเวลาการทำงานของมัลแวร์ผ่านทาง Task Schedule ในโฟลเดอร์ "/etc/crontab" ให้มีการดาวน์โหลดมัลแวร์ลงเครื่องเองมาเรื่อย ๆ ตามเวลาที่กำหนดไว้

ในการแพร่กระจายของมัลแวร์ตัวนี้นั้น ทางทีมวิจัยจาก Acronis บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือเพื่อจัดการกับภัยไซเบอร์นั้นได้กล่าวว่า แฮกเกอร์มักจะใช้กลยุทธ์อีเมลหลอกลวงแบบ Phishing พร้อมลิงก์ หรือ ไฟล์แนบ ในการแพร่กระจายมัลแวร์ดังกล่าว โดยแฮกเกอร์มักจะแพร่กระจายมัลแวร์ดังกล่าวควบคู่ไปกับมัลแวร์สำหรับการขุดเหรียญคริปโตเคอร์เรนซีจากเครื่องของเหยื่อ (Miner Malware) อย่าง XMRig เป็นต้น

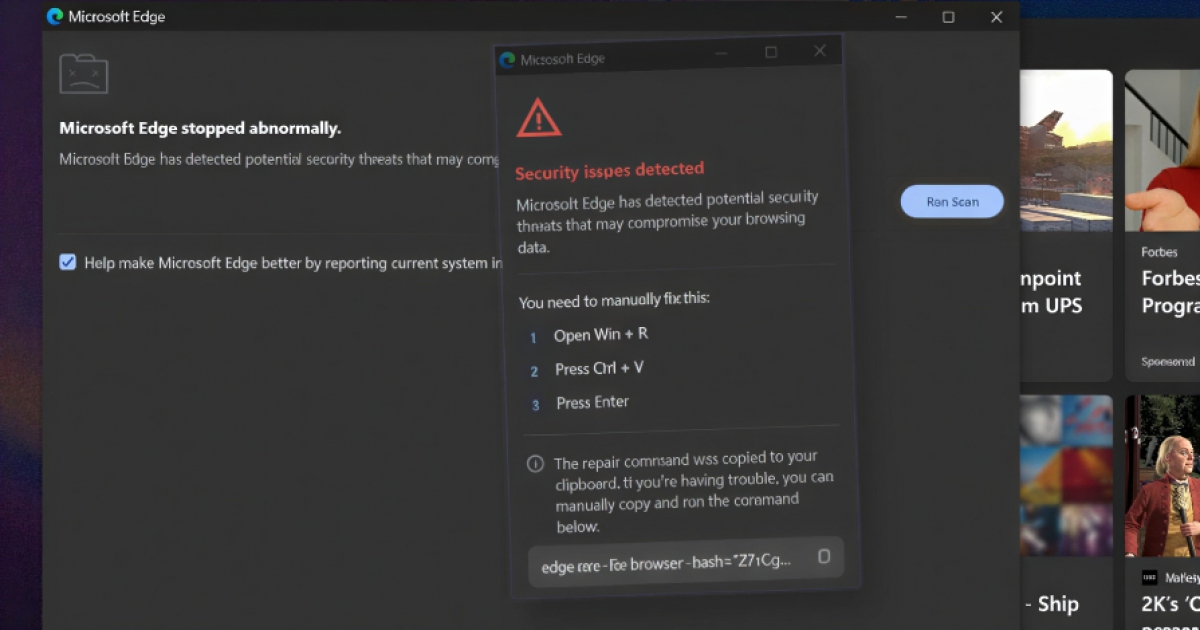

สำหรับในส่วนของการแพร่กระจายมัลแวร์ในเวอร์ชัน Linux ทางทีมวิจัยได้เปิดเผยว่า ได้มีการตรวจพบไฟล์แฝงมัลแวร์ตัวดังกล่าวที่กำลังแพร่ระบาดอยู่ในประเทศอินเดีย ซึ่งไฟล์นั้นมีชื่อว่า "NetworkAnalyzer.tar.gz" ซึ่งทางทีมวิจัยคาดว่าเป็นการแอบอ้างตนเป็นเครื่องมือสำหรับการวิเคราะห์และจัดการปัญหาบนระบบเครือข่าย (Network Troubleshooting Utility) สำหรับการใช้บน Linux เพื่อให้เหยื่อหลงเชื่อดาวน์โหลดลงมาติดตั้งบนเครื่อง

ถึงมัลแวร์ดังกล่าวจะมีความสามารถที่ร้ายกาจ แต่ทางทีมวิจัยก็พบว่า แผงควบคุมที่ใช้ในการสร้าง Payload นั้นก็มีช่องโหว่ความปลอดภัยมากมายที่ทำให้ถูกแฮกกลับได้ ไม่ว่าจะเป็นช่องโหว่ที่เปิดช่องให้มีการแทรกคำสั่งจากระยะไกล (Remote Command Injection) ที่มีรหัสว่า CVE-2024-30850 โดยแฮกเกอร์สามารถใช้ช่องโหว่ดังกล่าวร่วมกับ ช่องโหว่ที่เป็นข้อบกพร่องในการเขียนสคริปท์สำหรับการทำงานข้ามระบบ (Cross-Site Scripting Flaw) หรือช่องโหว่รหัส CVE-2024-31839 เพื่อใช้ในการยิงโค้ดโต้กลับไปยังเซิร์ฟเวอร์ของอาชญากรที่ใช้มัลแวร์ดังกล่าวด้วยสิทธิ์การใช้งานระบบระดับสูงได้