มัลแวร์ Ghostpulse มีความสามารถในการซ่อนตัวในไฟล์ .PNG เพื่อเข้าโจมตีเหยื่อ

มัลแวร์ในปัจจุบันนั้น นอกเหนือจากการใช้รูปแบบการหลอกลวงเพื่อที่จะเข้าถึงเครื่องของเหยื่อแล้ว มัลแวร์หลายตัวก็เริ่มมีการใช้เทคนิคระดับสูงเพื่อที่จะทำการแฝงตัวแล้วฝังตัวลงบนเครื่องของเหยื่อ หลายครั้งก็เรียกได้ว่าเหนือจินตนาการเลยทีเดียว

จากรายงานโดยเว็บไซต์ The Register ได้รายงานถึงการตรวจพบวิธีการแฝงตัวแบบใหม่ของมัลแวร์ Ghostpulse ซึ่งเป็นมัลแวร์ประเภทนกต่อ (Loader) เพื่อใช้ในการปล่อยมัลแวร์ตัวจริง ซึ่งเป็นมัลแวร์ประเภทเพื่อการขโมยข้อมูล (Infostealer) ชื่อดังที่กำลังแพร่ระบาดหนักในตอนนี้ Lumma Stealer โดยมัลแวร์ Ghostpulse นั้นจะทำการฝังตัวบนไฟล์ .PNG ซึ่งเป็นไฟล์รูปภาพประเภทหนึ่ง แต่การฝังตัวนั้นก็ไม่ใช่การฝังตัวแบบธรรมดา แต่เป็นการฝังตัวในระดับ Pixels ของตัวรูปเลยทีเดียว

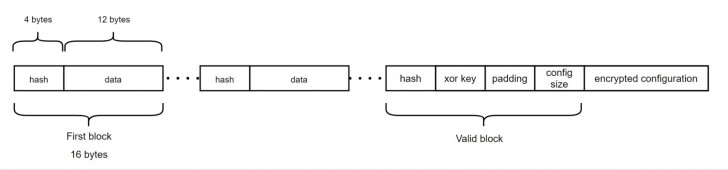

การค้นพบวิธีการแฝงตัวที่น่าเหลือเชื่อดังกล่าวนั้น มาจากการวิจัยโดยทีมวิจัยแห่งบริษัท Elastic Security Labs ซึ่งเป็นบริษัทผู้เชี่ยวชาญในการวิจัยภัยไซเบอร์ โดยทางทีมวิจัยได้อธิบายว่า ที่ผ่านมานั้นมัลแวร์ตัวนี้จะทำการแฝงตัวในส่วนโค้ดที่เรียกว่า IDAT Chunk ที่อยู่ภายในไฟล์ .PNG แต่ในเวอร์ชันล่าสุดนี้ จะเป็นการซ่อนในส่วน Byte Array ผ่านการถอดค่าสีบนแต่ละ Pixel (ซึ่งมีอยู่ 3 สี แดง, เขียว, น้ำเงิน หรือ RGB) ผ่านการใช้ Windows API จาก GdiPlus(GDI+) Library โดย Byte Array ของแต่ละ Pixel จะถูกแบ่งออกเป็น ฺBlock ละ 16 Byte ซึ่งมีรายละเอียด ดังนี้

- 4 Bytes แรก จะเป็นค่า CRC32 hash

- 12 Bytes หลัง คือส่วนของข้อมูล (Data)

ภาพจาก : https://www.elastic.co/security-labs/tricks-and-treats

โดยตัวมัลแวร์นั้นจะใช้ส่วนของ CRC32 เพื่อตรวจสอบข้อมูลของ 12 Bytes หลัง โดยถ้าข้อมูลตรงกันก็จะทำการคลายมัลแวร์ Ghostpulse ที่ถูกเข้ารหัส (Encrypted) ไว้อยู่ออกมาซึ่งประกอบด้วยข้อมูลการตั้งค่าการเข้ารหัส (Encrypted Configuration), การตั้งค่าขนาดของไฟล์ (Configuration Size) และ กุญแจสำหรับการถอดรหัส (XOR Key) โดยตัวกุญแจนี้จะใช้ในการถอดรหัสเพื่อปล่อยมัลแวร์ลงสู่เครื่องของเหยื่อ

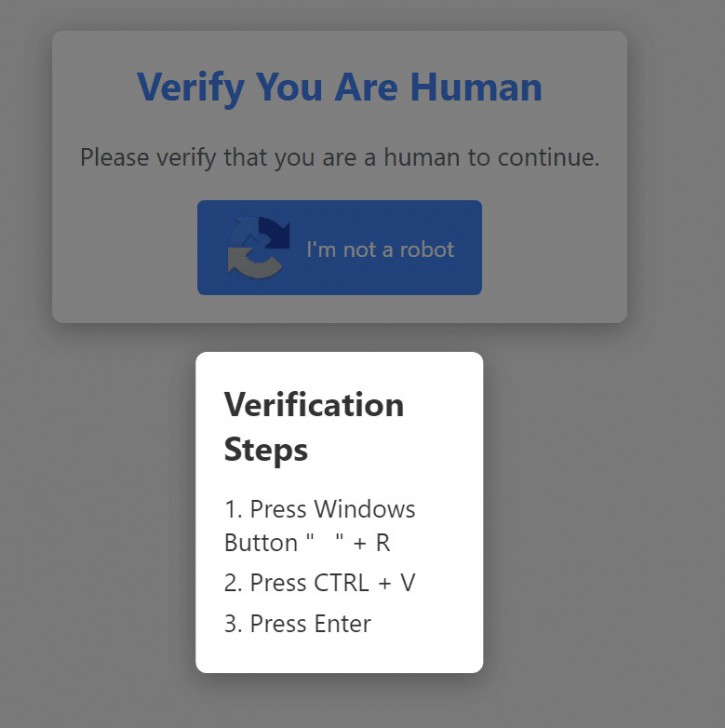

ซึ่งกลยุทธ์การแอบซ่อนมัลแวร์ดังกล่าวนั้นถูกใช้ควบคู่กับกลยุทธ์การทำวิศวกรรมทางสังคม (Social Engineering) ด้วยการใช้ Captcha ปลอม พร้อมคำสั่งที่หลอกให้เหยื่อปฏิบัติตาม โดยการใช้กลยุทธ์ดังกล่าวโดยแฮกเกอร์นั้นทางทีมข่าวได้ทำการรายงานไปแล้ว ซึ่งผู้ที่สนใจสามารถอ่านต่อได้จาก ข่าวนี้

ภาพจาก : https://www.elastic.co/security-labs/tricks-and-treats

นอกจากนั้นเพื่อการเข้าถึงกลุ่มเหยื่อที่กว้างมากขึ้น แหล่งข่าวยังได้รายงานอีกว่าแฮกเกอร์ยังได้นำเอากลยุทธ์การวางยาการค้นหาด้วยการทำ SEO Poisoning และการใช้โฆษณาปลอมเพื่อการปล่อยมัลแวร์ (Malvertising) เข้ามาใช้ร่วมด้วยอีกด้วย ดังนั้น ผู้อ่านอาจจะต้องมีความระมัดระวังมากยิ่งกว่าเดิมในการท่องเว็บไซต์ รวมทั้งพิจารณาไตร่ตรองผลการค้นหาผ่าน Search Engine ทุกครั้งก่อนคลิกเข้าชมเว็บไซต์เสมอ