PondRAT มัลแวร์ตัวใหม่แฝงตัวในแพ็คเกจ Python มุ่งควบคุมอุปกรณ์ของนักพัฒนาซอฟต์แวร์

ถ้ากล่าวถึงหนึ่งในภาษาสำหรับการพัฒนาซอฟต์แวร์ที่หน้าใหม่อยากเข้าวงการ ให้ความสนใจมากที่สุดในยุคนี้ หนึ่งในนั้นคงหนีไม่พ้นภาษา Python อย่างแน่นอน และนั่นทำให้นักพัฒนาที่ใช้ภาษาดังกล่าวตกกลายเป็นเป้าของแฮกเกอร์

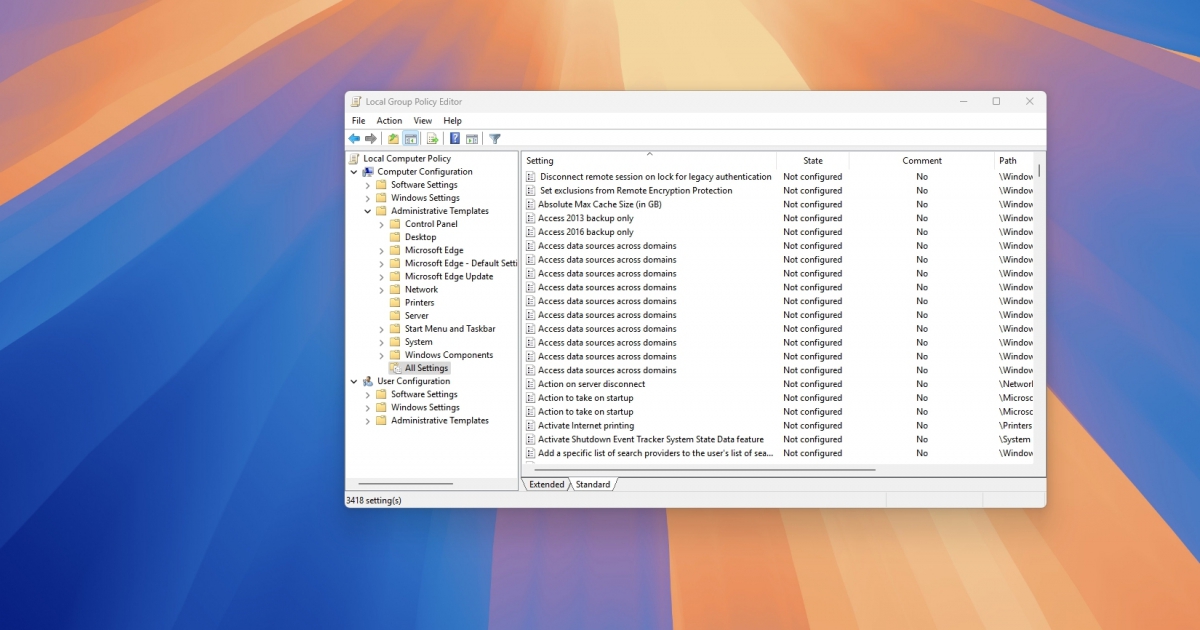

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบพฤติกรรมของกลุ่มแฮกเกอร์จากประเทศเกาหลีเหนือ โดยนักวิจัยแห่งหน่วย Unit 42 จาก Palo Alto บริษัทผู้พัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ระดับองค์กร ซึ่งทางทีมวิจัยได้รายงานว่า แฮกเกอร์กลุ่มดังกล่าวได้ใช้การโจมตีที่มุ่งเน้นเล็งไปยังกลุ่มเหล่านักพัฒนาซอฟต์แวร์บนภาษา Python ด้วยการซุกซ่อนมัลแวร์ประเภทควบคุมระบบจากทางไกล (Remote Access Trojan หรือ RAT) ที่มีชื่อว่า PondRAT ไว้ภายใน PyPi ซึ่งเป็นแพ็กเกจ Python รูปแบบหนึ่งที่กำลังได้รับความนิยมในปัจจุบัน โดยได้อัปโหลดไว้ตามคลังข้อมูลสำหรับนักพัฒนาต่าง ๆ (Repository หรือ Repo) ซึ่งทางทีมวิจัยได้คาดการณ์ว่า แฮกเกอร์ไม่ได้ใช้มัลแวร์เพื่อโจมตีเหล่ากลุ่มผู้พัฒนาโดยตรง แต่จะโจมตีย้อนกลับไปยังผู้ให้บริการเครื่องมือต่าง ๆ (หรือ Vendor) ที่ทางนักพัฒนารายนั้น ๆ ใช้ อันเป็นการทำ Supply Chain Attacks ในรูปแบบหนึ่ง

ภาพจาก : https://thehackernews.com/2024/09/new-pondrat-malware-hidden-in-python.html

โดยกลุ่มแฮกเกอร์ที่ใช้มัลแวร์ตัวดังกล่าวนี้นั้น จากการสืบสวนของกลุ่มชุมชนนักวิจัยด้านความปลอดภัยไซเบอร์ ได้พบว่ามีอยู่หลายกลุ่มด้วยกัน แต่ทุกกลุ่มนั้นล้วนแต่เป็นกลุ่มย่อยที่แตกตัวมาจาก Lazarus Group ซึ่งเป็นองค์กรก่อการร้ายทางไซเบอร์ที่มีชื่อเสียงจากประเทศเกาหลีเหนือ เช่น Citrine Sleet, Labyrinth Chollima, Nickel Academy, และ UNC4736

สำหรับรายชื่อแพ็กเกจ PyPi ปนเปื้อนมัลแวร์ตัวดังกล่าวนั้น มีดังนี้

- real-ids (893 downloads)

- coloredtxt (381 downloads)

- beautifultext (736 downloads)

- minisound (416 downloads)

ซึ่งก็มีข่าวดีก็คือ แพ็กเกจต่าง ๆ ที่ได้กล่าวมานั้นได้ถูกลบออกจาก Repo ไปเป็นที่เรียบร้อยแล้ว

การเข้าสู่ระบบของมัลแวร์ดังกล่าวนั้น ก็เรียกว่าได้เป็นวิธีการที่เรียบง่าย ไม่ซับซ้อน โดยหลังจากที่เหยื่อได้ทำการดาวน์โหลดแพ็กเกจและทำการติดตั้งเป็นที่เรียบร้อยแล้ว โค้ดบนแพ็กเกจก็จะทำการรัน มัลแวร์ PondRAT ขึ้นมา โดยจากแหล่งข่าวระบุแค่เพียงว่ามีเวอร์ชัน Linux และ macOS เท่านั้น ไม่ได้ระบุว่ามีเวอร์ชัน Windows หรือไม่ โดยมัลแวร์นี้มีความสามารถทั้งด้านการอัปโหลด และดาวน์โหลดไฟล์จากเครื่องของเหยื่อ, หยุดการทำงานของเครื่องเหยื่อตามเวลาที่ตั้งไว้, รวมไปถึงการรันโค้ดที่ไม่ได้รับอนุญาตบนเครื่องของเหยื่ออีกด้วย ซึ่งทีมวิจัยระบุว่าการทำงานคล้ายคลึงกับมัลแวร์ที่เคยระบาดมาก่อนหน้าอย่าง PoolRAT มาก ซ้ำยังมีขนาดที่เล็กกว่า เบากว่า คล่องตัวกว่า นอกจากนั้นในเวอร์ชัน macOS ยังมีความคล้ายคลึงกับมัลแวร์ AppleJesus อีกด้วย

ทีมวืจัยยังได้เตือนไว้ว่า นักพัฒนาซอฟต์แวร์จะต้องมีความระมัดระวังในการดาวน์โหลดแพ็กเกจ Python ต่าง ๆ มาใช้ให้มากขึ้น เพราะมัลแวร์ที่อาศัยอยู่ภายในแพ็กเกจเหล่านั้นมีความสามารถที่จะทำให้ทั้งระบบภายในองค์กรถูกแฮกได้ อันจะนำมาซึ่งความเสียหายขององค์กรที่เหยื่อทำงานอยู่