กลุ่มแฮกเกอร์จีน ใช้ประโยชน์จาก Windows Group Policy ปล่อยมัลแวร์ใส่บริษัทต่าง ๆ

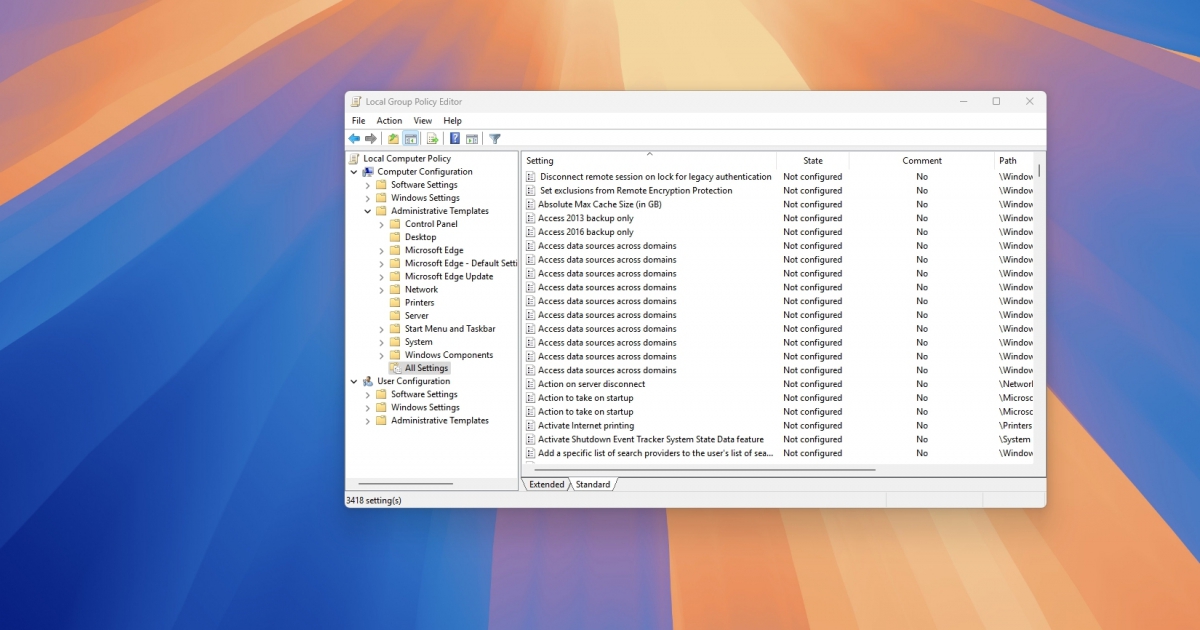

Windows Group Policy เป็นอีกหนึ่งเครื่องมือสำคัญสำหรับเหล่าผู้ดูแลระบบ หรือ Admin (Administrator) ฝ่ายไอทีขององค์กรในการจัดการนโยบายการใช้งานระบบ Windows ระดับทั้งองค์กร แต่ฟีเจอร์นี้ก็มีช่องโหว่ให้แฮกเกอร์ได้ใช้งานเช่นเดียวกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการเข้าสอดแนมหน่วยงานรัฐบาลในแถบเอเชียตะวันออกเฉียงใต้ รวมถึงประเทศไทย และประเทศญี่ปุ่น โดยฝีมือของกลุ่มแฮกเกอร์ที่มีรัฐบาลจีนหนุนหลังอย่าง LongNosedGoblin ซึ่งทางทีมวิจัยจาก Welivesecurity หน่วยงานย่อยของบริษัทผู้พัฒนาซอฟต์แวร์แอนตี้ไวรัสชื่อดัง ESET ที่ได้ทำการจับตาดูความเคลื่อนไหวของแฮกเกอร์กลุ่มดังกล่าวมาเป็นเวลายาวนาน ได้เผยว่าแฮกเกอร์ดลุ่มนี้ได้ทำการเคลื่อนไหวมาตั้งแต่ปี ค.ศ. 2023 (พ.ศ. 2567) ด้วยการใช้มัลแวร์ที่สร้างขึ้นบนภาษา C# และ .NET ในการบุกรุกระบบของเป้าหมาย โดยมีจุดประสงค์เพื่อเข้าเก็บข้อมูลต่าง ๆ จากระบบของเหยื่อ

เทคนิคในการโจมตีตัวหนึ่งที่น่าสนใจคือ การที่กลุ่มดังกล่าวได้มีการใช้งานฟีเจอร์ในการดูแลนโยบายการใช้งานระบบของพนักงานในองค์กรอย่าง Windows Group Policy เพื่อใช้ในการแพร่กระจายมัลแวร์ไปยังจุดอื่น ๆ ของระบบภายในองค์กร หรือ Lateral Movement ทั้งยังใช้ในการปล่อยมัลแวร์ตัวอื่น ๆ ลงสู่ระบบผ่านทางช่องทางนี้อีกด้วย โดยอาศัยโครงสร้างพื้นฐานของระบบจัดการโฟลเดอร์อย่าง Active Directory เพื่อกระจายมัลแวร์เข้าไปยังเครื่องต่าง ๆ ภายในองค์กรและหลีกเลี่ยงระบบตรวจจับมัลแวร์ไปในเวลาเดียวกัน

ซึ่งการใช้งานเครื่องมือนี้เพื่อแพร่กระจายมัลแวร์นั้น ทางทีมวิจัยพบว่าถูกใช้เพื่อแพร่กระจายมัลแวร์ NosyHistorian เข้าสู่องค์กรเป้าหมายโดยมีจุดมุ่งหมายเพื่อเข้าขโมยข้อมูลบนเว็บเบราว์เซอร์ ซึ่งมัลแวร์ดังกล่าวถูกตรวจพบครั้งแรกในช่วงปี ค.ศ. 2024 (พ.ศ. 2567) จากการตรวจสอบการโจมตีระบบเครือข่ายขององค์กรรัฐในแถบเอเชียตะวันออกเฉียงใต้ ทำให้เครื่องหลายเครื่องภายในเครือข่ายเดียวกันต้องติดมัลแวร์ตัวนี้ โดยหลักฐานที่สืบได้ถึงการใช้ Windows Group Policy นั้นมาจากการตรวจพบไฟล์กำหนดนโยบาย เช่น History.ini และ Registry.pol ที่แฮกเกอร์ทำปลอมเหมือนไฟล์จริงขึ้นมา เพื่อใช้ในการปรับเปลี่ยนการตั้งในการใช้งานฟีเจอร์ดังกล่าว

ภาพจาก : https://cybersecuritynews.com/china-aligned-apt-hackers-exploit-windows-group-policy/

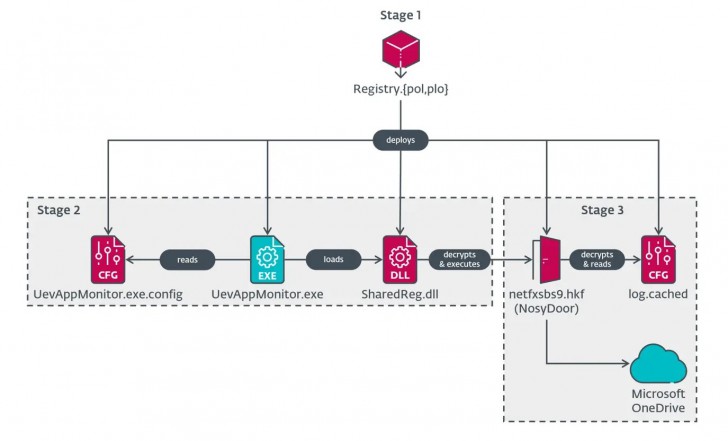

นอกจากมัลแวร์ที่กล่าวมาข้างต้นแล้ว ยังพบว่ามีการใช้เพื่อแพร่กระจายมัลแวร์ประเภทสร้างประตูหลังเข้าสู่ระบบ หรือ Backdoor ที่มีชื่อว่า NosyDoor ที่มีจุดเริ่มต้นของการส่งมัลแวร์ลงระบบ (Deployment) เริ่มต้นจากการแปลงไฟล์ Registry.pol เป็นลำดับแรก ให้ทำหน้าที่เป็นมัลแวร์นกต่อ (Dropper) นำไปสู่การถอดรหัสไฟล์มัลแวร์ (Payload) ด้วยการใช้ Data Encryption Standard (DES) ร่วมกับกุญแจ (Key) ที่มีชื่อว่า UevAppMo นอกจากนั้นเพื่อป้องกันไม่ให้มัลแวร์ถูกรันบนเครื่องที่ไม่ใช่เป้าหมาย ตัว Dropper ยังได้ทำการรันระบบป้องกันการรันมัลแวร์โดยไม่ได้ตั้งใจ หรือ Guardrails เพื่อป้องกันไว้ล่วงหน้าอีกด้วย

หลังจากที่ยืนยันว่าไฟล์ Payload ได้ถูกปล่อยลงบนเครื่องเป้าหมายอย่างถูกต้องแล้ว ตัวมัลแวร์ก็จะทำการสร้างการคงอยู่ในระบบ (Persistence) ด้วยการสร้างตารางการทำงาน (Task Scheduling) ที่จะทำการรันไฟล์ UevAppMonitor.exe ซึ่งเป็นไฟล์แอปพลิเคชันที่มีมาอยู่แล้วของ Windows ที่ได้ถูกต้องมัลแวร์ทำการคัดลอกจากโฟลเดอร์ System32 ไปยัง .NET framework เพื่อนำมาใช้งานเป็นเครื่องมือของมัลแวร์ด้วยเทคนิคการใช้งานแอปพลิเคชันที่มีอยู่แล้วบนเครื่อง หรือ Living-off-the-Land ผ่านทางการยิง (Injection) การตั้งค่าใหม่ของ AppDomainManager เพื่อที่จะนำไปสู่การโหลดไฟล์ DLL ของมัลแวร์ NosyDoor ขึ้นมาใช้งาน

ในขั้นต่อมา หลังจากที่มัลแวร์ได้รับค่าการตั้งค่า (Configuration) มาเป็นที่เรียบร้อยแล้ว ตัวมัลแวร์ก็จะทำการถอดรหัส (Decryption) การตั้งค่าที่ได้รับ (ภายใต้ชื่อว่า log.cached, beautified) แล้วจึงใช้การตั้งค่านั้นในการติดต่อกับ Microsoft OneDrive ผ่านทางการใช้งาน Metadata ที่ถูกเข้ารหัสในรูปแบบ RSA เพื่อทำการดึงคำสั่ง (Command) ที่อยู่ภายใน OneDrive ในส่วนของไฟล์ Task เพื่อทำงานในขั้นตอนถัดไป