ผู้เชี่ยวชาญพบช่องโหว่บน CocoaPod กระทบความปลอดภัยในแอปฯ ดังหลายเจ้า

ในการพัฒนาซอฟต์แวร์ และแอปพลิเคชันนั้น ผู้พัฒนาจำเป็นต้องมีการนำเอาเครื่องมือหลายอย่างเข้ามาช่วยในการพัฒนา แต่ถ้าเครื่องมือเหล่านั้นมีช่องโหว่ ยิ่งเป็นเครื่องมือที่ถูกนำมาใช้พัฒนาแอปพลิเคชันดัง ๆ ก็ยังจะเพิ่มความอันตรายแก่ผู้ใช้งานไปอีกนับเท่าตัว

จากรายงานโดยเว็บไซต์ The Cyber Express ได้มีการรายงานถึงการค้นพบช่องโหว่ที่ร้ายแรง 2 ตัวบน CocoaPod ซึ่งเป็นเครื่องมือสำหรับการจัดการ และจัดระเบียบ Library ซึ่งแต่เดิมนั้นถูกใช้ในการช่วยพัฒนาแอปพลิเคชันบน iOS แต่ตอนหลังก็ได้มีการนำเอาเข้ามาใช้พัฒนาแอปพลิเคชันที่ใช้งานบน Android บ้างแล้ว

ซึ่งช่องโหว่ที่ถูกค้นพบนั้น ทางทีมวิจัยจาก E.V.A Information Security ได้กล่าวว่าจะมีผลกระทบด้านความปลอดภัยต่อผู้ใช้งานแอปพลิเคชันชื่อดังมากมายหลายแอป ไม่ว่าจะเป็น TikTok, Facebook, Microsoft Teams, Whatsapp, Linkedin, Netflix และ Apple Safari เป็นต้น ซึ่งแต่ละแอปมีผู้ใช้งานจำนวนมากมาก รวมแล้วอาจกระทบถึงหลักพันล้านคน และทางทีมวิจัยยังย้ำอีกว่า ช่องโหว่ดังกล่าวนั้นสามารถส่งผลต่อ “อุปกรณ์ของ Apple ได้ทุกตัว” โดยตัวช่องโหว่จะเปิดช่องให้ทางแฮกเกอร์สามารถโจมตีด้วยวิธีการแบบโจมตีห่วงโซ่อุปทาน (Supply Chain Attacks) ได้โดยง่าย

ภาพจาก https://thecyberexpress.com/cocoapods-vulnerabilities-apple-facebook/

ซึ่งช่องโหว่ที่ถูกค้นพบนั้นมีอยู่ 3 ตัว นั่นคือ

- CVE-2024-38366 - เป็นช่องโหว่ในส่วนของการยืนยันอีเมลผู้ใช้งานว่า ผู้ใช้งานใช้อีเมลจริงในการลงทะเบียนเข้ามาหรือไม่ ด้วยการใช้ Library rfc-822 ในการรัน Shell Command เพื่อตรวจสอบอีเมลโดเมนบน MX Records ในการยืนยันความถูกต้องของตัวโดเมน ซึ่งเป็นการทำงานผ่าน DNS MX ทำให้เปิดช่องให้แฮกเกอร์สามารถเข้าครอบงำ Trunk Server ด้วยการยิงคำสั่งเพื่อเข้าควบคุมตัวเซิร์ฟเวอร์ และตัวระบบปลายทางในฐานะผู้ใช้งานที่มีสิทธิ์ระดับ Root

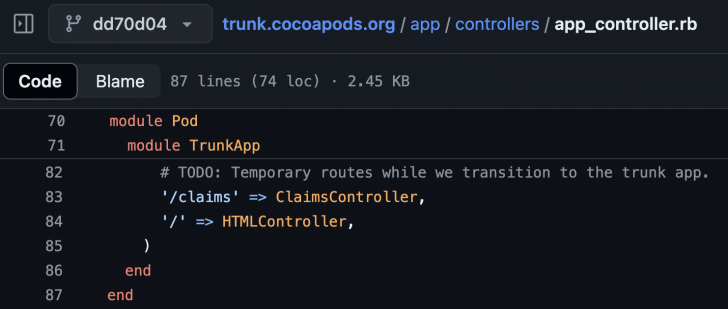

- CVE-2024-38367 - เป็นช่องโหว่ในด้านการยืนยันตัวตนของผู้ใช้งานเช่นเดียวกับช่องโหว่ตัวก่อน แต่เป็นส่วนในการยืนยันความถูกต้องในการเข้าใช้งาน Trunk Session รวมกับเซิร์ฟเวอร์ trunk.cocoapods.org ซึ่งใช้ในการยืนยันตัวตนเพื่อเข้าใช้งาน CoacoaPods Dependency Manager ซึ่งในขั้นตอนยืนยันตัวตนจะเปิดช่องโหว่ให้แฮกเกอร์แทรกแซงขั้นตอนการยืนยันตัวตนของผู้ใช้งานที่ตกเป็นเหยื่อเพื่อเข้าควบคุมบัญชีใช้งาน CocoaPods Trunk ซึ่งเปิดโอกาสให้ผู้ไม่ประสงค์ดีสามารถเข้าควบคุมส่วนของ Trunk ได้หลากรูปแบบ ไม่ว่าจะเป็น การกำหนดตัว Pod Specifications, รบกวนการแจกจ่าย Library ที่ถูกต้อง, รวมไปถึงการรบกวนระบบ Ecosystem ของ CocoaPods

- CVE-2024-38368 - อีกหนึ่งช่องโหว่ที่เกี่ยวข้องกับการยืนยันตัวตนผู้ใช้งานระบบ CoacoaPods Dependency Manager ในการเข้าใช้งาน Trunk Session รวมกับเซิร์ฟเวอร์ trunk.cocoapods.org แต่ช่องโหว่ตัวนี้จะเป็นการเปิดโอกาสให้ผู้ไม่ประสงค์ดีที่เจาะเข้ามาสามารถเข้าใช้งานส่วน Pods ที่ยังไม่ถูกใช้งาน (Orphaned Pods) ที่มีความเกี่ยวข้องกับบัญชี Default User และ อีเมล unclaimed-pods@cocoapods.org ได้โดยที่ไม่ต้องทำการยืนยันตัวตนผู้ใช้งานแต่อย่างใด

จากแหล่งข่าวได้รายงานว่า ช่องโหว่ดังกล่าวได้ถูกปิดลงไปแล้วหลังจากที่ทีมพัฒนา CocoaPods ได้ทำการปล่อย Patch ล่าสุดมา แต่ทีมวิจัยจาก E.V.A Information Security ยังเตือนว่า ทางทีมยังพบความเสี่ยงบน Orphaned Pods กว่า 685 Pods ที่อาจถูกนำไปใช้งานโดยเหล่าแฮกเกอร์ได้ ซึ่งเป็นสิ่งที่ผู้พัฒนาแอปพลิเคชันต้องเริ่มหันมาใส่ใจในส่วนนี้ให้มากขึ้นกว่าเดิม เพราะถ้าเกิดเหตุการณ์ที่ไม่พึงประสงค์ขึ้นมา อาจนำมาซึ่งความเดือดร้อนของผู้จัดการระบบ และผู้ใช้งานแอปพลิเคชันซึ่งมีจำนวนมากได้