แฮกเกอร์มุ่งโจมตีเราเตอร์ D-Link และ Linksys ด้วยมัลแวร์ที่อ้างชื่อ COVID-19

moonlightkz

moonlightkz

moonlightkz

moonlightkz

Bitdefender ผู้พัฒนา โปรแกรม Antivirus ชื่อดัง และสื่อ Bleeping Computer ได้เปิดเผยรายงานการโจมตีของแฮกเกอร์ที่พุ่งเป้าไปยังผู้ใช้งานเราเตอร์ของ D-Link และ Linksys

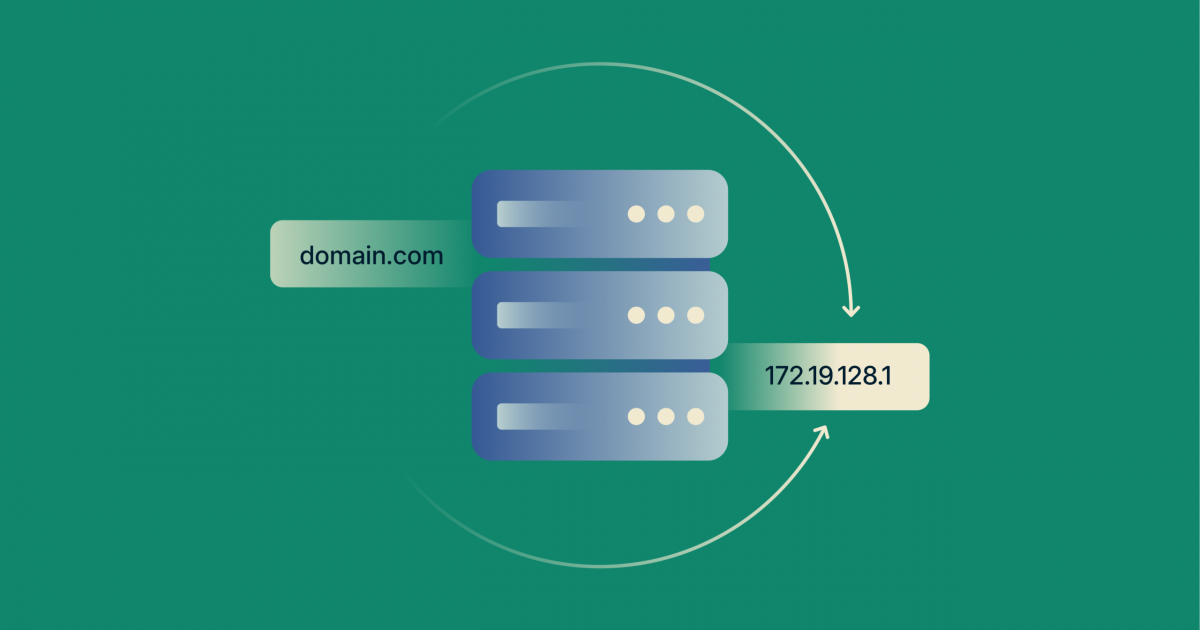

รายงานฉบับกล่าวได้ระบุว่า แฮกเกอร์ได้ใช้วิธีโจมตีแบบ Brute-force ในการคาดเดาบัญชี และรหัสผ่านของตัวเราเตอร์ (เชื่อหรือไม่ว่า หลายคนไม่เคยเปลี่ยนรหัสผ่าน และตั้งเป็น admin/admin เหมือนเดิม) หลังจากแฮกเกอร์เข้าไปในหน้าจัดการเราเตอร์ได้ ก็จะทำการเปลี่ยนค่าเซิร์ฟเวอร์ DNS ให้ส่งข้อมูลไปยังเซิร์ฟเวอร์ของแฮกเกอร์แทน

นั่นหมายความว่า แฮกเกอร์สามารถควบคุมข้อมูลทั้งหมดที่ผู้ใช้เชื่อมต่อผ่านเราเตอร์ (ที่ถูกแฮก) ได้ทั้งหมด เพื่อเปลี่ยนเส้นทางเข้าเว็บไซต์ที่เหยื่อต้องการเข้าไปยังหน้าเว็บปลอมที่แฮกเกอร์สร้างขึ้นมาเพื่อโจมตีโดยเฉพาะ

รายงานได้ระบุว่า เมื่อผู้ใช้เปิดหน้าเว็บไซต์ที่ถูกกำหนดไว้ แฮกเกอร์จะส่งผู้ใช้ไปยังหน้าเว็บไซต์ที่แนะนำให้ผู้ใช้ติดตั้งแอปพลิเคชันให้ข้อมูลเกี่ยวกับ COVID-19 แทน แน่นอนว่าแอปฯ ดังกล่าวเป็นมัลแวร์

มัลแวร์ตัวนี้ คือ Oski trojan ที่เพิ่งเผยแพร่ในเว็บบอร์ดมืดของรัสเซียเมื่อไม่นานมานี้ มีความสามารถในการขโมยข้อมูล Account credentials จากเว็บเบราว์เซอร์ และ Cryptowallet เพื่อโจรกรรมบัญชี Cryptocurrency

รายชื่อเว็บที่ถูกกำหนดไว้ เท่าที่พบมีดังนี้

- aws.amazon.com

- goo.gl

- bit.ly

- washington.edu

- imageshack.us

- ufl.edu

- disney.com

- cox.net

- xhamster.com

- pubads.g.doubleclick.net

- tidd.ly

- redditblog.com

- fiddler2.com

- winimage.com

สำหรับค่า DNS ของเซิร์ฟเวอร์ที่แฮกเกอร์ใช้ คือ 109.234.35.230 และ 94.103.82.249 หากใครใช้เราเตอร์ของ D-Link หรือ Linksys อยู่ ลองเข้าไปเช็คใน Admin panel ดูว่ามี IP addreses ดังกล่าวปรากฏในหน้าตั้งค่า DNS หรือไม่

หากพบว่ามี ควรลบค่า DNS ดังกล่าวออก พร้อมกับอย่าลืมเปลี่ยนรหัสผ่านของเราเตอร์ดัวยนะครับ